Повсеместное распространение BYOD (использование персональных устройств в рабочих целях) заставляет искать баланс между мобильностью сотрудников и информационной безопасностью бизнеса, решая новые задачи, связанные с управлением персональными устройствами, обеспечением корпоративной безопасности и защитой персональных данных работников. Для решения этих задач используются программные продукты из категории Mobile Device Management (MDM), а также virtual DLP. Рассмотрим каким образом под воздействием BYOD изменяются привычные модели и парадигмы безопасности.

Существует три основных проблемы BYOD безопасности, которые дают основания рассуждать об этом, как о некоем новом явлении, порождающем новые парадигмы ИБ:

- Плохо защищенные мобильные ОС (iOS, Android), не предоставляющие многих традиционных функций безопасности и соответствующих интерфейсов для их реализации

- BYOD-устройства находятся в полном владении пользователей, что ограничивает возможности их контроля

- На BYOD-устройствах конфиденциальные корпоративные данные перемешаны с персональными данными и трудноотделимы от них

Самым надежным решением по обеспечению безопасности данных для устройств BYOD считается удаленное подключение BYOD-устройств через терминальные сессии к виртуальным Windows-средам, которые в свою очередь защищены хостовой DLP-системой, обеспечивающей предотвращение утечек информации с виртуальных машин. Это называется Virtual Data Leak Prevention (vDLP). Технология Virtual DLP, реализуемая DLP-вендорами, предлагает контролируемое предоставление удаленного доступа к корпоративным данным в отличие от локального хранения данных на BYOD-устройствах в подходе MDM.

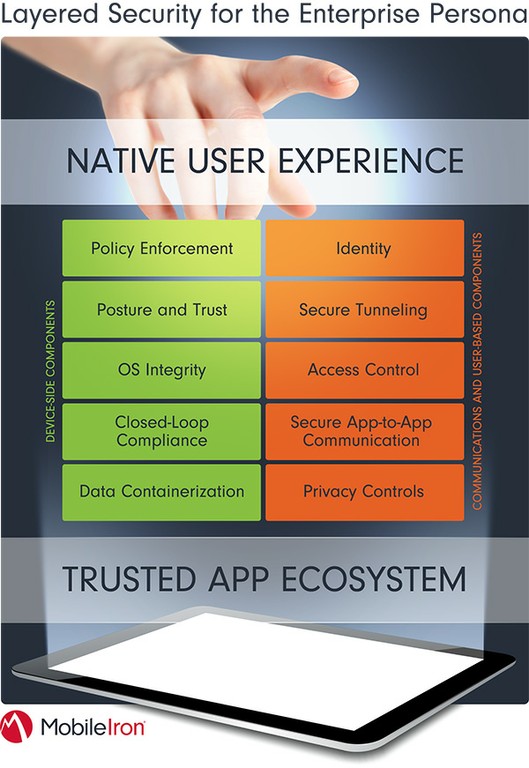

Основной недостаток такого решения состоит в том, что она сажает мобильных пользователей на виртуальные Windows-машины и лишает их возможности использовать удобные для них мобильные приложения своего смартфона для корпоративных нужд. Поэтому данная стратегия может быть дополнена подходом MDM, реализуемая специализированными продуктам данного класса. Идею MDM-продуктов можно уложить в рамки многоуровневой модели безопасности (Layered Security Model), предложенной компанией MobileIron. Суть данной стратегии состоит в нахождении компромисса при решении двух противоречащих друг другу задач:

- Сохранение привычной для пользователя рабочей среды смартфона. Механизмы безопасности не должны оказывать влияния на процесс взаимодействия пользователя со своим смартфоном (уменьшение производительности, времени работы, установка дополнительных приложений, необходимость выполнения дополнительных действий).

- Создание доверенной среды пользовательских приложений, разрабатываемых сторонними организациями и привычными для пользователей, и предоставляющих необходимый набор сервисов.

Основные компоненты модели LSM показаны на схеме:

Здесь зеленым цветом выделены компоненты Layered Security Model работающие на уровне BYOD-устройств:

- Policy Enforcement (Настройка и контроль параметров безопасности BYOD-устройства): управление паролями, шифрование, ЭП, действия при утрате устройства и т.п.

- Poster and Trust (Управление доступом в зависимости от уровня доверия к BYOD-устройству) (уровня соответствия политике безопасности) (это еще называется NAS): BYOD-устройства находятся под полным контролем пользователей, которым могут произвольным образом бесконтрольно изменять настройки политики безопасности на своих устройствах. Поэтому встает задача автоматического определения уровня доверия к подключаемому BYOD-устройству и определение уровня доступа к ресурсам корпоративной сети в зависимости от степени доверия к нему.

- OS Integrity (Контроль целостности ОС): При нарушении целостности ОС (jailbroken iOS device or rooted Android device), доверенная среда оказывается полностью скомпроментированной.

- Closed-loop compliance: Внедрение BYOD должно способствовать сокращению расходов организаций на ИТ и ИБ, а не наоборот. Для этого, число ручных операций по настройке и контролю мобильных устройств со стороны ИТ-персонала должно быть минимизировано и составлять не более 5%.

- Data Containerization (Размещение защищаемых данных в контейнере, защищенном от НСД средствами шифрования): Защищаемые данные включают в себя локальные кэши сообщений электронной почты, просматриваемые вебстраницы и данные любых мобильных приложений. Должна быть реализована аутентификация, шифрование, и выборочное удаление защищаемых данных, не затрагивая находящихся на BYOD-устройстве персональных данных.

Оранжевым цветом на схеме выделены коммуникационные и пользовательские компоненты Layered Security Model:

- Identity (Идентификация): Идентификация и аутентификация в MDM реализуется на основе цифровых сертификатов и PKI. В качестве хранилища сертификатов и сервера аутентификации используются корпоративные службы каталогов AD/LDAP.

- Secure Tunneling (Туннелирование): Туннелирование реализуется путем создания VPN-подключений к корпоративной сети или путем шифрования данных на уровне отдельных приложений (например, шифрование электронной почты или доступ к веб-сайтам по HTTPS.

- Access Control (Контроль доступа): Политика управления доступом к корпоративной почте, приложениям, контенту и веб-трафику учитывает как действия пользователя, так и настройки его BYOD-устройства. В зависимости от степени соответствия этих действий/настроек корпоративным стандартам, пользователю предоставляется тот или иной уровень доступа к ресурсам.

- Secure App-to-App Communication (Безопасное взаимодействие между приложениями): Мобильные пользователи могут использовать в своей деятельности достаточно широкий набор примитивных и незащищенных мобильных приложений, загружаемых из недоверенной среды. MDM должно разграничить среду доверенных бизнес-приложений, обменивающих между собой корпоративными данными, и недоверенную среду пользовательских приложений, имеющих дело с персональными данными пользователей, таким образом, чтобы пользовательские приложения не имели доступа к доверенной среде.

- Privacy Control (Контроль приватности): Должен быть реализован контроль и предотвращение утечки персональных данных мобильных пользователей.

Таким образом, MobileIron’s Layered Security Model – это еще один подход к нахождению компромисса между личными и общественными интересами, безопасностью и производительностью, свободой и необходимостью.

Стратегия безопасности BYOD, в общем и целом, может быть выражена следующей формулой:

Безопасность BYOD = MDM + vDLP (App + VPN + VM + DLP)

- MDM – система для контроля локальных приложений на устройствах, удаленного уничтожения данных, обеспечения надежной парольной защиты устройства и шифрования данных и т.п.;

- App – приложение для удаленного подключения мобильного устройства через интернет к виртуальному хостингу приложений организации (например, Citrix Receiver).

- VPN – защищенное криптографическим протоколом SSL подключение к VPN-сети организации, используемое опубликованными приложениями, в том числе для дополнительной аутентификации пользователей.

- VM – виртуальная реализация Windows-системы на базе средств виртуализации Citrix / WTS / MS RDx / др., предоставляющая пользователям рабочую среду, в которой могут быть опубликованы и доступны необходимые для работы приложения и данные.

- DLP – система предотвращения утечек данных, интегрированная в виртуальную рабочую среду Windows, обеспечивающая контроль доступных в этой виртуальной среде каналов передачи данных (электронная почта, веб-сайты, мессенджеры, канал печати, перенаправленные в виртуальную среду локальные USB-устройства) для предотвращения утечек данных с BYOD-устройства.

Источники:

MDM и DLP системы (посмотреть, потестировать):

- DLP-продукты (Symantec, McAfee, Websense, SearchInform и т.п.)

- MobileIron Virtual Smartphone Platform. Решение для управления мобильными устройствами