После двух лет работы Национальный институт стандартов и технологий США (NIST) выпустил версию 2.0 широко используемого фреймворка кибербезопасности (CSF), дополнив проект версии 2.0, выпущенный им в сентябре. CSF 2.0, упомянутый в Национальной стратегии кибербезопасности президента США Байдена и в нескольких новых заявлениях правительства о политике кибербезопасности, сместил акцент с защиты критически важной инфраструктуры, такой как больницы и электростанции, на все организации в любом секторе. В знак признания этого изменения прежнее название документа «Фреймворк для улучшения кибербезопасности критической инфраструктуры» было заменено на «Фреймворк кибербезопасности NIST (CSF) 2.0».

В большей степени, чем любая из двух предыдущих версий CSF (исходная версия, выпущенная в 2015 году, и версия 1.1, выпущенная в 2018 году), версия 2.0 представляет собой не статический ресурс, а скорее корзину ресурсов, направляющих реализацию фреймворка. «CSF стал жизненно важным инструментом для многих организаций, помогая им предвидеть и бороться с угрозами кибербезопасности», — сказала заместитель министра торговли по стандартам и технологиям и директор NIST Лори Э. Локаскио. «CSF 2.0, основанный на предыдущих версиях, — это не просто один документ. Речь идет о наборе ресурсов, которые с течением времени можно настраивать и использовать индивидуально или в различных сочетаниях по мере изменения потребностей организации в кибербезопасности и развития ее возможностей».

Оглавление

Новая функция управления – самое значительное изменение

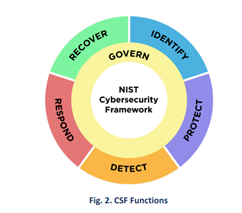

Наиболее значительным структурным изменением в CSF является добавление шестой функции «Стратегическое Управление» (Govern), вокруг которой вращаются предыдущие пять функций «Идентификация», «Защита», «Обнаружение», «Реагирование» и «Восстановление». Функция управления направлена на то, чтобы помочь организациям включить управление рисками кибербезопасности в более широкие программы управления рисками предприятия, представляя «результаты» или желаемые состояния, чтобы информировать о том, что организация может сделать для достижения результатов других пяти функций и определения их приоритетности.

Целью создания новой категории «Стратегическое Управление» является повышение уровня всей деятельности по управлению рисками кибербезопасности до уровня высшего руководства и советов директоров организаций. «Я думаю, что в 2.0 основное внимание уделяется превращению стратегического управления в функцию», — говорит CSO Падрейк О’Рейли, основатель и директор по инновациям CyberSaint. «Я думаю, что сейчас существует понимание, и это довольно распространено в сфере кибербезопасности, что, если высшее руководство не задействовано активно, вы просто крутите свои колеса».

Цепочка поставок играет более заметную роль

CSF 2.0 также включает и расширяет результаты управления рисками цепочки поставок, содержащиеся в CSF 1.1, и группирует большинство из них в рамках функции управления. Согласно концепции 2.0, учитывая «сложные и взаимосвязанные отношения в этой экосистеме, управление рисками цепочки поставок (SCRM) имеет решающее значение для организаций. SCRM кибербезопасности (C-SCRM) — это систематический процесс управления рисками кибербезопасности во всех цепочках поставок и разработки соответствующих стратегий, политик, процессов и процедур реагирования. Подкатегории в категории CSF C-SCRM [GV.SC] обеспечивают связь между результатами, ориентированными исключительно на кибербезопасность, и результатами, ориентированными исключительно на C-SCRM».

Включение управления рисками в цепочке поставок в функции стратегического управления — это лишь один шаг в правильном направлении к решению одной из наиболее сложных проблем кибербезопасности. «Цепочка поставок — это беспорядок», — говорит О’Рейли. «Это беспорядок, и это беспорядок, потому что он сложный. Я думаю, что они берут под контроль часть цепочки поставок, потому что необходимо сделать больше, чтобы управлять ею сверху. Потому что прямо сейчас у вас есть некоторые подходящие методы, которые охватывают, возможно, только половину проблемы».

Обновленные ссылки, краткие руководства и улучшенная интеграция с другими ресурсами

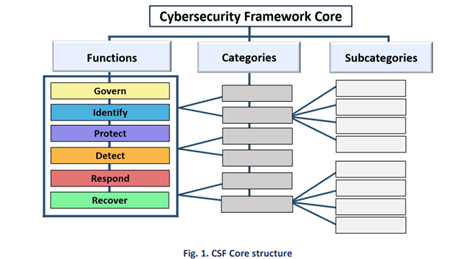

В новой версии также представлены обновленные информационные ссылки или существующие стандарты, рекомендации и структуры, которые помогают конкретизировать технические детали и шаги, содержащиеся в CSF, чтобы обеспечить дальнейшее понимание того, как организации могут реализовать 106 подкатегорий, сгруппированных по 23 категориям, которые входят в очередь организованы по основным функциям.

Чтобы устранить потенциальные трудности внедрения, связанные с CSF, NIST включил в версию 2.0 серию кратких руководств по нескольким темам, в том числе о том, как создавать профили и уровни CSF и, в частности, как начать управлять рисками безопасности цепочки поставок и создавать профили сообществ, позволяющие сообществам, разделяющим общие интересы, описывать консенсусные точки зрения.

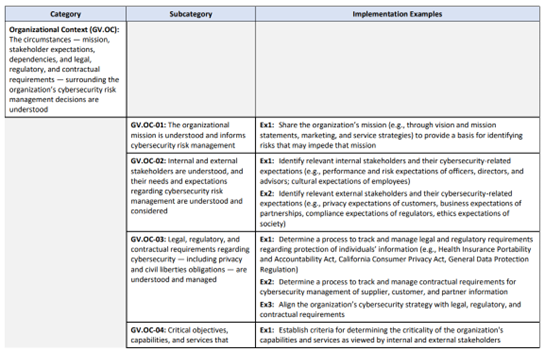

CSF 2.0 также предлагает примеры реализации, чтобы предоставить практическое руководство по внедрению фреймворка, Эти примеры реализации отражают попытку NIST определить более активные и действенные шаги, которые организации могут предпринять для внедрения этого фреймворка.

С момента создания фреймворка NIST старался не предписывать никаких конкретных шагов, которые должны предпринять организации, учитывая, что каждая организация имеет уникальные технические и ресурсные конфигурации. Вместо этого NIST ссылается на результаты, которые, по мнению некоторых, не дают практических указаний о том, какие конкретные действия следует предпринять организациям.

В CSF 2.0 включена улучшенная интеграция с другими широко используемыми ресурсами NIST, которые занимаются программами управления рисками предприятия, ERM и ИКТ. Среди этих ресурсов:

- SP 800-221, Влияние рисков информационных и коммуникационных технологий на предприятие: стратегическое руководство и управление программами рисков ИКТ в портфеле рисков предприятия

- SP 800-221A, Результаты рисков информационных и коммуникационных технологий (ИКТ): интеграция программ управления рисками ИКТ с портфелем рисков предприятия

- СП 800-37, Структура управления рисками для информационных систем и организаций

- SP 800-30 и Руководство по проведению оценки рисков из фреймворка управления рисками NIST (RMF).

NIST заявил, что продолжит создавать и размещать дополнительные ресурсы, чтобы помочь организациям внедрять CSF. Все ресурсы общедоступны на веб-сайте NIST CSF.