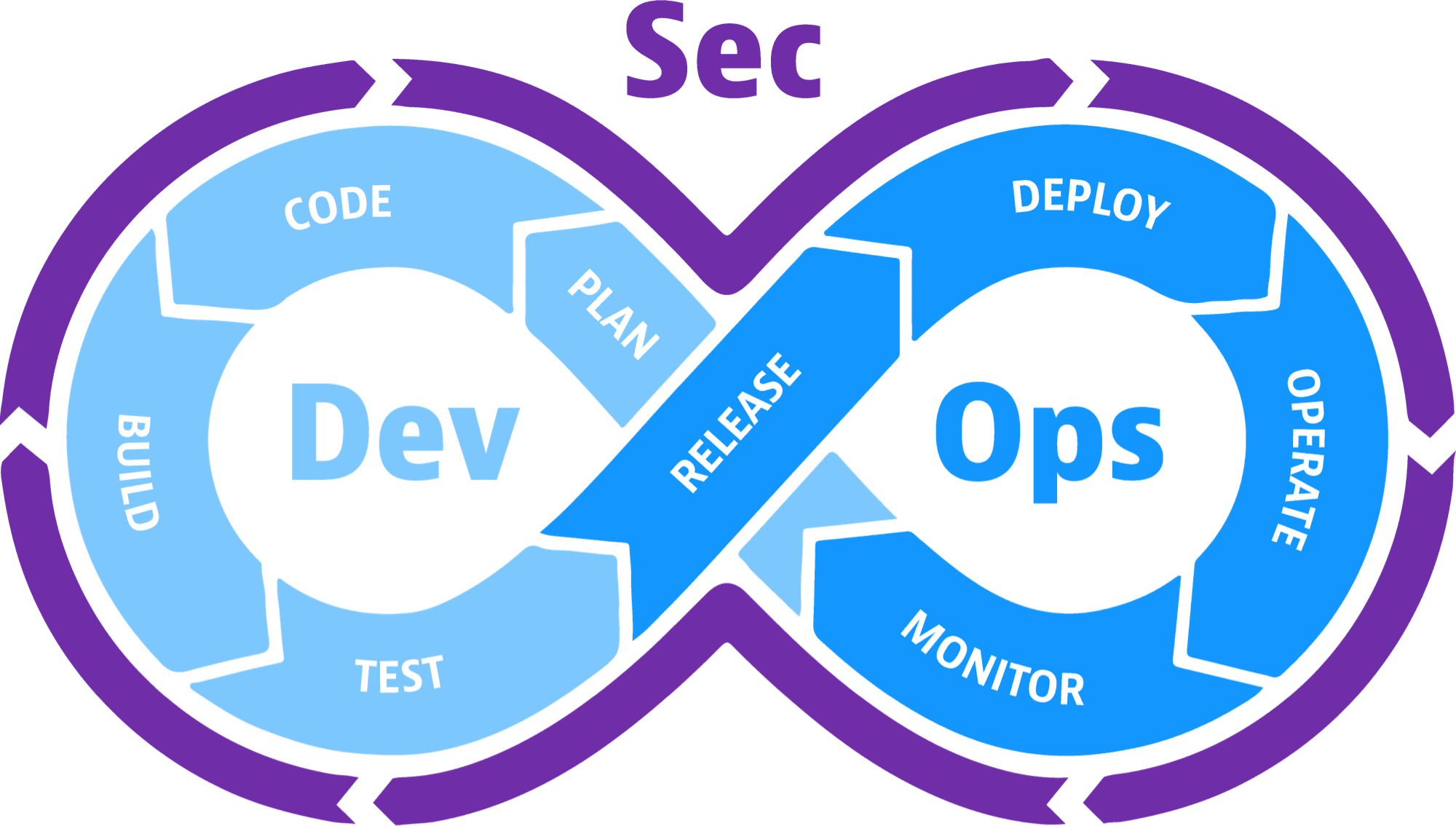

DevSecOps, что означает разработку, безопасность и эксплуатацию, автоматизирует интеграцию безопасности на протяжении всего жизненного цикла разработки программного обеспечения, от первоначального проектирования до интеграции, тестирования, развертывания и доставки программного обеспечения.

DevSecOps органично интегрирует безопасность приложений и инфраструктуры в процессы и технологии Agile и DevOps. Он занимается устранением уязвимостей безопасности тогда, когда они возникают, когда их легче, быстрее и дешевле устранить (и до того, как они будут запущены в производство). DevSecOps переносит ответственность за безопасность приложений и инфраструктуры из подразделения безопасности в группы разработки, безопасности и ИТ-операций. Это делает возможным лозунг DevSecOps «Программное обеспечение, которое безопаснее и готово быстрее» за счет автоматизации доставки безопасного программного обеспечения без замедления цикла разработки.

Раньше компании разделяли разработку программного обеспечения (Dev) и ИТ-операции (Ops). Однако теперь эти процессы объединяются, что позволяет сэкономить много денег на процессах SDLC. По мере того, как мы узнаем больше об уязвимостях цепочки поставок программного обеспечения, мы внимательно изучаем стандартные процессы разработки программного обеспечения DevOps и Agile.

Программы DevOps известны тем, насколько быстро они работают, насколько они полезны и насколько они малы. Однако им часто не хватает безопасности и совместимости. При использовании подхода DevSecOps безопасность должна быть встроена в этапы разработки, тестирования и эксплуатации программного обеспечения. Он необходим для каждой организации, создающей приложение. Когда приложения безопасности и идеи DevOps объединены, безопасность становится проще обеспечить при разработке и эксплуатации продукта.

В последние годы появилось несколько новых технологий DevSecOps, призванных обеспечить безопасность конвейеров и процессов DevOps для предприятий и в конечном итоге предоставить более надежный конечный продукт или систему.

Инструменты DevSecOps — это группа продуктов и услуг, которые помогают предприятиям безопасно создавать и запускать программные системы. Технологии DevSecOps гарантируют, что типичные конвейеры CI/CD поддерживают безопасность на каждом этапе жизненного цикла разработки системы (SDLC), который становится длиннее по мере роста количества веб-приложений.

Прежде чем принять решение об инструментах DevSecOps, имейте в виду следующие аспекты:

- Интеграция с платформами разработки кода для раннего обнаружения ошибок кодирования.

- Список распространенных уязвимостей

- Возможность неограниченной работы и взаимодействия с программным обеспечением для разработки.

- Регулярное сканирование систем

- Предложения по исправлениям для нейтрализации обнаруженных эксплойтов

- Возможность оценки без риска с бесплатной пробной или демо-версией

- Экономичное решение для тестирования, которое можно использовать как в контексте разработки, так и в контексте управления операциями.

В этой статье мы рассмотрим лучшие инструменты DecSecOps, доступные на рынке:

Оглавление

1. Acunetix

Acunetix — это инструмент DevSecOps для обеспечения безопасности веб-приложений, который сканирует и тестирует ваши веб-приложения на основе базы данных, содержащей более 7000 уязвимостей. Просматривая исходный код с помощью инструмента под названием AcuSensor, приложение обнаруживает ряд уязвимостей, таких как SQL-инъекция и XSS-атаки. Мы можем перечислить основные возможности Acunetix следующим образом:

- Сосредоточено на сканировании уязвимостей веб-приложений для DevSecOps.

- Длинный список известных эксплойтов

- Быстрые и эффективные проверки

- Доступен через Интернет с доступным хостингом на месте.

- Премиум-версии программы включают поддержку API, а также многих взаимодействующих с его основными функциями веб-сайтов и веб-приложений.

- Благодаря локальному хостингу, управлению пользователями на основе AD и поддержке репозитория git версия Enterprise даже обеспечивает индивидуальную интеграцию разработки.

Некоторые преимущества Acunetix перечислены ниже:

- Быстрый.

- Легкий.

- Отличное обслуживание клиентов.

- Возможности отчетности.

- Поддерживается импорт файлов из других распространенных инструментов тестирования приложений. В дополнение к сканированию уязвимостей включены дополнительные функции.

Некоторые недостатки Acunetix приведены ниже:

- Он не работает должным образом со многими конечными точками (например, приложения и службы, находящиеся на разных URL-адресах).

- Имеет проблемы с аутентификацией в современных бизнес-приложениях, которым требуется несколько перенаправлений на несвязанные места назначения, федеративные идентификаторы, единый вход и т. д. Это относится к предыдущему пункту.

- Обнаружение уязвимостей не так надежно, как в Burp Suite Pro +, Metasploit + вспомогательные модули, Nmap + скрипты и т. д.

2. Aqua Security

Aqua Security — это облачная технология безопасности приложений, основанная на трех столпах: безопасность приложений, IaaS и безопасность виртуальных машин/контейнеров. Новейшее программное обеспечение для сканирования обнаруживает дыры в безопасности, вирусы и раскрытые секреты. Вы можете создать динамические политики для развертывания, чтобы предотвратить непреднамеренные нарушения.

Решение создано для автоматизированной безопасности со встроенными CI/CD и сканированием в реальном времени. Вы можете составить целый план управления уязвимостями, который включает их поиск, исправление, тестирование и внедрение безопасного ПО. Это решение подходит для крупных организаций, где конвейер CI/CD является ключевой частью процесса разработки и где важна внутренняя безопасность и безопасность во время развертывания. Его основные характеристики следующие:

- Платформа безопасности приложений

- Поддержка IaaS и Kubernetes

- Обнаружение уязвимостей, вредоносных программ и секретов. Проверка соответствия.

- Отличная интеграция CI/CD

Некоторые из преимуществ Aqua Security перечислены ниже:

- Полная интеграция с GitHub, Jfrog и другими.

- Простая настройка безопасности данных

- Конкретные детали для обнаружения уязвимостей

Некоторые недостатки Aqua Security приведены ниже:

- Интеграция с Jira

- Интеграция с SIEM

3. Checkmarx

Checkmarx — лидер рынка в ключевой части тестирования безопасности приложений DevSecOps (AppSec). Платформа тестирования безопасности приложений Checkmarx (AST) обеспечивает интегрированную безопасность на протяжении всего жизненного цикла разработки программного обеспечения, поскольку компании управляют контейнерами, IaC, пользовательским кодом и компонентами с открытым исходным кодом. Клиенты могут запросить демо-версию, если хотят узнать больше об анализе состава программного обеспечения (SCA), статическом анализе кода (SAST), интерактивном тестировании (IAST), обучении разработчиков или услугах AppSec. Его основные характеристики следующие:

- Инкрементное или полное сканирование конвейера CI/CD для обнаружения серьезных уязвимостей.

- Простой онлайн-интерфейс для отслеживания рисков приложений, запросов и анализа

- Используя инструмент SCA, безопасно создавайте программное обеспечение с использованием кастомного и открытого исходного кода. Разработайте спецификацию программного обеспечения (SBOM) для беспрепятственного аудита.

- Keeping IaC Secure (KICS) обеспечивает бесплатное сканирование IaC с открытым исходным кодом.

Некоторые из преимуществ Checkmarx заключаются в следующем:

- Документирование

- Языковая поддержка

- Рекомендации по исправлению

Некоторые недостатки Checkmarx приведены ниже:

- Длина сканирования

- Ложно срабатывания

- Интеграция с некоторыми другими приложениями, такими как Jenkins, имеет различные недостатки

4. Fortify Webinspect

WebInspect — это инструмент DAST, используемый для анализа уязвимостей в веб-приложениях. Линия продуктов Fortify — это функция Micro Focus, которая проверяет безопасность системы.

WebInspect входит в группу продуктов, созданных разработчиками программного обеспечения, имеющими большой опыт работы в области кибербезопасности. Fortify Software — компания, производящая системы безопасности и аутентификации. Его основными услугами являются DAST, SAST и IAST. Система используется для оценки создаваемых приложений или для принятия решения о покупке новых веб-приложений и услуг.

Команда, работающая над проектом разработки, использует этот инструмент для тестирования API, который они хотят использовать, а команда, работающая над ИТ-операциями, использует его для просмотра действующих веб-сайтов. OpenAPI используется для тестирования API, а браузер используется для запуска функций веб-приложения. Методы тестирования адаптированы для проверки соответствия конкретным целям. Конфигурация системы изменяется с помощью заранее написанного сценария из библиотеки, включающей PCI DSS, DISA STIG, NIST 800-53, ISO 27K, OWASP и тесты на соответствие HIPAA.

WebInspect — это отдельное приложение. Он совместим с Windows Server 2016 и 2019, а также с Windows 8, 8.1 и 10. Версия будет работать в Docker, но базовой ОС должна быть Windows или Windows Server. То, что вы хотите проверить с помощью DAST, должно быть доступно через браузер, поскольку система действует как прокси-сервер для регистрации веб-трафика. Служба WebInspect контролирует сообщения, которыми обмениваются хост приложения и браузер. Сканирование WebInspect запускается в любое время по желанию пользователя, по заданному расписанию или в режиме непрерывной работы. Непрерывный режим используется в рабочих процессах CI/CD.

Некоторые преимущества Fortify Webinspect перечислены ниже:

- Статическая проверка кода

- Организация обнаруженных уязвимостей

- Обычно предлагает четкие рекомендации о том, как исправить проблемный код.

Некоторые недостатки Fortify Webinspect приведены ниже:

- Отчетность может быть улучшена

- Настройка может занять много времени, если ваша компания не использует типичные инструменты сборки. Пользователей засыпают обновлениями по электронной почте от сервиса

5. GitHub Actions

GitHub — это веб-сайт, на котором размещены репозитории Git. Он имеет все функции Git по управлению исходным кодом (SCM) и распределенному контролю версий (DRC), а также добавляет некоторые свои собственные. В отличие от Git, который представляет собой всего лишь инструмент командной строки, GitHub имеет графический веб-интерфейс, а также интеграцию с настольными компьютерами и мобильными устройствами. Он обеспечивает контроль доступа к каждому проекту и различные способы совместной работы, такие как отслеживание ошибок, запросы функций, управление задачами и wiki.

Когда рабочий процесс GitHub Actions успешно завершает сборку, создаются такие артефакты, как zip-файлы, сгенерированный код, файлы Java JAR и другие составные части. К сожалению, после завершения процедуры эфемерный контейнер Docker, на котором построены объекты GitHub Actions, исчезает. Но разработчику несложно попросить GitHub сохранить эти артефакты и предоставить ссылку для их скачивания. Просто используйте действие GitHub upload-artifact.

6. OWASP Zed Attack Proxy (ZAP)

OWASP ZAP — это бесплатный сканер безопасности веб-приложений с открытым исходным кодом, который позволяет разработчикам и тестировщикам проводить тестирование на проникновение в свои приложения, чтобы находить слабые места и предотвращать атаки. Сейчас это один из самых востребованных проектов Open Web Application Security Project (OWASP), который поддерживается всемирной сетью добровольцев. Этот инструмент можно изменить и дополнить, и его могут использовать как новые, так и опытные тестировщики безопасности программного обеспечения. OWASP ZAP включает версии для каждой основной операционной системы и платформы Docker, что позволяет пользователям не полагаться на одну платформу.

Будучи «посредником» между браузером пользователя и веб-приложением, OWASP фиксирует и проверяет обмен данными между ними. При необходимости он изменит содержимое и перешлет пакеты по назначению. Если уже работает другой сетевой прокси-сервер, что часто встречается во многих корпоративных окружениях, ZAP можно настроить для подключения к этому прокси-серверу . ZAP Marketplace предлагает выбор надстроек для расширения функциональности.

OWASP ZAP предоставляет следующие решения по автоматизации безопасности:

- Пакетное сканирование Docker: автоматизированный сканер ZAP, который предлагает высокий уровень гибкости и упрощает пользователям начало работы с инструментом.

- Командная строка быстрого запуска: быстрый и простой сканер, подходящий для быстрого сканирования.

- Режим API и демона: этот режим позволяет пользователю полностью контролировать ZAP через подробный API.

- Платформа автоматизации: передовая платформа, не зависящая от какой-либо существующей контейнерной технологии. Эта платформа в конечном итоге заменит параметры командной строки и сканирования пакетов.

- Действия GitHub: доступ к любому подключенному и доступному сканированию пакетов GitHub.

Некоторые преимущества WASP Zed Attack Proxy перечислены ниже:

- Автоматическое сканирование – полезная и простая функция.

- С годами он развивался, и в прошлом году они включили HUD (Heads Up Display).

- Стабильность решения отличная.

- Самая полезная функция — сканирование URL-адреса, чтобы найти все разные сайты.

- Решение масштабируемо.

Некоторые недостатки WASP Zed Attack Proxy заключаются в следующем:

- Формат отчетности не дает результатов, загроможден и слишком длинен.

- В программу включен принудительный просмотр, а он ресурсоёмкий.

- Было бы огромным улучшением, если бы они могли интегрировать торговую площадку и добавить в инструмент новые возможности.

- Отчетность по продуктам может быть улучшена.

- Следует предусмотреть возможность поиска в Интернете альтернативных вариантов использования и использования решений для повышения безопасности приложений.

7. Snyk

Платформа безопасности Snyk легко вписывается в рабочий процесс разработчика и позволяет командам безопасности общаться с командами разработчиков. Продавец говорит, что Asurion, Google, Intuit, MongoDB, New Relic, Revolut и Salesforce входят в число 1200 компаний, которые сейчас используют Snyk.

- Snyk с открытым исходным кодом: автоматически обнаруживайте уязвимости и автоматизируйте исправления во время разработки с помощью SCA, основанного на аналитике.

- Код Snyk: статическое тестирование безопасности приложений (SAST)

- Snyk Container: безопасность контейнеров и Kubernetes, призванная помочь разработчикам находить и устранять уязвимости в облачных приложениях.

- Инфраструктура Snyk как код: снижение рисков за счет автоматизации соответствия требованиям IaC и обеспечения безопасности в рабочих процессах разработки перед развертыванием и обнаружения отклонений и нехватки ресурсов после развертывания.

- Snyk Cloud: облачная безопасность с единой политикой в качестве механизма кода, позволяющая каждой команде разрабатывать, развертывать и безопасно работать в облаке.

Некоторые преимущества Snyk приведены ниже:

- Помогает в проблемной ситуации

- SAST — статическое тестирование безопасности приложений

- Сканирование инфракрасных кодов (Terraform, Cloud Formation, Docker Image)

- OSSG

Некоторые преимущества Snyk перечислены ниже:

- Нет настраиваемой информационной панели для аналитики.

- Snyk предлагает удобный интерфейс, но изменение политики оставляет пространство для развития.

- Автоматическое исправление может быть улучшено.

- Инфракрасное сканирование на базе ОРА отсутствует и скорее всего прикрыто недавним приобретением (Fugue)

8. SonarQube

SonarQube — инструмент для анализа кода без его запуска. Он тщательно проверяет ваш код на наличие угроз безопасности и дыр. Программное обеспечение обнаруживает две категории проблем: «горячие точки» безопасности, которые представляют собой потенциальные проблемы безопасности, требующие человеческой оценки, и уязвимости безопасности, которые автоматически распознаются и требуют немедленного внимания.

Основные особенности SonarQube следующие:

- очистка данных

- отслеживание соответствия и отчетность

- CI/CD-интеграция

- с открытым исходным кодом и бесплатно (с премиальными обновлениями)

Базовая программа имеет открытый исходный код и бесплатна, но существует коммерческая версия, в которой добавлены меры безопасности. Например, Taint Analysis — это высококлассный продукт, который анализирует предоставленные пользователем данные для очистки потенциально опасного контента перед отправкой его в критически важные системы. Отслеживание соответствия — еще одна функция премиум-класса, которая гарантирует, что ваш код соответствует всем требованиям законодательства.

Некоторые преимущества SonarQube перечислены ниже:

- Статический анализ кода

- Поиск уязвимостей безопасности

- Поддержка нескольких языков программного обеспечения

- Широкие возможности настройки параметров качества для PR-анализа

Некоторые недостатки SonarQube приведены ниже:

- Недостаточная интеграция и поддержка IDE

- Недостаточная интеграция и поддержка действий GitHub.

- Недостаточная поддержка и интеграция динамического анализа кода во время автоматических тестов.

9. ThreatModeler

Программное обеспечение ThreatModeler больше подходит для современных сложных структур. Он отображает, как хакер перемещается по вашей системе, определяя, где он будет атаковать и, что более важно, какие меры необходимы для смягчения атаки. Сложные технологии безопасности программного обеспечения ThreatModeler практически не требуют опыта в области безопасности, требуют короткого периода обучения и полностью устраняют необходимость во внешнем консультанте по безопасности.

ThreatModeler — это инструмент моделирования корпоративных угроз, который автоматизирует процесс разработки безопасных приложений. Сегодняшние эксперты по информационной безопасности должны быстро разрабатывать модели угроз для данных и программного обеспечения своих организаций. Это делается в масштабе их ИТ-экосистемы и со скоростью инноваций. ThreatModeler позволяет корпоративным ИТ-организациям сопоставлять свои конкретные требования и политики безопасности непосредственно с корпоративной киберсредой. Это обеспечивает осведомленность об опасностях и портфеле рисков в режиме реального времени. Руководители и директора по информационной безопасности получают комплексное представление обо всем ландшафте атак, стратегии эшелонированной защиты и компенсационных мерах, что позволяет им разумно выделять ресурсы и масштабировать свое производство.

Некоторые преимущества ThreatModeler перечислены ниже:

- Он автоматизирует моделирование угроз.

- Помощь в соблюдении нормативных требований.

- Позволяет вам видеть опасности на всем пути вверх и вниз по вашей цепочке поставок.

Некоторые недостатки ThreatModeler приведены ниже:

- Требуется больше нераспознанных точек входа и границ доверия

- Неправильное использование токенов аутентификации

- Трудности в категоризации рисков и оценке реального риска

10. Trivy

Trivy — это инструмент с открытым исходным кодом от Aqua Security, который прост в использовании и надежен. Он проверяет образы контейнеров, файловые системы и репозитории Git на наличие дыр в безопасности и проблем конфигурации. Trivy находит недостатки в пакетах операционных систем (таких как Alpine, RHEL и CentOS) и пакетах для конкретных языков (таких как Bundler, Composer, npm, Yarn и т. д.). Trivy анализирует файлы IaC (инфраструктура как код), такие как Terraform, Dockerfile и Kubernetes, на наличие ошибок конфигурации, которые могут подвергнуть риску ваши развертывания. Trivy прост в использовании. Просто установите двоичный файл, и все готово к сканированию.

Некоторые из преимуществ Trivy заключаются в следующем:

- Обнаружение всех уязвимостей

- Простой

- Быстрый

- Высокая точность

Основным недостатком Trivy является то, что Trivy не поддерживает самоскомпилированные пакеты/бинарные файлы.

11. Veracode

Платформа Veracode — это система безопасности программного обеспечения, которая стремится быть всеобъемлющей, но не навязчивой, встроенной в среду разработки, с рекомендуемыми исправлениями и контекстным обучением. Veracode может использоваться группами безопасности для управления политиками, получения полного представления о состоянии безопасности организации посредством аналитики и отчетности, снижения рисков и создания документации, необходимой для выполнения нормативных обязательств. Он позиционируется как постоянная и непрерывная организация безопасной разработки, которая дает предприятиям уверенность в том, что производимое программное обеспечение безопасно и соответствует требованиям.

Мы можем перечислить основные возможности Veracode следующим образом:

- Непрерывное сканирование для снижения рисков: статический анализ Veracode, динамический анализ, анализ состава программного обеспечения и ручной тест на проникновение по всему SDLC.

- Глубокие знания платформы: оптимизированные процедуры управления, рисков и соответствия требованиям с гибким управлением политиками, унифицированной отчетностью и аналитикой, а также сравнительным сравнением для быстрой минимизации рисков и достижения успешной программы DevSecOps.

- Расширение рынка. Чтобы удовлетворить требования к размещению данных в ЕС, на платформе AWS во Франкфурте, Германия, был разработан облачный экземпляр.

- Контекстные данные платформы: точная настройка в течение почти двух десятилетий сканирования и обучения клиентов. Прогнозирует будущие уязвимости с помощью возможностей самовосстановления, анализируя данные с использованием машинного обучения и искусственного интеллекта.

- Облачная архитектура SaaS. Облачная архитектура SaaS обеспечивает эластичную масштабируемость, отличную производительность и более низкие цены.

Некоторые преимущества Veracode перечислены ниже:

- Veracode предоставляет службу автоматического сканирования, которую можно настроить для быстрого и эффективного сканирования приложений.

- SAST-сканирование

Некоторые недостатки Veracode приведены ниже:

- Требовался совокупный балл для всех модулей в приложении.

- Автоматическое восстановление. Хотя Veracode теперь предоставляет конкретную информацию об уязвимостях, в нем отсутствуют возможности автоматического восстановления.

Источник: https://www.zenarmor.com/docs/network-security-tutorials/best-devsecops-tools