Атаки программ-вымогателей (ransomware) часто попадают в новости: поставщики программ-вымогателей (RaaS) агрессивно стремятся заразить ничего не подозревающих пользователей и воспользоваться недостатками сети. Банковская и медицинская отрасли особенно подвержены атакам программ-вымогателей, поскольку они хранят конфиденциальную личную информацию (PII), которая может быть использована для мошенничества и кражи личных данных — двух очень прибыльных преступлений.

Киберпреступники шифруют эти важные данные после успешной атаки программы-вымогателя, не позволяя предприятиям получить к ним доступ. Злоумышленники требуют крупного выкупа в криптовалюте в обмен на ключ дешифрования, который позволит снова получить доступ к данным.

Если программа-вымогатель проникла в вашу компанию, время имеет решающее значение, чтобы предотвратить дальнейшие утечки данных. К счастью, сейчас существует множество инструментов дешифрования (ransomware decryptors), которые помогут вам защитить себя от популярных разновидностей программ-вымогателей.

Программы-вымогатели — это тип вредоносного программного обеспечения, которое угрожает опубликовать или заблокировать доступ к данным или компьютерной системе, обычно путем их шифрования, если только жертва не заплатит злоумышленнику выкуп. Крайний срок обычно включается в требование выкупа. Данные уничтожаются навсегда, или сумма выкупа увеличивается, если жертва не платит вовремя. Атаки с использованием программ-вымогателей стали слишком распространенными. Киберпреступники могут атаковать любого клиента или компанию в любой отрасли.

ФБР и другие правительственные организации, такие как проект No More Ransom Project, советуют не платить выкуп, чтобы предотвратить развитие цикла программ-вымогателей. Кроме того, если программа-вымогатель не будет удалена из системы, 50% жертв, заплативших выкуп, вероятно, подвергнутся повторным атакам программ-вымогателей.

Шифрование и блокировка экрана — это две наиболее часто используемые формы программ-вымогателей. Во многих случаях жертвам советуют купить криптовалюту, такую как Биткойн, чтобы заплатить выкуп через экран блокировки. Клиенты, заплатившие выкуп, могут попытаться расшифровать файлы после получения ключа дешифрования. Вероятность расшифровки после уплаты выкупа варьируется, согласно многочисленным источникам. В некоторых случаях ключи могут никогда не дойти до жертв. Даже после уплаты выкупа некоторые злоумышленники оставляют вредоносное ПО в системе.

Поскольку предприятия часто платят больше, чем частные лица, за разблокировку важных систем и возобновление повседневной деятельности, программы-вымогатели переключили свое внимание с персональных компьютеров на бизнес-пользователей.

Вредоносные электронные письма часто являются первым шагом на пути к заражению предприятия программами-вымогателями или вирусами. Неосведомленные пользователи открывают вложения или нажимают на вредоносные ссылки.

Компьютер жертвы и все связанные с ним общие файловые ресурсы затем шифруются агентом-вымогателем, который был развернут в это время. После шифрования данных программа-вымогатель отображает на зараженном устройстве сообщение с инструкциями о том, как заплатить хакерам. Программа-вымогатель уверяет жертв, что они получат код для разблокировки своих данных, если заплатят.

Оглавление

Примеры программ-вымогателей

Организации могут получить представление о ключевых стратегиях, уязвимостях и особенностях атак программ-вымогателей, изучив те, которые перечислены ниже. Хотя цели, функции и алгоритмы программ-вымогателей постоянно меняются, инновации в атаках незначительны. Основные примеры программ-вымогателей следующие:

- WannaCry : используя критическую уязвимость Microsoft Windows, червь-вымогатель WannaCry распространился на более чем 250 000 устройств, прежде чем сработал аварийный выключатель, чтобы остановить его. Выключатель уничтожения находился в образце, который был идентифицирован Proofpoint, и программа-вымогатель была уничтожена.

- CryptoLocker : ранняя версия современной программы-вымогателя, которая шифрует жесткий диск пользователя и все связанные с ним сетевые диски и требует оплаты в криптовалюте (биткойнах). Электронные письма с вложениями, выдававшими себя за уведомления об отслеживании FedEx и UPS, использовались для распространения CryptoLocker. В 2014 году был выпущен инструмент для дешифрования. Тем не менее, СМИ указывают, что CryptoLocker успел истребовать в целом 27 миллионов долларов.

- NotPetya : NotPetya считается одной из самых опасных атак программ-вымогателей. Он использовал тактику, аналогичную тактике своего тезки Petya, например заражение и шифрование главной загрузочной записи Windows. NotPetya быстро распространил платежные запросы в биткойнах, чтобы отменить изменения. Он нацелен на ту же уязвимость, что и WannaCry. Поскольку NotPetya не может отменить свои изменения в основной загрузке, некоторые относят его к категории стирателей.

- Bad Rabbit : этот вирус-вымогатель был заметен и, судя по всему, был нацелен на российские и украинские медиа-компании. Он считается родственником NotPetya и распространяется с использованием аналогичного кода и уязвимостей. Bad Rabbit, в отличие от NotPetya, обеспечивал расшифровку при уплате выкупа. Большинство инцидентов показали, что способом распространения было фальшивое обновление Flash-плеера, нацеленное непосредственно на пользователей.

- REvil : Этого вымогателя создала банда злоумышленников с финансовыми мотивами. Чтобы заставить предполагаемых жертв заплатить, если они решат не предоставлять выкуп, он эксфильтрирует данные перед шифрованием. Программное обеспечение для управления ИТ, которое использовалось для установки обновлений на Windows и Mac, было взломано и использовалось для нападения. Злоумышленники использовали ПО Kaseya для установки программы-вымогателя REvil на компьютеры.

- Ryuk : Это программа-вымогатель, которая в основном распространяется вручную и используется для целевого фишинга. С помощью разведки тщательно выбираются цели. После этого все данные, хранящиеся на зараженном компьютере, шифруются после отправки фишинговых электронных писем выбранным жертвам.

Статистика программ-вымогателей

Хотя частота атак программ-вымогателей со временем изменилась, они продолжают оставаться одними из самых частых и дорогостоящих кибератак на бизнес. Тревожная статистика об атаках программ-вымогателей должна побудить предприятия усилить свою защиту от кибербезопасности и программы повышения осведомленности о безопасности.

- Согласно отчету Sophos «Состояние программ-вымогателей за 2022 год», в 2021 году атаки программ-вымогателей затронули 66% организаций, что резко возросло с 78% в 2020 году до 66% в 2021 году.

- В отчете Proofpoint State of the Phish за 2023 год 64% респондентов заявили, что программы-вымогатели затронули их в 2022 году, что составляет более двух третей опрошенных организаций. В свою очередь эксперты предполагают, что реальное количество происшествий и связанных с ними потерь в прошлом году было значительно выше, чем сообщалось.

- С уровнем выкупа, составляющим 85%, сектор здравоохранения по-прежнему наиболее часто подвергается атакам программ-вымогателей. Тем не менее, согласно отчету BlackFog о программах-вымогателях за 2022 год, в образовательных учреждениях наблюдается наибольший рост атак с использованием программ-вымогателей (28% в 2021 году).

- По данным базы данных Google VirusTotal, на ПК с Windows приходится подавляющее большинство пострадавших систем и 95% атак вирусов-вымогателей.

- По данным Cybersecurity Ventures, к 2031 году атаки программ-вымогателей будут приносить жертвам ежегодные убытки в размере более 265 миллиардов долларов.

Какие инструменты лучше всего подходят для дешифрования программ-вымогателей?

В зависимости от типа программы-вымогателя, с которой вы имеете дело, существует ряд программ, которые вы можете использовать для дешифрования ваших данных. Прежде всего, имейте в виду, что не существует единого инструмента, который мог бы дешифровать все варианты программ-вымогателей. Вместо этого каждый инструмент дешифрования создан специально для работы с определенной версией. В результате вы должны определить, какой тип программы-вымогателя заблокировал вашу информацию, просмотрев предупреждающее сообщение, отображаемое программой-вымогателем. После этого, вы можете использовать инструмент дешифрования, созданный специально для борьбы с этим вымогателем. Во-вторых, обязательно удалите со своего компьютера или поместите в карантин саму программу-вымогателя, прежде чем приступить к дешифрованию. Если вы этого не сделаете, ваши данные будут снова зашифрованы.

Большинство программ для дешифрования могут восстанавливать файлы, зашифрованные распространенными разновидностями программ-вымогателей, таких как Wannacry, Petya, NotPetya, TeslaCrypt, DarkSide, REvil, Alcatraz Locker, Apocalypse, BadBlock, Bart, BTCWare, EncrypTile, FindZip, Globe, Jigsaw, LambdaLocker, Legion, NoobCrypt и прочее. Разработчики программ-вымогателей быстро реагируют на появление нового дешифровальщика. В, казалось бы, бесконечной гонке вооружений, создатели дешифровальщиков программ-вымогателей также должны обновлять и модифицировать свое программное обеспечение, чтобы поддерживать его эффективность. Из-за этого у большинства дешифровальщиков отсутствуют какие-либо гарантии. Ниже рассмотрены лучшие инструменты дешифрования программ-вымогателей, которые помогут вам восстановить зашифрованные данные:

- No More Ransomware Project

- Kaspersky Rakhni Decryptor

- Trend Micro Ransomware File Decryptor

- AVG Ransomware Decryption Tools

- BitDefender Anti-ransomware

- McAfee Ransomware Recover

- Emsisoft Ransomware Decryption Tools

- Quick Heal – Free Ransomware Decryption Tool

1. No More Ransomware Project

Европейский центр киберпреступности Европола, Лаборатория Касперского и McAfee объединили усилия для запуска проекта No More Ransom, целью которого является помощь жертвам программ-вымогателей в восстановлении их зашифрованных данных без необходимости платить злоумышленникам. Инициатива пытается информировать пользователей о работе программ-вымогателей и эффективных процедурах защиты от заражения.

No More Ransom предоставляет самую большую коллекцию инструментов дешифрования и базу данных ключей, которые могут разблокировать более 100 различных штаммов программ-вымогателей. Просто загрузите два тестовых файла со своего компьютера, если вы не знаете, какой вирус-вымогатель затронул вашу систему. Когда вы отправите их, веб-сайт определит, содержат ли они программы-вымогатели, и если да, предоставит вам доступ к необходимому инструменту дешифрования.

2. Kaspersky Rakhni Decryptor

Вы можете использовать ряд инструментов, предоставляемых Лабораторией Касперского, для деширования файлов, зашифрованных программой-вымогателем, без необходимости платить выкуп. Однако эти инструменты предназначены для борьбы лишь с некоторыми атаками программ-вымогателей. Прежде чем выбрать подходящий инструмент, вы должны определить тип программы-вымогателя, с которой вы имеете дело. Ниже перечислены различные дешифровальщики от Касперского для программ-вымогателей:

- Shade Decryptor: Программа-вымогатель Shade пытается зашифровать и заблокировать файлы на компьютере жертвы. Все варианты программы-вымогателя Shade можно удалить из файлов с помощью программы Kaspersky Shade Decryptor. Для работы ShadeDecryptor ищет в своей базе данных ключ дешифрования. Файлы дешифруются, если найден ключ. В противном случае на сервер Касперского будет отправлен запрос на новые ключи. Shade Decryptor можно загрузить бесплатно.

- Decryptor Rakhni: все варианты вымогателей Rakhni, включая Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman и многие другие, дешифруются с помощью бесплатного инструмента Kaspersky Rakhni Decryptor.

- Decryptor Rannoh: все версии Trojan-Ransom, затронутые файлами, можно дешифровать с помощью Rannoh Decryptor. Вин32. Те, у кого есть расширения файлов AutoIt, Cryakl, Crybola, Polyglot и Fury, включены в семейство Rannoh (программ-вымогателей Rannoh). Приложение можно скачать бесплатно.

- Decryptor for CoinVault: все версии Trojan-Ransom, затронутые файлами, можно дешифровать с помощью CoinVault Decryptor. MSIL. CoinVault. Доступ к Decryptor для CoinVault бесплатен.

- Wildfire Decryptor: дешифрует файлы с расширением WFLX или файлы Wildfire Locker. Загрузка Wildfire Decryptor бесплатна.

- Xorist Decryptor: дешифруются данные, зашифрованные программой-вымогателем из семейства Trojan-Ransom. Trojan-Ransom и Win32.Xorist и Win32.Vandev (Xorist и Vandev). Утилита может быть загружена бесплатно.

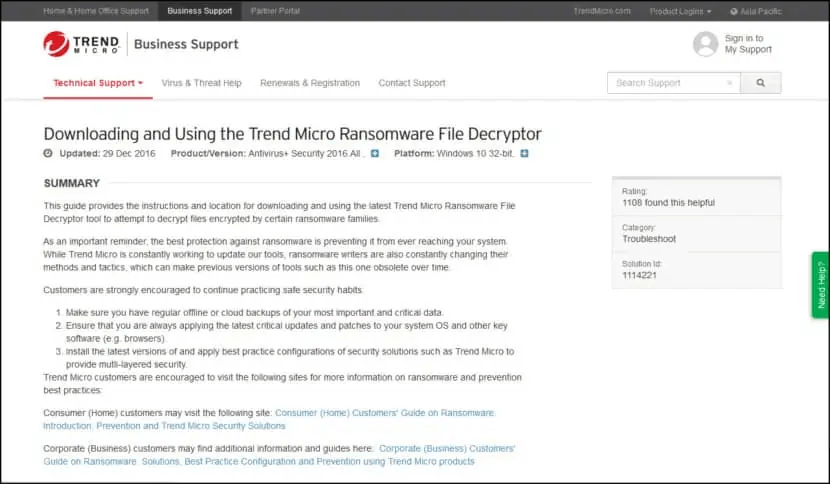

3. Trend Micro Ransomware File Decryptor

Дешифровальщик от Trend Micro может дешифровать файлы, зашифрованные 27 известными семействами программ-вымогателей, включая такие известные разновидности, как WannaCry, Petya, TeleCrypt, Jigsaw, CryptXXX и TeslaCrypt (версии 1, 2, 3 и 4). Он не является универсальным программным обеспечением, как некоторые другие. Прежде чем выбрать лучший инструмент для дешифрования файлов, вам необходимо определить семейство программ-вымогателей, с которыми вы столкнулись, или расширение имени файла программы-вымогателя.

Допустим, вы не знаете имя или расширение файла вымогателя. В этом случае инструмент может автоматически проанализировать файл и определить программу-вымогатель на основе подписи файла или запросить дополнительную информацию о файлах. Программа достаточно эффективна, чтобы распознавать и расшифровывать различные форматы файлов программ-вымогателей. Тем не менее, целостность дешифрованных файлов не гарантируются на 100%.

4. AVG Ransomware Decryption Tools

Для дешифрования данных, зашифрованных с помощью программ-вымогателей, AVG предлагает множество бесплатных инструментов. Можно дешифровать Apocalypse, Bart, BadBlock, Crypt888, Legion, SZFLocker и TeslaCrypt. Более того, решения AVG по обеспечению безопасности конечных точек, такие как AVG Internet Security, включают встроенную функцию защиты от программ-вымогателей. Предотвращение изменения, удаления и шифрования файлов способствует защите файлов на конечных устройствах и помогает избежать атак программ-вымогателей.

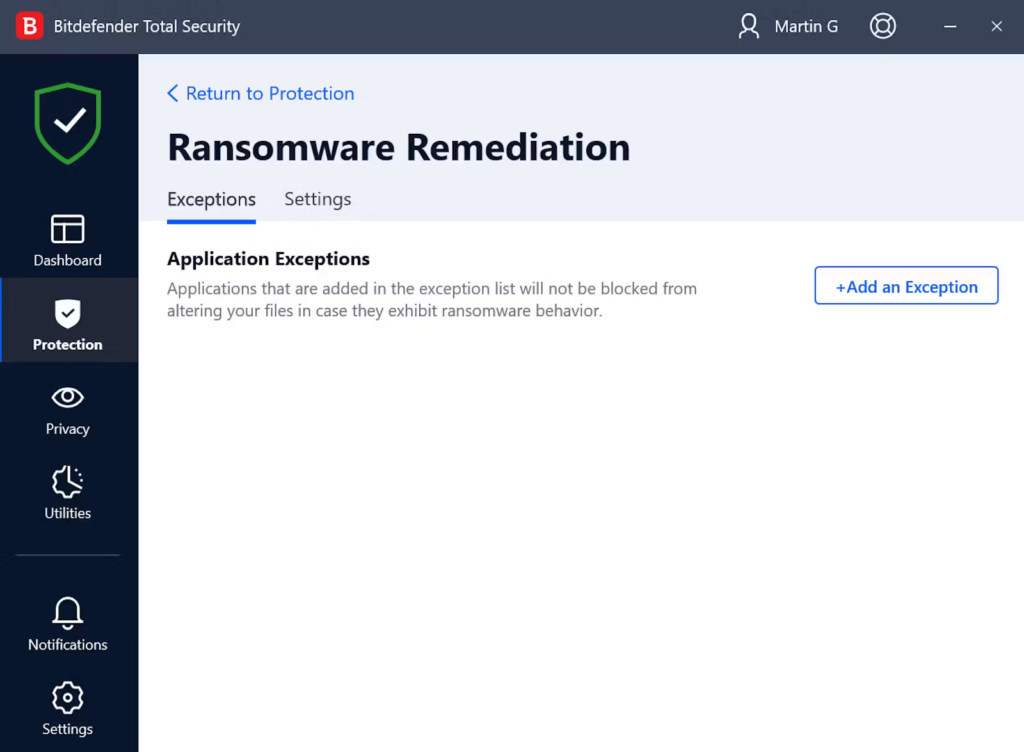

5. BitDefender Anti-ransomware

Наиболее часто используемые семейства криптовымогателей — CTB-Locker, Locky и TeslaCrypt. BD AntiRansomware (также известная как BitDefender Anti-Ransomware Vaccination) — это мощная и бесплатная программа, которая защитит вас как от известных, так и от потенциальных будущих вариантов этих семейств, используя дыры в стратегиях распространения программ-вымогателей и предотвращая заражение ими вашего компьютера. BD AntiRansomware также блокирует печально известные атаки программ-вымогателей CryptoWall и CryptoLocker.

В качестве превентивной меры Bitdefender Anti-Ransomware иммунизирует вашу систему и предотвратит активацию программного обеспечения из каталогов «AppData» и «Startup». Он будет постоянно следить за вашим компьютером и останавливать известные программы-вымогатели.

6. McAfee Ransomware Recover

Платформа под названием McAfee Ransomware Recover (Mr2) позволяет дешифровать файлы, зашифрованные различными штаммами программ-вымогателей. Утилита может дешифровать файлы, приложения, базы данных, апплеты, а также другие объекты. Самое замечательное в этой программе то, что она постоянно обновляется, когда становятся доступными новые алгоритмы дешифрования и ключи для разблокировки файлов, находящихся в заложниках у мошенников.

7. Emsisoft Ransomware Decryption Tools

Одной из лучших программ дешифрования вымогателей для Windows является Emsisoft. Emsisoft предлагает большое количество бесплатных специализированных инструментов для дешифрования различных разновидностей программ-вымогателей, включая PClock, CryptoDefense, CrypBoss, DMA Locker, Xorist, Apocalypse, WannaCryFake, Cyborg и многие другие. Однако инструменты Emsisoft, как и все прочие, не гарантируют целостность дешифрованных файлов.

8. Quick Heal – Free Ransomware Decryption Tool

Программа Quick Heal может разблокировать данные, заблокированные 17 различными штаммами программ-вымогателей. Программа автоматически ищет в зашифрованных файлах вашего зараженного устройства те, которые она может декодировать, прежде чем заменять зашифрованные файлы дешифрованными.

Встроенная в Quick Heal технология активной защиты снижает воздействие атак программ-вымогателей, предотвращая автоматический запуск вредоносных программ при их проникновении через портативные устройства хранения данных.

Лучшие практики по предотвращению заражения и восстановлению

Выражение «лучше предотвратить, чем лечить» по-прежнему актуальна. Однако, поскольку предотвращение вредоносного ПО — это гонка вооружений, трудно остановить все нынешние и будущие угрозы. Простые передовые методы, включая развертывание технологий защиты конечных точек, антивирусного программного обеспечения и безопасных паролей, могут значительно снизить риск атак программ-вымогателей. Принять меры предосторожности, чтобы ограничить вред, который может нанести атака программы-вымогателя, — это разумная идея.

- Используйте неизменяемость везде, где это возможно. Защиту от атак программ-вымогателей можно обеспечить путем настройки неизменяемых целевых объектов хранения. Раньше было сложно реализовать это на практике. Чтобы защитить ваши данные от программ-вымогателей, современные системы безопасности данных и резервного копирования упрощают создание неизменяемых целей и пулов хранения.

- Создание зашифрованных резервных копий. Если вы еще этого не сделали, начните шифровать резервные копии прямо сейчас. Поскольку резервные копии не предназначены для регулярного использования, их шифрование не приведет к значительному снижению скорости. Однако преимущества безопасности зашифрованных резервных копий слишком велики, чтобы их игнорировать. Помимо предотвращения несанкционированного доступа и утечек данных, шифрование усложнит доступ к вашим файлам злоумышленникам-вымогателям. Убедитесь, что ключи шифрования надежно хранятся и всегда доступны уполномоченным лицам.

- Регулярно проверяйте свои резервные копии: проверяйте целостность ваших резервных копий и то, что все автоматические резервные копии, которые вы выполняете, выполняются так, как вы ожидаете. Проверка резервных копий не занимает много времени и дает вам уверенность в том, что вы сможете восстановить свои данные, если что-то произойдет.

- Ограничить доступ к резервным копиям. Любой человек, имеющий доступ к вашим резервным копиям, может стать субъектом атаки. Наиболее частой причиной утечки данных является кража учетных данных. Ограничивая доступ к вашим резервным копиям, вы уменьшаете влияние любых потенциальных утечек данных.

- Активно следите за своими системами. Антивирусные программы не всегда могут обнаружить самые последние разновидности программ-вымогателей из-за их быстрого развития. Вы можете обнаружить инфекцию до того, как она сможет нанести серьезный вред, используя инструменты, позволяющие отслеживать симптомы заражения и признаки компрометации.

- Планируйте восстановление данных. Ваша более масштабная стратегия обеспечения непрерывности бизнеса должна включать стратегию восстановления данных. Разыграйте несколько сценариев ролевой игры, чтобы увидеть, сможете ли вы в случае нападения на определенные системы получить все необходимые данные. Подумайте, что бы вы сделали, если бы вам нужно было отключить определенные системы, чтобы очистить сеть от вируса. Регулярно тестируйте и оценивайте свои планы, а не предполагайте, что они надежны, особенно если ваши процедуры меняются или вы начинаете использовать новое программное обеспечение. Группы заинтересованных сторон, которым, возможно, придется реализовать планы восстановления, должны быть хорошо информированы о них и знакомы с ними.

Сколько времени занимает дешифрование программы-вымогателя?

Время простоя после атаки программы-вымогателя длится в среднем 21 день. Если вы заплатите выкуп, получение ключа дешифрования и восстановление может занять еще много дней. Имейте в виду, что некоторые варианты программ-вымогателей находят и удаляют резервные копии во взломанной сети. Процедура восстановления может усложниться, если резервные копии утеряны или зашифрованы. Планируйте, что процедура полного восстановления займет много дней, независимо от того, решите ли вы заплатить выкуп или попытаетесь восстановить данные самостоятельно. Будьте также готовы к некоторым финансовым потерям, будь то выкуп, расходы на реагирование на инциденты или потеря дохода в результате простоя.

Источник: https://www.zenarmor.com/docs/network-security-tutorials/best-ransomware-decryption-tools