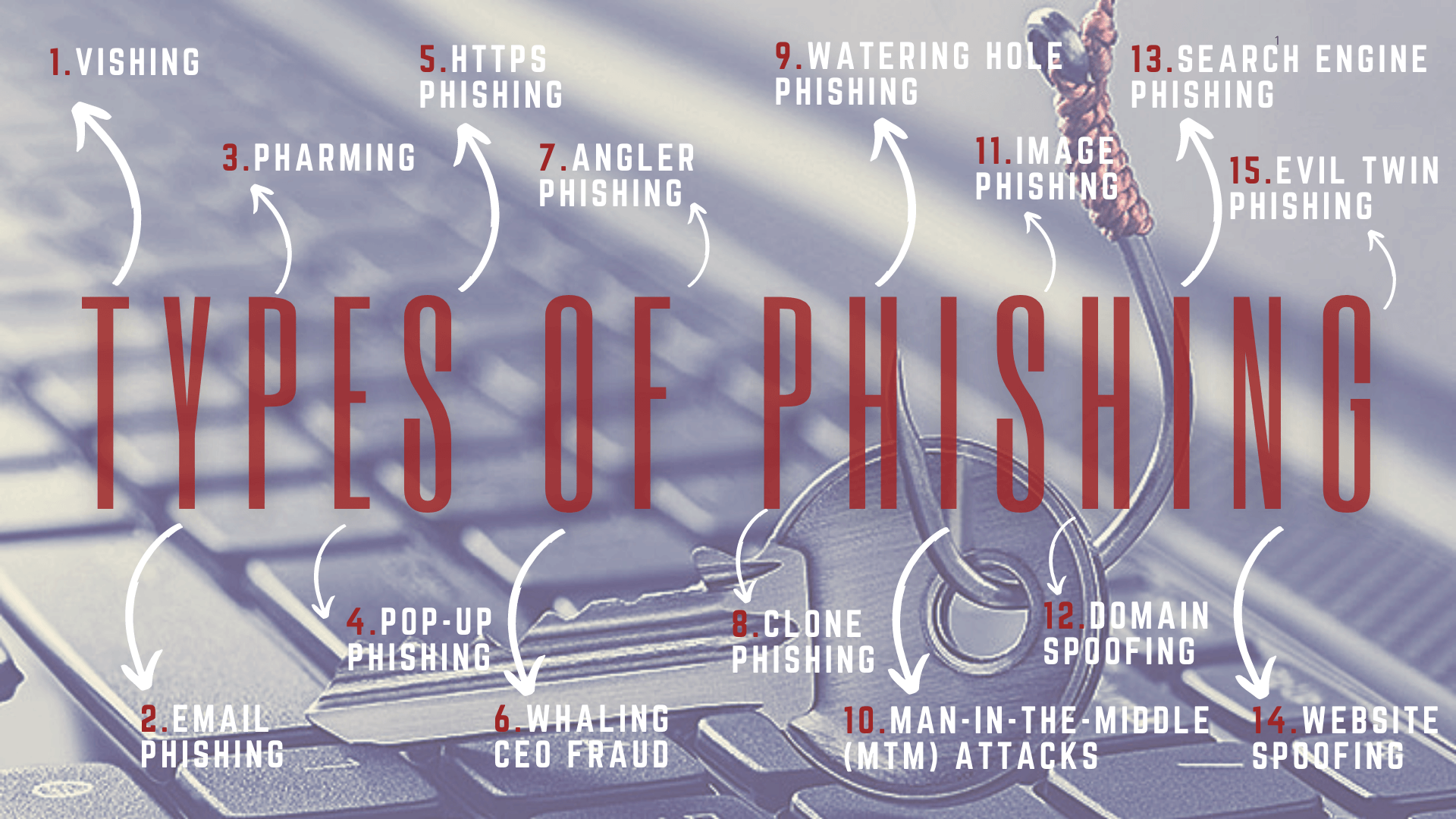

Фишинговые атаки были широко распространены с момента появления Интернета. Киберпреступники использовали America Online (AOL) для распространения первых фишинговых атак в середине 1990-х годов, собирая пароли и данные кредитных карт. По сути, фишинг — это атака, в которой используются методы социальной инженерии, чтобы убедить человека сделать что-то, что противоречит его интересам. Организации и частные лица смогут лучше защитить своих пользователей и/или данные, если они будут лучше осведомлены о типах фишинговых атак и о том, как их обнаружить. Ниже перечислены различные типы фишинговых атак.

Оглавление

1. Вишинг (Vishing)

При вишинге, как и при всех других фишинговых атаках, злоумышленники нацелены на ваши личные или деловые данные. Для осуществления этой атаки используется голосовой вызов.

Звонок от человека, выдающего себя за представителя Microsoft, является частой атакой вишинга. Этот человек предупреждает вас, что ваш компьютер заражен вирусом. Затем вам будет предложено предоставить данные вашей кредитной карты, чтобы злоумышленник мог обновить ваше антивирусное программное обеспечение. Вы наверняка установили на свой компьютер вредоносное ПО, и теперь у злоумышленника есть данные вашей кредитной карты.

Вредоносное ПО может содержать что угодно: от банковского трояна до бота. Банковский троян отслеживает ваше поведение в Интернете, чтобы получить дополнительную информацию о вас, чаще всего информацию о вашем банковском счете, включая пароль.

Бот — это ПО, запрограммированное на выполнение инструкций хакера. Он управляется посредством командования и контроля (C&C) и используется для майнинга биткойнов, рассылки спама или выполнения распределенной атаки типа «отказ в обслуживании» (DDoS).

2. Фишинг по электронной почте (Email Phishing)

Фишинг по электронной почте, который существует с 1990-х годов, является наиболее распространенным типом фишинга. Хакеры отправляют фишинговыве электронные письма на любой адрес, который они смогут заполучить. Обычно в электронном письме вас предупреждают о том, что ваша учетная запись была взломана и что вы должны быстро ответить, нажав на указанную ссылку. Формулировка электронного письма обычно содержит орфографические и/или грамматические ошибки, поэтому такие атаки легко заметить.

Некоторые фишинговые электронные письма трудно обнаружить, особенно если их формулировка и грамматика тщательно подготовлены. Если вы ищете подозрительные формулировки в источнике электронного письма и URL-адресе, на который вас перенаправляют, вы сможете определить, является ли источник подлинным.

Секс-вымогательство — это тип фишингового мошенничества, при котором хакер отправляет вам электронное письмо, которое выглядит исходящим от вас. Хакер утверждает, что получил доступ к вашему компьютеру и учетной записи электронной почты, и что у него есть ваш пароль, а также ваша видеозапись. По версии хакеров, вы просматривали порнографические фильмы на своем компьютере и это было снято на камеру. Вы должны заплатить им, как правило, в биткойнах, иначе фильм будет показан вашей семье и/или коллегам.

3. Фарминг (Pharming)

Понятия «фишинг» и «фермерство» были объединены в термин «фарминг». «Фишинг без приманки» — еще одно название этой киберпреступности.

Фишинг — это метод онлайн-мошенничества, при котором киберпреступник побуждает вас щелкнуть фишинговую ссылку электронной почты, которая направляет вас на поддельный веб-сайт, где вы вводите свои учетные данные для входа (имя пользователя и пароль). Если вы это сделаете, мошенник сможет получить доступ к законному сайту и завладеть вашей личной информацией.

С другой стороны, фарминг представляет собой двухэтапную процедуру. Во-первых, киберпреступники заражают ваш компьютер или сервер вредоносными программами. Во-вторых, их вредоносный код направляет вас на поддельный веб-сайт, где вас могут обманом заставить предоставить личную информацию. Компьютерный фарминг не требует от вас немедленного посещения фиктивного веб-сайта. Вместо этого вас мгновенно отправят туда. Любая личная информация, которую вы вводите на сайте, сразу становится доступной мошеннику.

4. Фишинг во всплывающих окнах (Pop-up Phishing)

Фишинговые сообщения, которые выскакивают при просмотре сайтов в Интернет, зараженных вредоносным ПО, известны как фишинг во всплывающих окнах. Они часто предоставляют неосторожному пользователю веб-сайта ложное предупреждение, обычно касающееся безопасности его компьютера. Затем посетителю предлагается либо загрузить необходимый инструмент для решения проблемы, например “антивирусную” программу, которая по факту оказывается вредоносной, либо обратиться за «помощью» по фальшивому номеру телефона.

5. HTTPS фишинг (HTTPS Phishing)

Благодаря стандартному значку «замок рядом со строкой URL-адреса» фишинг HTTPS придает вредоносному веб-сайту видимость безопасности. Раньше этот знак был доступен только для сайтов, безопасность которых была подтверждена, но теперь он доступен любому сайту. Таким образом, хотя посторонние не могут видеть ваш информационный обмен с сайтом, вы уже связались с преступником.

6. Китобойная атака (Whaling/CEO fraud)

Китобойная атака — это тип фишинговой атаки, которая нацелена на руководителей высшего звена и маскируется под законное электронное письмо. Китобойный промысел — это тип цифрового мошенничества, основанного на социальной инженерии, который побуждает жертв совершить второстепенное действие, например начать банковский перевод наличных.

Китобойный промысел не требует высокого уровня технических знаний, но может принести огромную прибыль. В результате это одна из наиболее серьезных опасностей, с которыми сталкиваются фирмы. Наиболее подвержены этой атаке финансовые учреждения и платежные системы, хотя количество атак увеличивается и на сайты облачных хранилищ и файловых хостингов, интернет-сервисы и сайты электронной коммерции.

Эти электронные письма более изощренные, нежели стандартные фишинговые электронные письма, поскольку они часто нацелены на руководителей высшего звена и обычно включают индивидуализированную информацию о целевой организации. Злоумышленники пытаются создать ощущение срочности, а также эти электронные письма бывают написаны в деловом тоне.

7. Фишинг морских чертей (Angler Phishing)

Angler (Морской черт) — это новая тактика мошенничества, при которой киберпреступники используют платформы и учетные записи социальных сетей, чтобы выдать себя за представителей службы поддержки клиентов. Цель состоит в том, чтобы обманом заставить недовольных потребителей раскрыть личную информацию.

Этот вид фишинга назван в честь морского черта, известного как рыба-удильщик, который преследует другую рыбу. У него светящийся плавниковый луч, который привлекает добычу. Фишинговые морские черти используют те же методы, чтобы поймать свою цель. В социальных сетях они выдают себя за крупные корпорации, особенно финансовые учреждения.

Они ловят недовольных людей, пытающихся связаться с организациями через Twitter, Facebook или Instagram, и заманивают пользователей на вредоносные веб-сайты, контролируемые злоумышленниками, предлагая им выполнить определенные действия.

8. Фишинг с клонированием (Clone Phishing)

В фишинговой кампании по клонированию используется существующее или ранее отправленное электронное письмо, включая вложения или ссылки. Эти части заменяются двойниками, содержащими вредоносное или шпионское ПО.

Фишинговые электронные письма, которые кажутся отправленными от коллеги или знакомого, могут оказаться повторной отправкой предыдущего сообщения. Хакеры могут попытаться оправдать повторную отправку, отмечая изменения в исходном файле.

Поскольку атака основана на ранее полученном электронном письме, вероятность того, что кто-то попадется на нее, выше. Подумайте вот о чем: мы практически всегда реагируем на сообщения от людей, чьи имена нам известны.

Фишинговые атаки клонов являются одной из самых сложных для обнаружения форм фишинговых писем.

9. Фишинг на водопое (Watering Hole Phishing)

Фишинг «на водопое» — это атака, при которой злоумышленник пытается скомпрометировать определенную группу конечных пользователей, заражая веб-сайты, которые часто посещает эта группа. Цель состоит в том, чтобы заразить компьютер целевого пользователя и получить доступ к корпоративной (или домашней) сети с его рабочего места. Такая тактика фишинга породила термин «атака на водопое». Вместо того, чтобы следовать за своей добычей на большие расстояния, охотник предсказывает, куда она пойдет, чтобы напиться воды, и ждет ее там. Охотник нападает на добычу, когда она приходит на водопой, часто с ослабленной бдительностью.

Предполагаемой жертвой может стать отдельное лицо, организация или группа лиц. Злоумышленник создает профили своих целей, которыми обычно являются сотрудники крупных корпораций, правозащитных организаций, религиозных групп или государственных учреждений, чтобы увидеть, какие веб-сайты они посещают. Часто это доски объявлений или веб-сайты по интересам, которые часто посещает желаемая аудитория.

Хотя атаки на «водопои» относительно редки, они представляют собой значительную опасность, поскольку их трудно обнаружить и часто они нацелены на предприятия с высоким уровнем защиты, чтобы скомпрометировать их через рабочие места сотрудников, деловых партнеров или поставщиков. Такие атаки могут способны преодолеть многие уровни защиты.

10. Атаки “человек по середине” (Man-in-the-Middle (MTM) Attacks)

«Человек посередине» (man-in-the-middle), а также «монстр посередине» (monster-in-the-middle), «машина посередине» (machine-in-the-middle), «обезьяна посередине» (monkey-in-the-middle) и «вмешивающийся посередине» (meddler-in-the-middle) — все это термины, используемые в криптографии и компьютерной безопасности. MITM является акронимом «человека посередине» (person-in-the-middle, PITM) — это кибератака, при которой злоумышленник незаметно передает и, возможно, изменяет сообщения между двумя сторонами, которые считают, что общаются напрямую друг с другом, хотя на самом деле злоумышленник контролирует весь разговор (активное прослушивание канала связи).

11. Фишинг изображений (Image Phishing)

Фишинг изображений — это когда хакер использует фотографии, содержащие вредоносные коды, для кражи информации вашей учетной записи или заражения вашего компьютера. В качестве примера фишинга изображений хакеры использовали вредоносную рекламную кампанию AdGholas для маскировки вредоносного кода JavaScript в изображениях и HTML-файлах. Когда пользователь кликал на изображение, созданное AdGholas, на его компьютер устанавливалось вредоносное ПО, которое можно было использовать для кражи личной информации.

12. Спуфинг доменов (Domain Spoofing)

Когда злоумышленники выдают себя за другой веб-сайт или домен электронной почты, чтобы обмануть пользователей, это называется подменой домена. Фишинговые атаки часто используют подмену домена. Целью фишинговой атаки является кража личной информации, такой как пароли для входа в учетную запись или номера кредитных карт, или цель может состоять в том, чтобы обманом заставить жертву заплатить злоумышленнику деньги или установить вредоносное ПО. Рекламодателей можно обманом заставить платить за рекламу, которая появляется на веб-сайтах, отличных от тех, за которые, по их мнению, они платят, с помощью подмены домена.

DNS спуфинг (DNS spoofing), отравление кэша (cache poisoning) и перехват BGP (BGP hijacking) — все это примеры подмены домена. Помимо простой смены имени существуют и другие, более сложные способы перенаправления человека на подменный сайт.

13. Поисковый фишинг (Search Engine Phishing)

Фишинг с использованием поисковых систем веб-сайтов известен как фишинг поисковых систем. На странице поиска можно встретить предложения или сообщения, которые побуждают вас посетить некий веб-сайт. Хотя процедура поиска выглядит подлинной, веб-сайт представляет собой уловку, предназначенную для получения вашей личной информации.

Тактика фишинга с использованием поисковых систем может принимать самые разные формы. Ниже приведены некоторые примеры фишинга поисковых систем:

Бесплатные/скидочные предложения. В этом случае веб-сайт может предоставлять товары по значительно сниженной цене или может предлагать бесплатные материалы, которыми организации, стоящие за веб-сайтом, на самом деле не владеют и которые не будут рассылать. Человек должен предоставить свою конфиденциальную информацию, чтобы приобрести несуществующие продукты.

Ложные предложения о работе. Могут быть сделаны фальшивые предложения о работе, требующие от человека ввести свой номер социального страхования. Эти возможности могут возникнуть в результате поиска работы в Интернете.

Чрезвычайные ситуации. Некоторые веб-сайты могут использовать угрозу чрезвычайной ситуации или другой проблемы, которую надо срочно решить, чтобы заставить клиентов предоставить информацию. Веб-сайт, на котором утверждается, что на вашем компьютере есть вирус, является одним из примеров этого.

Важно помнить, что эти фальшивые страницы можно найти на реальных каналах поисковых систем, таких как Bing и Google. В результате каждый раз, когда вы используете компьютер для поиска информации, очень важно проверить достоверность веб-сайта. В долгосрочной перспективе анти-фишинговые алгоритмы поисковых систем смогут идентифицировать такой фишинг.

14. Спуфинг веб-сайта (Website Spoofing)

Под подделкой веб-сайтов понимаются мошеннические веб-сайты, которые имитируют легальные веб-сайты, копируя их дизайн и, в некоторых случаях, используя URL-адрес, близкий к реальному.

Чтобы поддельный сайт выглядел как можно более реальным, поддельный веб-сайт может частично или полностью имитировать шрифты, цвета и макет легального веб-сайта, а также фотографии и логотипы, используемые на легальном сайте.

Хотя некоторые поддельные сайты используются для распространения фейковых новостей или для высмеивания легальных веб-сайтов, в более гнусных случаях киберпреступники используют подмену веб-сайтов и другие методы, такие как подмена электронной почты, чтобы обманом заставить потребителей поделиться конфиденциальной информацией, такой как номера кредитных карт или социального страхования.

Посетителей обычно привлекают мошеннические письма по электронной почте или результаты поиска, и какую бы информацию они ни заполняли на поддельном сайте, она отслеживается и сохраняется на серверах мошенников.

15. Фишинг злого двойника (Evil Twin Phishing)

Атака злого двойника — это кибератака, в ходе которой хакер создает фальшивую сеть Wi-Fi, которая выглядит как реальная точка доступа, с целью получения конфиденциальной информации от жертв. Объектами таких атак часто становятся обычные люди.

Для осуществления атаки можно использовать атаку «человек посередине» (MITM). Фальшивая точка доступа Wi-Fi используется для прослушивания пользователей и кражи их учетных данных или других конфиденциальных данных. Жертва не будет знать, что хакер перехватывает такие вещи, как банковские транзакции, поскольку хакер контролирует оборудование.

Схема фишинга также может использовать точку доступа злого двойника. В результате жертвы подключаться к “злому двойнику” и попадут на фишинговый сайт. Он попросит их предоставить конфиденциальную информацию, например учетные данные для входа, которые, конечно же, будут отправлены непосредственно злоумышленнику. Получив эти данные, злоумышленник может просто разорвать соединение и отобразить сообщение о том, что сервер временно недоступен.

Как предотвратить фишинговые атаки?

Вот несколько простых способов обнаружения и предотвращения фишинговых атак.

- Распознайте признаки фишингового мошенничества. Постоянно разрабатываются новые стратегии фишинговых атак, но у них всегда есть ряд особенностей, которые можно идентифицировать, если знать, на что обращать внимание. Существует множество веб-сайтов, которые будут держать вас в курсе последних фишинговых схем. Чем раньше вы узнаете о новейших тактиках атак и сообщите о них другим, тем выше шансы избежать атаки. Корпоративным пользователям помогут регулярные тренинги и семинары для повышения осведомленности в вопросах информационной безопасности.

- Не переходите по ссылке: не рекомендуется нажимать на ссылку в электронном письме или мгновенном сообщении, даже если вы знаете, кто ее отправил. Минимум, который вам следует сделать, — это навести курсор на ссылку, чтобы убедиться, что пункт назначения указан правильно. Некоторые попытки фишинга очень тщательно подготовлены, и целевой URL-адрес может выглядеть так же, как реальный сайт. По-возможности, вам следует использовать поисковую систему, чтобы попасть на сайт, а не нажимать на ссылку.

- Загрузите антифишинговые расширения бесплатно: большинство современных браузеров позволяют устанавливать расширения безопасности, которые обнаруживают признаки мошеннического веб-сайта или уведомляют вас об известных фишинговых сайтах. Как правило, они абсолютно бесплатны, поэтому нет причин не устанавливать их на каждое ваше устройство.

- Не отправляйте свою личную информацию на небезопасный веб-сайт: если URL-адрес не начинается с «HTTPS» или рядом с ним нет значка закрытого замка, не вводите конфиденциальную информацию и не загружайте ничего. Хотя вполне возможно, что сайты, не имеющие сертификатов безопасности, не предназначены для фишинговых схем, всегда лучше перестраховаться, чем потом сожалеть.

- Часто меняйте пароли. Если у вас есть учетные записи в Интернете, вам следует регулярно менять пароли. Поскольку ваши учетные записи могли быть взломаны без вашего ведома, добавление дополнительного уровня безопасности посредством ротации паролей может помочь предотвратить дальнейшие атаки.

- Не игнорируйте уведомления: легко разочароваться, когда вы получаете много уведомлений об обновлениях, и возникает соблазн игнорировать их. Этого не следует делать. Исправления и обновления выпускаются по определенной причине, наиболее частой из которых является необходимость не отставать от современных тактик кибератак путем устранения брешей в безопасности. Если вы не обновите свой браузер, вы можете быть уязвимы для попыток фишинга, основанных на известных уязвимостях.

- Установите брандмауэры. Брандмауэры, которые действуют как барьер между вашим компьютером и злоумышленником, являются эффективным способом защитить себя от внешних угроз. При одновременном использовании хостовых и сетевых брандмауэров можно значительно повысить вашу безопасность и снизить вероятность проникновения хакера в вашу сеть.

- Не поддавайтесь всплывающей рекламе: всплывающие окна не просто раздражают; они часто связаны с вредоносным ПО, используемом в рамках фишинговых атак. Большинство браузеров позволяют устанавливать бесплатные расширения для блокировки рекламы, которое автоматически блокирует большую часть потенциально вредоносных всплывающих окон. Если вам удастся обойти блокировщик рекламы, не поддавайтесь искушению нажать! Всплывающие окна иногда пытаются обмануть вас расположением кнопки «Закрыть», поэтому всегда проверяйте наличие знака «x» в одном из углов.

- Не раскрывайте конфиденциальную информацию без необходимости. Как правило, вам не следует сообщать информацию о своей кредитной карте, если вы не полностью уверены в посещаемом вами сайте. Если вам необходимо предоставить личную информацию, убедитесь, что веб-сайт является легальным, что фирма является легальной и что сайт безопасен.

- Инвестируйте в платформу ИБ, которая может обнаруживать симптомы атаки. Если вы стали жертвой фишинговой атаки, очень важно, чтобы вы могли ее заметить и быстро отреагировать. EDR система (Endpoint Detection and Response) в синергии с включенной базовой защитой конечных точек (EPP) позволяет автоматически и проактивно искать угрозы, проводить расследования инцидентов и устранять сложные атаки, направленные на инфраструктуру конечных устройств. Если злоумышленник имеет доступ к вашим конфиденциальным данным, EDR поможет вам идентифицировать учетную запись, которая была скомпрометирована.

Источник: https://www.zenarmor.com/docs/network-security-tutorials/what-are-types-of-phishing-attacks

Полезный материал. Позволяет сориентироваться в разнообразии кибер злоумышленников и их методов. Респект.

Не все виды фишинга рассмотрены. Сейчас квишинг (фишинг в qr-кодов) набирает обороты, sms-фишинг и т.д.