«Брандмауэры относятся к категории товаров широкого потребления, и между их различными моделями нет существенных различий». В мире ИТ это утверждение считается общепринятой точкой зрения. В самом общем смысле все брандмауэры выполняют одну и ту же задачу: проверяют входящие и исходящие пакеты данных на соответствие набору правил, определяющих, какой трафик нужно разрешать, а какой — блокировать. Тем не менее, одни брандмауэры эффективнее выполняют свои функции, другие проще настроить, третьи можно запускать с более гибкими расчетными предположениями.

Введение: истина или ложь?

Идея «брандмауэры все одинаковы, потому что решают одни и те же задачи» не подтверждается реальным опытом. Следуя той же логике, поскольку все автомобили выполняют одну и ту же функцию транспортировки водителя, можно сделать вывод, что между «Волгой» представительского класса и «Запорожцем» нет никакой разницы. Однако, если у вас есть реальный опыт вождения этих автомобилей, вы знаете, что между ними множество различий — в каждом аспекте — от управления и эргономических особенностей до внешнего вида.

Данная статья предназначена для ИТ-специалистов, которые сравнивают качества различных устройств сетевой безопасности. Если раньше брандмауэры можно было считать серийными продуктами одного вида, то сейчас определенно нет. В современную эпоху устройств унифицированного управления угрозами (UTM) использование брандмауэров — это лишь один из аспектов технологии многосторонней защиты периметра. В настоящей статье выполняется сравнение по одному из аспектов: опыт реального использования устройства WatchGuard® Fireware® XTM?

Для целей сравнения не будем учитывать абстрактные вопросы, такие как управление риском и соответствие нормативным требованиям. Оставим в стороне политический подтекст предпочтений торговых марок в вашей организации. Будем считать, что все брандмауэры обеспечивают некоторый базовый уровень безопасности. В этой небольшой статье сетевой брандмауэр рассматривается исключительно с точки зрения практических ИТ-специалистов, которые настраивают и используют его. Выделяется ли устройство WatchGuard Firebox® X или Fireware XTM 1050 среди «продуктов серийного производства» какими-либо качествами, которые имеют смысл для администратора?

Мы знаем, что это так, и в данной статье объясним некоторые преимущества устройств безопасности WatchGuard, работающих на базе операционной системы Fireware XTM, перед «серийными» устройствами:

- Обеспечение возможности проверки зашифрованного трафика, который сегодня принимается без всякого контроля

- Повышение безопасности передачи речи по IP-протоколу (VoIP), которую не гарантируют другие устройства

- Повышение прозрачности работы сети благодаря эффективной отчетности и гибким, удобным средствам управления

Некоторые устройства безопасности имеют такую сложную инженерную основу, что пользователь должен сам быть инженером — иначе он не сможет разобраться в их загадочном интерфейсе. В отличие от них технологии WatchGuard изначально разрабатывались инженерами-новаторами, которые тщательно учитывали реальные потребности ИТ-администраторов. Прочтите эту статью — и вы узнаете, можно ли считать все брандмауэры одинаковыми или устройства безопасности, работающие на платформах Fireware XTM, — это высший класс в области сетевой защиты.

Видеть сквозь непрозрачную оболочку: проверка HTTPS

Большинство сетевых администраторов разрешают передачу зашифрованного веб-трафика, такого как HTTPS, через устройства защиты периметра. Поскольку технологии шифрования преобразуют эти потоки данных в нечитаемый текст, администратор не может сразу определить, несет ли HTTPS-соединение нужную информацию или вредоносный код. Благодаря такому сочетанию разрешенного доступа и скрытности веб-трафик служит инструментом, привлекающим злоумышленников.

Рисунок 1. Когда пользователь сети с обычным брандмауэром запрашивает зашифрованные данные с веб-сайта HTTPS, эти данные передаются в полностью зашифрованном виде — независимо от того, безопасны они или нет. Поскольку обычный брандмауэр не расшифровывает такой трафик, он поступает в сеть независимо от своей полезной нагрузки.

Четыре года назад большинство злоумышленников не располагало сложными приемами программирования для управления системой сертификатов, лежащей в основе HTTPS. С тех пор злоумышленникам удалось устранить это техническое препятствие. Использование HTTPS в преступных целях быстро растет: практически не проходит недели, когда бы в новостях не сообщалось о случаях мошенничества, взлома или криминальной кампании с применением шифрования веб-трафика.

Вот некоторые из недавних примеров преступного использования HTTPS:

• В своем отчете1, подводящем итоги фишинговых операций за вторую половину 2008 года, Anti-Phishing Work Group (APWG) констатировала[1], что лишь малая доля мошеннических фишинговых сайтов была создана злоумышленниками с нуля. 81% фишинговых сайтов ранее были законными сайтами, взломанными злоумышленниками.

Преступники просто добавляют сертификат SSL на мошеннические сайты. По данным APWG, мошенники отказываются от старого приема — создания сайта-копии и убеждения посетителей, что они имеют дело с сайтом известной торговой марки. Теперь злоумышленники все чаще предлагают нечто по совершенно необычной цене (например, недорогие фармацевтические товары) и привлекают посетителей на фишинговые сайты, которые производят впечатление сайтов малоизвестных, но законных компаний. Поскольку информация передается посредством HTTPS, кажется, что такие вредоносные сайты принадлежат законным интернет-продавцам, которые гарантируют безопасность покупателей. В данном контексте злоумышленники прежде всего используют HTTPS в качестве хитрого приема социотехники, чтобы завоевать доверие посетителя. Когда доверчивый пользователь указывает свои платежные данные, злоумышленник уже собрал полезную информацию. Но зачем останавливаться на этом? Теперь злоумышленник установил сетевое соединение с посетителем сайта, а HTTPS скрывает все последующие действия мошенника. Злоумышленник может выполнить теневую загрузку эксплойта Java на компьютер жертвы по защищенному зашифрованному соединению.

• Бот-сеть под названием Gheg (слово на албанском диалекте) функционирует главным образом как спам-бот. Ее основанный на шаблонах механизм может генерировать и отправлять до 7000 электронных сообщений в час на каждый бот. Обычно, когда спам-бот заражает сеть, можно остановить рассылку спама при помощи выходного фильтра, который блокирует исходящий трафик через порт25 (большинству клиентов локальной сети не требуется передавать данные по всем IP-адресам через порт 25, а нужен лишь доступ к почтовому серверу). Однако, когда Gheg заражает компьютер клиента вашей сети, он обходит выходной фильтр, используя почтовый сервер для рассылки спама. Боты Gheg используют зашифрованный порт 443 (HTTPS) для связи с командным и управляющим сервером своего создателя.

• Cimbot, также первоначально спам-бот, создает новые возможности в маскировке бот-сетей. Реальный спам-бот сохраняется в качестве зашифрованного файла на жестком диске. Вместо самовыполнения, характерного для большинства бот-клиентов, он расшифровывает самого себя только при получении соответствующей команды своего создателя. Даже в этом случае, вместо маскировки под обычный процесс Windows, этот бот работает только в системной памяти, что затрудняет его обнаружение на компьютере. Cimbot может получать команды как через порт 80 (HTTP), так и через зашифрованный порт 443 (HTTPS).

Все эти примеры доказывают простую вещь: сетевому администратору не следует больше слепо верить, что HTTPS-соединения безвредны. Современные средства защиты сети должны видеть, что скрыто под маской шифрования.

Как работает технология проверки HTTPS в решениях WatchGuard

В ответ на растущие угрозы специалисты WatchGuard разработали операционную систему Fireware XTM, которая проверяет трафик HTTPS. В операционной системе Fireware XTM проверка HTTPS выполняется как для входящего, так и для исходящего трафика, причем исследуются не только заголовки пакетов, но и полезная нагрузка (содержимое тела пакета).

Как механизмам Fireware XTM удается обнаружить ранее невидимые угрозы? Чтобы объяснить принципы этой технологии, рассмотрим два сценария использования зашифрованного веб-трафика:

• Исходящий, при котором пользователь в доверенном сегменте вашей сети, защищенной брандмауэром, хочет установить соединение с произвольно выбранным веб-сайтом HTTPS в Интернете

• Входящий, при котором посторонние пользователи Интернета хотят установить соединение (и ввести произвольные данные) с HTTPS-сервером, находящимся под вашим управлением

Сценарий 1: Доверенный пользователь, пытающийся установить исходящее соединение

Проверка HTTPS в ХТМ расширяет возможности заслужившей множество похвал технологии прокси-сервера защиты от WatchGuard. По существу устройство ХТМ от WatchGuard замещает обе стороны (то есть, прокси-серверы), пытающиеся установить зашифрованное соединение. Оно перехватывает, расшифровывает и проверяет пакеты данных, передаваемые в каждом направлении, и отвечает в соответствии с логическими правилами безопасности и организации сети. Таким образом, с позиции компьютера пользователя, устройство ХТМ от WatchGuard действует в качестве веб-сервера, а с позиции веб-сервера — в качестве клиента, отправляющего запросы.

Как работает эта технология, если обычно зашифрованные соединения недоступны для чтения устройству периметра? Программное обеспечение WatchGuard создает сертификат ключа шифрования, который тесно связан с конкретным устройством XTM от WatchGuard (на основе серийного номера, пользовательского ввода и других параметров). Затем устройство экспортирует этот цифровой сертификат на клиенты, которые импортируют его в свои веб-браузеры. Поскольку вы сами создали и экспортировали этот сертификат, то можете выступать в качестве Центра сертификации (Certificate Authority, CA) — в конце концов, ваши собственные идентификационные данные не должны вызывать у вас сомнений при проверке подлинности. Таким образом, экспортированный сертификат заслуживает большего доверия, чем обычный общедоступный сертификат SSL. Благодаря его статусу «надежного якоря» все пользователи могут разрешать устройству XTM действовать от их имени при посещении любого сайта HTTPS.

В качестве дополнительной меры безопасности устройство XTM также проверяет удаленный сертификат, гарантируя подлинность удаленного сервера. Теперь предположим, что один из пользователей хочет узнать, сколько денег на его расчетном счете. Когда браузер пользователя обращается к узлу «bank.com» и пользователь регистрируется на защищенном сервере bank.com, устройство XTM занимает позицию между пользователем и узлом bank.com. С позиции узла bank.com устройство защиты XTM играет роль клиента, отправляющего запрос. Защищенный веб-сервер bank.com передает запрошенную пользователем информацию. Устройство XTM устанавливает собственное соединение с узлом bank.com, чтобы расшифровать поступающий с него трафик. Затем оно заново шифрует трафик с использованием ключа шифрования, полученного от сертификата, служащего «надежным якорем», которому пользователи полностью доверяют. Браузер пользователей расшифровывает ответ HTTPS, полученный от устройства защиты ХТМ, и проверяет его.

Трафик расшифровывается только внутри брандмауэра, позволяя в соответствии с логическими правилами безопасности на прокси-сервере HTTP сканировать данные и выполнять все необходимые функции защиты. Перед тем, как пакеты данных покидают устройство, они снова зашифровываются. В тот короткий промежуток времени, когда трафик HTTPS расшифрован внутри брандмауэра, он представляет собой обычный трафик HTTP. Эта простая истина имеет множество следствий. Теперь зашифрованные каналы могут использовать каждый бит данных столь же безопасно, как и незашифрованные каналы. Можно настроить в Fireware XTM любой уровень проверки HTTPS, уравновешивая требования безопасности и производительности. Можно даже передавать трафик через прокси-сервер HTTP от WatchGuard, что позволяет фильтровать и блокировать данные по целому набору характеристик (например, на основе строгой интерпретации стандарта протокола, на основе строк символов, регулярных выражений, отклонения URL-адресов, содержащих .EXE, и др.).

После проверки трафика HTTPS устройством ХТМ последнее заново зашифровывает чистый трафик и передает данные по окончательному месту назначения в сети. В отличие от технологий проверки более низкого уровня, Fireware XTM полностью задействует скрининг и логику безопасности для пакета HTTPS, но не открывает его любопытному постороннему лицу. В приведенном выше примере финансовые данные пользователя остаются конфиденциальными для него и его банка; и вы можете быть полностью уверены, что поток HTTPS не содержал ничего вредоносного.

Рисунок 2. Когда пользователь под защитой брандмауэра Fireware XTM от WatchGuard запрашивает зашифрованные данные, как на рисунке 1, брандмауэр может расшифровать трафик HTTPS и преобразовать его в обычный HTTP. Затем данные проверяются на наличие аномалий, снова зашифровываются и передаются пользователю. Обмен данными остается конфиденциальным, а сеть получает дополнительный уровень защиты от зашифрованных угроз.

Сценарий 2: Внешний пользователь, пытающийся установить входящее соединение

Если вы используете собственный зашифрованный веб-сервер, проверка HTTPS обеспечивает необходимый уровень безопасности. При использовании зашифрованного веб-сервера для электронной коммерции веб-форма может просто запрашивать электронный адрес или номер телефона, но злоумышленники могут передать через Интернет вредоносный код любого вида. Если зашифрованный сервер применяется для установления соединений с доверенными бизнес-партнерами, то необходимо знать, что группа реагирования[2] на вторжения компании Verizon документально подтвердила2: почти треть (32%) всех взломов сети осуществляется через нарушения в системе безопасности партнеров.

В любом случае эти атаки являются особенно вредоносными, поскольку злоумышленник регистрируется на вашем сайте и устанавливает соединение через канал передачи ожидаемого, законного трафика — и все это происходит быстрее, чем вы успеваете принять защитные меры. Тем больше оснований для тщательной проверки трафика HTTPS.

Так же как и в сценарии с исходящим соединением, устройство ХТМ от WatchGuard занимает промежуточную позицию и действует от имени сторон, между которыми установлено соединение. Однако в данном сценарии программное обеспечение WatchGuard не создает сертификат ключа шифрования, используемый для расшифровки трафика. В этом случае внутренний веб-сервер уже имеет закрытый сертификат SSL. Вы экспортируете сертификат с веб-сервера, а затем импортируете его в устройство ХТМ от WatchGuard. После этого устройство XTM может отвечать от имени веб-сервера и передавать только трафик, который расшифрован, проверен и считается чистым.

Этот простой прием преобразования неконтролируемого HTTPS в контролируемый HTTP дает множество преимуществ. Если трафик, поступающий от бизнес-партнера, использует неожиданные или неразрешенные методы HTTP (например, вы не ожидаете, что партнер отправит команды OPTIONS, PUT или DELETE) в составе зашифрованного трафика, такие пакеты будут переданы в вашу сеть. Если трафик незашифрован, его можно автоматически заблокировать. Предположим, что на форуме пользователей заказчикам разрешено размещать изображения, но злоумышленник пытается выгрузить исполняемый бинарный файл. Без проверки HTTPS с помощью устройства ХТМ от WatchGuard вы не сможете ни предупредить, ни блокировать атаку. Проверка HTTPS позволяет обнаружить запрещенный трафик и отбросить его.

Проверка HTTPS : итог

Инновационная технология проверки HTTPS от WatchGuard решает давнюю проблему, поскольку делает зашифрованные соединения полностью прозрачными. Сегодня очень немногие устройства защиты решают эту задачу. Насколько нам известно, на момент написания этой статьи, даже те несколько производителей, которые предлагают проверку HTTPS, не дают возможности полностью контролировать полезную нагрузку пакетов HTTPS так, как это обеспечивает устройство Fireware XTM от WatchGuard. Технология одного из наших конкурентов расшифровывает трафик HTTPS, но не зашифровывает его заново после проверки. Устройства защиты WatchGuard, ориентированные на пользователя, обеспечивают значительно более высокий уровень безопасности по сравнению с такими серийными технологиями.

“Вы можете управлять мной?”, или защита VoIP

По данным Ассоциации телекоммуникационной промышленности, с 2005 по 2006 гг. число домашних пользователей технологии передачи голоса по IP-протоколу (VoIP) выросло втрое. С 2006 по 2007 гг. в некоторых регионах США использование VoIP удвоилось. К 2007 г. 10 процентов американских семей пользовались VoIP, а по прогнозируемому графику роста, в 2009 г. число пользователей должно превысить 18 миллионов.

Скорость распространения VoIP достаточно велика, но за пределами США она даже выше. Когда в США 10% семей стали применять технологии VoIP, во Франции число пользователей достигло 40%. В Китае VoIP-телефоны применяются шире, чем телефонные сети общего пользования.

Однако несмотря на бурный рост распространения VoIP во всем мире, для большинства проблем безопасности, связанных с технологиями VoIP, до сих пор не найдено адекватного решения.

Зачем сегодня необходима защита VoIP

«Безопасность и уровень сложности часто обратно пропорциональны» — старая аксиома в системах защиты. [3] Другими словами, чем сложнее процесс, тем выше вероятность ошибок, уязвимостей и ненадежности. Для VoIP такое положение вещей не сулит ничего хорошего, поскольку базовые операции VoIP основаны на следующих процессах:

- Преобразование аналоговых речевых сигналов в цифровые сигналы

- Сжатие этих цифровых сигналов и преобразование их в пакеты, которые можно передавать по Интернету

- Повторная сборка пакетов на принимающем конце и преобразование их в слышимый голос

- Преобразование телефонных номеров в IP-адреса (и наоборот)

- Возможность телефонной системы определить местонахождение абонента

Коротко говоря, реализация технологии VoIP в сети требует использования множества кодеков[4], 4 протоколов и методов передачи данных. Если вместе со сложностью не повышается уровень безопасности, то VoIP представляет собой весьма удобную мишень для злоумышленников.

«VoIP — это «непаханое поле» с технической точки зрения, которое очень привлекательно для взломщиков… но Fireware XTM может помочь».

Между VoIP и сетевой безопасностью всегда существовала обратно пропорциональная зависимость. Когда администраторы пытались сначала реализовать протокол установления сеанса (SIP) и протокол H.323, брандмауэры обычно разрывали VoIP-соединения. Это объяснялось тем, что такие протоколы инициировали соединение через известный стандартный порт, однако затем пытались открывать порты динамически, по мере необходимости. Поэтому разработчики систем безопасности создали специальные службы, которые могли временно управлять динамическими портами и аккуратно закрывать их по окончании сеанса. Результатом этих разработок стало то, что поставщики теперь называют «поддержкой VoIP» — не потому, что они придумали какой-то особый сложный способ защиты VoIP, а просто потому, что VoIP-соединение больше не разрывается. Но это не означает защиту VoIP.

В 2007 году компания Cisco произвела сенсацию, опубликовав документ Security Response, в котором призналась, что ошибка в реализации протокола передачи данных реального времени (RTP) в их IP-телефоне Unified IP Phone позволяет злоумышленнику дистанционно прослушивать звонки с VoIP-телефона. Шесть месяцев спустя поставщик систем безопасности VoIPShield объявил, что может документально подтвердить более 100 уязвимостей в VoIP-продуктах Cisco, Avaya и Nortel.

С 2006 года злоумышленники все больше используют уязвимости в безопасности кодеков. Внедряя вредоносный код в файлы, для использования которых требуется распаковка, злоумышленники могут запускать вредоносные программы на компьютерах-жертвах, используя форматы файлов, которые раньше считались безвредными (такие как MOV-файлы QuickTime, WMP- и WAV-файлы проигрывателя Windows Media).

Поскольку злоумышленники любят использовать уязвимости кодеков, VoIP служит для них неким притягательным «непаханым полем» с технической точки зрения. VoIP включает в себя технологии аудио, видео, факса и текста, предусматривая множество вариантов кодеков для каждой из них. Рассмотрим только аудио: некоторым пользователям нужен стереозвук и отличное качество аудио, поэтому они предпочитают кодеки, которые создают большие пакеты. Другие пользователи, с ограниченной пропускной способностью, предпочитают кодеки, создающие пакеты меньшего размера с более низкой средней скоростью передачи, но требующие интенсивной обработки. Поэтому технология аудио VoIP при обычном использовании должна иметь хотя бы восемь кодеков.

Таким образом, для полноценной работы VoIP помимо традиционных пакетов данных локальной сети необходимо принимать неконтролируемый IP-трафик от посторонних лиц, в формате, требующем воспроизведения на компьютере. Несомненно, технология VoIP увеличивает риск для любой сети.

С точки зрения специалистов WatchGuard, помимо того, что злоумышленник может прослушивать звонки или телеконференции, существуют даже более серьезные проблемы технологии VoIP. Поскольку VoIP-трафик передается по IP-сети в смеси с другими пакетами, самая серьезная угроза заключается в том, что любая уязвимость VoIP создает риск для всех данных сети.

Но Fireware XTM может помочь.

Как работает технология защиты VoIP от WatchGuard

Fireware XTM стандартно поставляется вместе со шлюзами уровня приложения, которые перехватывают и проверяют протоколы, связанные с VoIP, такие как H.323 и SIP. Эти прокси-серверы защиты позволяют сократить риск, который представляет использование VoIP.

Если вы уверены, что все брандмауэры одинаковы, спросите других производителей, обеспечивают ли их так называемые системы защиты VoIP следующие возможности, которые являются стандартными для устройств ХТМ от WatchGuard.

Защищенный вызов

Набор протоколов H.323 поддерживает пять аудио-кодеков:

- G.711

- G.722

- G.723.1

- G.728

- G.729

На практике большинство администраторов не используют все пять кодеков. Фактически, можно использовать лишь два самых основных кодека — G.711 и G.729. Защита VoIP в устройстве XTM позволяет отклонять все запросы на соединения, сжатые при помощи неиспользуемых вами кодеков. Отклонение соединений с применением отдельных кодеков обеспечивает неуязвимость сети для всех атак, использующих бреши в таких кодеках, — даже от атак, которые еще не придуманы.

Шлюз уровня приложения также позволяет разрешать вызовы из белого списка. Скорее всего, ваша реализация технологии VoIP предназначена для обслуживания вас и ваших бизнес-партнеров, а не любых абонентов. Если ваша среда характеризуется «ограниченной аудиторией», можно настроить устройство XTM VoIP на отклонение вызовов со всех неразрешенных телефонных номеров или неавторизованных IP-адресов.

Защищенная топология

Некоторые функции VoIP и ответы отображают данные, которые указывают используемое VoIP-устройство, версии программного обеспечения (аналогично тому, как некоторые подробные веб-страницы раскрывают, на каком серверном программном обеспечении размещается веб-страница). Fireware XTM позволяет скрыть топологию сети, просто установив соответствующий флажок. Аналогично, обмен данными по протоколам SIP и H.323 может раскрывать в заголовке пользователя-агента сведения, полезные для злоумышленников. При помощи средств защиты VoIP от WatchGuard в этот заголовок можно поместить любую строку, не позволяя злоумышленникам собирать важную информацию или даже (при желании) вводя их в заблуждение. Если ваши VoIP-ответы не раскрывают сведений о вашей системе или представляют ее как другую систему, предприимчивые взломщики, стремящиеся найти легкую мишень, не будут затруднять себя в поисках истины. Скорее всего, они переключатся на более удобную цель.

Некоторые атаки, связанные с VoIP, используют сбор действующих адресов (directory harvesting). В этом случае злоумышленник пытается собрать все телефонные номера и адреса из вашей базы данных или программного коммутатора VoIP. Защита VoIP от WatchGuard срабатывает при любой попытке передачи команды SIP REGISTER. Затем шлюз уровня приложения выполняет дополнительную проверку с целью предотвращения сбора действующих адресов. У вас нет времени найти эту функцию и включить ее? Отлично – в устройствах защиты WatchGuard эта возможность включена по умолчанию.

Защищенная полоса пропускания

Средства защиты VoIP в устройствах ХТМ от WatchGuard также обеспечивают преимущества с точки зрения пропускной способности и эффективного использования ресурсов.

Благодаря возможности отклонять вызовы, сжатые с использование определенных кодеков, можно сделать стандартными наиболее эффективные кодеки и при желании отклонять вызовы, потребляющие значительную долю полосы пропускания.

Шлюз уровня приложения XTM также позволяет ввести таймаут простоя. Если существующее соединение не передает никаких данных в течение периода покоя (его продолжительность определяете вы), можно автоматически разорвать подключение, освободив сетевые ресурсы.

При некоторых телефонных атаках злоумышленники заставляют систему жертвы выполнять нежелательные звонки; например, на международные номера с высокой стоимостью минуты разговора.[5] В других случаях злоумышленники создают условия отказа в обслуживании, устанавливая множество бесплатных VoIP-соединений. Технология ХТМ от WatchGuard позволяет задать максимальное число разрешенных сеансов и максимальное количество каналов, разрешенных для каждого вызова, тем самым сводя к минимуму ущерб, наносимый злоумышленником посредством принудительных звонков или избыточных подключений. Такие пределы также повышают вероятность обнаружения проблемы, связанной с аномальным количеством вызовов.

Защита VoIP: итог

В то время как защита VoIP постепенно развивается, необходимо учитывать два важных аспекта: объединенные реализации, которые смешивают технологии локальной сети и телефонии без надлежащего уровня защиты данных; и поставщиков, которые заявляют о «поддержке» VoIP, не обеспечивая действительное улучшение защиты. Для унифицированного обмена сообщениями требуется настоящее унифицированное управление угрозами, фильтрующее нормальный интернет-трафик и кодеки и протоколы, связанные с VoIP. Благодаря средствам защиты, описанным выше и многим другим, XTM помогает обеспечить необходимые организации возможности телекоммуникаций и одновременно поддерживать уровень безопасности, который оставляет далеко позади обычные серийные брандмауэры.

Гибкое управление

| Несмотря на самое пристальное внимание исследователей и аналитиков к серьезной проблеме «нулевого дня», подобные уязвимости в системе безопасности не являются самыми главными угрозами для вашей сети. Две самые значительные угрозы для коммерческих сетей — ошибки в конфигурации и небрежность.Как управление влияет на безопасностьВнедрение самых лучших решений защиты не повысит уровень сетевой безопасности, если сложность продуктов мешает использовать их надлежащим образом. В новостях можно встретить множество подтверждений этого утверждения: | Две самые значительные угрозы для коммерческих сетей — ошибки в конфигурации и небрежность. |

- Сеть продуктовых магазинов Hannaford Bros. в штате Мэн подверглась крупному взлому в марте 2008 года. Были похищены данные кредитных карт покупателей, с чем впоследствии было связано не менее 2000 случаев мошенничества по всему миру. Главный ИТ-директор Hannaford Билл Хома (Bill Homa) заявил, что затраты на ликвидацию последствий взлома составят несколько миллионов.[6] Аналитики уверены: успех взлома в Hannaford объяснялся неправильной конфигурацией сложного средства обмена сообщениями в сети, в результате чего конфиденциальные данные подвергались значительному риску.[7]

- После документального подтверждения 500 вторжений за четырехлетний период группа RISK компании Verizon в 2008 году констатировала, что в 87% случаев организации-жертвы имели соответствующие политики и средства управления, но не следовали собственным политикам.

- Согласно прогнозу исследовательской компании Gartner, в 2009 году ошибки конфигурации станут причиной 70% взломов беспроводных локальных сетей.

- Червь Code Red по-прежнему заражал компьютеры в 2008 году, хотя в 2001 году производители выпустили пакеты исправлений против эксплойтов Code Red. Rbot, программа-робот, существующая по крайней мере уже четыре года, в 2008 году наиболее часто удалялась средством удаления вредоносных программ Microsoft. Оба примера показывают, что значительное число пользователей Интернета пренебрегают установкой программных пакетов, блокирующих подобные эксплойты.

Неправильно настроенное устройство негативно влияет на безопасность. Такое положение вещей побудило специалистов WatchGuard сделать устройства защиты простыми в использовании. Многие функции управления, за которые другие производители взимают дополнительную плату, являются стандартными для продуктов WatchGuard XTM.

В сегодняшней напряженной экономической ситуации многие ИТ-подразделения сокращают персонал. Оставшиеся сотрудники вынуждены брать на себя обязанности, которые раньше входили в компетенцию большего числа специалистов. Разработчики WatchGuard понимают, что устройства должны работать интуитивно понятным образом, хотя в разных ситуациях возникают разные потребности в управлении. Если вы покупаете продукты защиты на основе сравнения решений от разных производителей, узнайте, включают ли наши конкуренты перечисленные ниже возможности управления в свои стандартные предложения (как это делает WatchGuard).

Выбор интерфейса управления

Все семейства продуктов WatchGuard позволяют выбрать один из трех различных способов управления:

- GUI-интерфейс клиента на базе Win32 (WatchGuard System Manager)

- Бесклиентский GUI-интерфейс на базе веб-служб

- Интерфейс командной строки (CLI)

Fortinet, Cisco и Sonicwall предлагают некоторые из этих вариантов по отдельности, но ни один из производителей не предоставляет все три — особенно в стандартных продуктах. В решениях WatchGuard все три варианта управления являются стандартными и, кроме того, каждый из трех вариантов работает одинаково во всех продуктах линий Firebox и XTM от WatchGuard — от самых простых и дешевых моделей до наиболее мощных. Например, при удаленном управлении защитой небольшого филиала и администрировании главного филиала вы можете использовать различные модели устройств WatchGuard, но одинаковые приемы и параметры меню.

Лучшая в своем классе реализация CLI

Если вы предпочитаете пользоваться интерфейсом командной строки (CLI), то будете удовлетворены работой командной строки WatchGuard. Такие тонкости, как клавиши быстрого вызова в bash-оболочке Linux или при использовании ОС Cisco (например, можно ввести «st» вместо «status»), также работают в CLI WatchGuard. Запрограммированная с целью повышения эффективности, наша командная строка допускает ввод сокращенных команд и поддерживает автозаполнение строк (например, введенное слово «conf» будет развернуто до «configure»).

Сценарии CLI WatchGuard принимают известные команды, такие как использование инструмента Unix Expect для настройки и управления устройством. Гибкая поддержка сценариев обеспечивает высокий уровень функциональной совместимости между продуктами WatchGuard и другими устройствами защиты в сети. По сути, можно даже программировать устройства WatchGuard для автоматического ответа на угрозы, обнаруженные другими устройствами в сети. Маршрутизаторы, коммутаторы и внешние сканеры создают различные картины работы вашей сети; Fireware позволяет использовать совокупные аналитические возможности всех устройств для обнаружения резких всплесков трафика или для блокировки вредоносных схем.

Интерфейс командной строки отличается практичностью и удобством, которые поддерживают безопасность. Например, злоумышленники, которым удалось проникнуть в сеть, сразу пытаются вывести из строя или уничтожить средства защиты. Но командная строка WatchGuard — это не оболочка, и она не предусматривает команд для удаления файла конфигурации Fireware. Пользователям Cisco будет также знаком двухуровневый командный режим WatchGuard, аналогичный разрешенному режиму (enable) в Cisco. Даже пройдя проверку подлинности, вы сможете только осуществлять мониторинг устройств WatchGuard и их состояния. Чтобы передавать им команды, необходимо войти в командный режим с дополнительным паролем – это еще один уровень безопасности для центра управления.

Режим справки CLI является контекстно-зависимым. При вводе вопросительного знака в конце строки появится пояснение к этой строке или список соответствующих команд. Ознакомьтесь с различными ответами, в зависимости от того, что указано перед знаком вопроса:

| WG(config)#? | ||

| Команды настройки: | bridge | параметры локальной сети |

| cluster | Firecluster | |

| ddns | динамическая служба DNS | |

| debug-cli | настройка параметров отладки | |

| default-packet-handling | обработка пакетов по умолчанию | |

| WG(config)#ip ? | allowed-site | разрешенный IP-адрес |

| blocked-port | блокированные порты | |

| blocked-site | блокированный IP-адрес | |

| dns | преобразователь IP-адресов службы доменных имен | |

| dynamic-routing | конфигурация динамической маршрутизации | |

| WG(config)#ip i? | icmp | межсетевой протокол контрольных сообщений |

| ipsec | протокол безопасности IP |

Централизованное и удаленное управление

Возможно, вы не сильны в наборе текста с клавиатуры или просто предпочитаете пользоваться интерфейсом, управляемым при помощи мыши. WatchGuard предлагает два варианта: клиент Windows с расширенными возможностями и графический веб-интерфейс.

Клиент Win32 можно установить на любом компьютере, превратив его таким образом в сервер управления WatchGuard. Такой пользовательский интерфейс на базе клиента обеспечивает простые и удобные обновления конфигурации. Обновления можно внедрить однократно, с одного центрального расположения, – и все соответствующие устройства защиты WatchGuard будут обновлены одинаковым образом. Это исключает необходимость многократного ввода параметров конфигурации для нескольких устройств и перехода в различные расположения для установки обновлений. Тот же подход используется для обновлений встроенного программного обеспечения и для синхронизации лицензионных ключей — их можно применить ко всем централизованно управляемым устройствам WatchGuard при помощи одной административной команды. Более того, можно запланировать автоматическое выполнение всех этих операций, что идеально для обновлений во время нерабочих периодов обслуживания. Вам действительно понравится пользоваться клиентом Windows, WatchGuard System Manager. На протяжении нескольких лет он совершенствовался; ежедневно на нашем форуме пользователи обменивались практическими соображениями и советами.

В качестве эффективного дополнения к клиенту управления Win32 бесклиентский пользовательский веб-интерфейс WatchGuard позволяет контролировать устройство WatchGuard в любой точке мире. GUI-интерфейс на базе веб-служб ХТМ от WatchGuard использует новейшую технологию для создания среды динамического управления с широчайшими возможностями, которая на много лет опережает предыдущие поколения графических веб-интерфейсов, используемых во многих других брандмауэрах.

CLI, клиентский GUI-интерфейс и бесклиентский GUI-интерфейс на базе веб-служб – у каждого из этих вариантов есть свои преимущества для обслуживания многосторонних потребностей пользователя. Зачем выбирать тот или иной подход, если можно использовать все три?

Отчетность с расширенными возможностями

Специалисты WatchGuard уверены, что устройство защиты должно предоставлять множество способов мониторинга сети. Наше проверенное, надежное решение WatchGuard System Manager уже известно своими эффективными возможностями, такими как HostWatch, Bandwidth Meter и Traffic Monitor, которые создают быстрое представление о работе сети в реальном времени. Однако безопасность сети и процветание бизнеса тесно связаны друг с другом. Недостаточно знать, что происходит в сети. Нужно сообщить об этом другим подразделениям и высшему руководству. Именно поэтому Fireware XTM предлагает более 40 готовых отчетов.

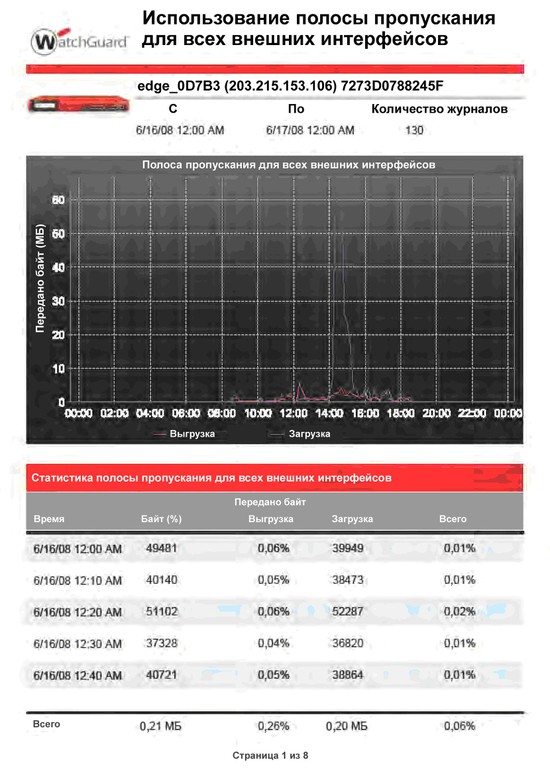

Рисунок 3. Функции отчетности Fireware XTM позволяют создавать группы устройств в WatchGuard Server Center и разрабатывать отчеты для групп устройств. Отчеты могут быть переформатированы в HTML или PDF. При помощи меню параметров можно настраивать расположение хранилища отчетов, а также логотипы и URL, используемые в HTML-отчетах.

Вот неполный список функций отчетности, которые стандартно входят в Fireware XTM:

- Сводка фильтра пакетов – по службе, по времени и по сеансу

- Сводка по веб-тенденциям

- Аудит веб-операций

- Наиболее популярные домены

- Подробные сведения об URL-адресах по времени

- Наиболее активные клиенты

- Сводка по предотвращению вторжений

- Пропускная способность туннелей VPN

- Оповещения

- Сводка работы антивирусной службы по вирусам

- Подробности по вирусам

- Сводка трафика, переданного через прокси-сервер, по прокси-серверам

- Сводка трафика, переданного через прокси-сервер, по времени

- Сводка трафика, переданного через прокси-сервер, по сеансам

- Сводка spamBlocker

- Подробности прокси-сервера SMTP

Хотя мы предоставляем множество готовых отчетов, вы можете не останавливаться на них. Эти шаблоны можно использовать как отправную точку для создания отчетов, точно соответствующих вашим требованиям. Можно даже группировать устройства и создавать особые отчеты для каждой группы. Можно создавать любой из отчетов по требованию или заранее запланировать их вывод. В зависимости от потребностей отчеты можно разрабатывать в форматах HTML или PDF и затем настраивать их с использованием предпочтительных логотипов и URL-адресов.

Гибкое управление: итог

Конкурирующие производители систем защиты взимают дополнительную плату за функции, которые аналогичны возможностям, входящим в стандартный пакет управления WatchGuard. WatchGuard позволяет использовать интерфейсы на базе клиента, веб-служб и командной строки – по вашему усмотрению, в любое время и без ограничений. Все методы работают одинаково для всех наших продуктов. Ни один стандартный пакет отчетности не превосходит по своему уровню решение WatchGuard – на момент написания этой статьи Fortinet предоставлял пользователям всего лишь два отчета, если они не приобретут дорогостоящее обновление.

Гибкие, простые для понимания, с единообразным принципом работы устройства управления – это не просто удобство для пользователя. Мы начали этот раздел с упоминания печально известного случая взлома, истинным виновником которого стало сетевое устройство, вызвавшее путаницу в управлении. Практически все специалисты в области безопасности приходят к единому мнению: ошибки конфигурации могут привести к утечке данных. Благодаря возможностям управления и отчетности, упомянутым выше и многим другим, XTM выводит устройства защиты за рамки обычных серийных продуктов, обеспечивая несомненно более высокий уровень безопасности.

Заключение: Когда «нет» означает «да»

Каждому сетевому администратору требуется полная осведомленность о трафике в сети и более простые и эффективные способы контроля этого трафика. Модели устройств WatchGuard, работающие на платформах Fireware XTM, удовлетворяют этим требованиям благодаря ориентированным на пользователя возможностям.

Удалось ли нам в этой статье доказать, что не все брандмауэры одинаковы? Судить вам. Брандмауэр или устройство защиты, которыми вы пользуетесь в настоящее время:

- проверяют всю полезную нагрузку трафика HTTPS, обеспечивают возможность его фильтрации различными способами, а затем повторной сборки и шифрования пакетов для безопасной отправки по месту назначения?

- не только разрешают передачу трафика VoIP, но и усиливают защиту путем фильтрации ненужных и нежелательных кодеков и скрытых информативных знаков, раскрывающих сведения об используемой системе VoIP?

- предоставляют три интерфейса управления, позволяющие выбрать предпочтительный инструментарий в соответствии с пользовательским стилем или потребностями работы?

Не все брандмауэры одинаковы. Установите брандмауэр, который принесет вашей сети максимум пользы. Для получения подробных сведений обо всех преимуществах, которые дает использование технологии Fireware XTM от WatchGuard, обращайтесь к местному реселлеру продуктов WatchGuard или посетите веб-сайт www.watchguard.com.

[1] Можно найти на странице http://www.antiphishing.org/reports/APWG_GlobalPhishingSurvey2H2008.pdf

[2] Из отчета «Data Breach Investigations Report» (Исследование утечек информации), http://www.verizonbusiness.com/products/security/risk/databreach/

[3] Другие аксиомы из области безопасности от Фреда Аволио (Fred Avolio), руководителя группы разработчиков первого коммерческого брандмауэра, смотрите на странице http://www.avolio.com/papers/axioms.html.

[4] «Кодек» (codec) — это сокращение от сочетания двух терминов: «compression» (сжатие) и «decompression» (распаковка) или «coder» (шифратор) и «decoder» (дешифратор), в зависимости от того, каким авторитетным источникам доверять.

[5] Пример такой атаки, предпринятой в 2009 году, см. в статье «VoIP hackers strike Perth business» (Взломщики VoIP наносят удар по бизнесу Перта), http://www.zdnet.com.au/news/communications/soa/VoIP-hackers-strike-Perth-business/0,130061791,339294515,00.htm

[6] «Hannaford тратит миллионы на модернизацию системы ИТ-безопасности после взлома», Computerworld, 22 апреля 2008 г.

[7] Подробности о взломе Hannaford Bros. и о том, как продукты WatchGuard могли бы предотвратить его, смотрите в нашей технической публикации «How WatchGuard Could Have Saved Hannaford and TJX Money» (Как WatchGuard мог бы помочь сэкономить деньги Hannaford и TJX), которую можно загрузить на сайте http://www.watchguard.com/infocenter/whitepapers.asp.

Источник: www.firebox.ru