Оглавление

Введение

Если по древней традиции представить себе здание ИБ современной организации, стоящим на трех китах, то этими китами должны быть системы управления рисками, системы управления соответствием и системы управления изменениями со всеми своими процессами, их организационными и техническими составляющими и разнообразными сложными взаимосвязями между ними. Первые две из перечисленных систем, используя риск-ориентированный подход, нормативную базу и передовой опыт, задают определенный уровень защищенности информационных активов организации, в то время как процессы управления изменениями обеспечивает сохранение и поддержание этого уровня, благодаря чему, система управления информационной безопасностью организации (СУИБ) имеет возможность пребывать в относительно стабильном состоянии.

В современном быстро изменяющемся мире развитие информационных технологий приводит к тому, что изменения становятся серьезным вызовом . Такие явления как слияния/поглощения, текучка кадров, вывод на рынок новых продуктов и услуг и связанное с этим изменение внутренних процессов угрожают снижением уровня защищенности активов. Одной из основных причин инцидентов информационной безопасности являются изменения, влияющие на ИТ- инфраструктуру. Этому способствуют такие факторы, как недостаточная готовность или адаптируемость персонала к изменениям, вечная нехватка ресурсов, недостаточная обученность персонала новым технологиям, слабый анализ воздействия изменений и т. п.

Управление изменениями, помимо организационной составляющей, определяемой соответствующей корпоративной политикой, процедурами, стандартами, компетенциями, ответственностью персонала и прочими составляющими, включают в себя не менее важную технологическую составляющую, связанную с использованием современных программных и аппаратных средств, предназначенных для фиксации и анализа изменений, предотвращения нежелательных изменений и восстановление после таких изменений.В данной статье основные технологические аспекты управления изменениями рассматриваются на примере комплекса программного обеспечения компании NetWrix, предназначенного для аудита изменений. Не менее важным вопросом также является то, каким образом и в какой степени данная продуктовая линейка может использоваться для обеспечения соответствия нормативным требования РФ в области информационной безопасности.

От управления событиями к аудиту изменений

Встроенные в ИТ-инфраструктуру (сетевое оборудование, ОС, СУБД, приложения) механизмы аудита и протоколирования событий были первоначально предназначены, прежде всего, для диагностирования и устранения неполадок, а не для удовлетворения потребностей аудита безопасности или демонстрации соответствия законодательному или отраслевому регулированию. Возможности таких стандартных средств для целей информационной безопасности сильно ограничены, поэтому все больше компаний применяют средства централизованного управления событиями безопасности и аудита изменений, предоставляющие такие функции, как:

- централизованный аудит, анализ и корреляция событий безопасности

- поиск, фильтрация событий и подготовка отчетов об изменениях

- различные формы уведомлений о событиях безопасности, инцидентах и критичных изменениях ИТ-инфраструктуры, состава и конфигурации программных и аппаратных средств

- архивирование событий безопасности

- резервное копирование, восстановление данных и конфигурационной информации

- сохранение контрольных точек и откат изменений

Аудит изменений позволяет получить ответы на четыре основных вопроса по каждому изменению:

- Кто сделал изменение?

- Что изменилось?

- Когда сделаны изменения?

- Где сделано изменение?

Специалистам хорошо известна «проблема системного администратора». Не секрет, что системный администратор, обладая порой неограниченным уровнем доступа к информационным системам организации может явиться источником серьезных нарушений безопасности, той самой “единой точкой отказа”, которая нарушает всю цепочку дорогостоящих систем защиты информации. Проблемой является вседозволенность системного администратора, который зачастую сам решает исходя из личных предпочтений, кому можно предоставить доступ в интернет или к отдельным сайтам в обход корпоративной политики. Руководители компаний знают эту проблему, но ничего не могут поделать, не имея надлежащих инструментов. В связи с этим, большое значение приобретает организационный и технический контроль действий системных администраторов. Системы управления изменениями дают такие инструменты и виде различных консолей, и в более привычном для руководителей виде – виде регулярных автоматических отчетов, присылаемых на почтовый ящик.

Отслеживание изменений во всех компонентах корпоративной сети, включая Active Directory, настройки параметров групповых политик и пользовательских учетных записей, доступа к файлам и папкам, базам данных, почтовым папкам Exchange Server и т.д. является важнейшим фактором поддержания заданного уровня защищенности ИТ-инфраструктуры . Без этого организации могут очень быстро потерять контроль над ИТ-инфраструктурой, рисками информационной безопасности и соответствием применимым нормативным требованиям.

Место аудита изменений в жизненном цикле систем менеджмента

Важное место аудит изменений занимает в жизненном цикле систем менеджмента ИТ-сервисов, построенных на базе ISO 20000, и систем менеджмента информационной безопасности, построенных на базе ISO 27001. В рамках используемого данными системами цикла Деминга на стадии “Проверка” (“Check”) среди прочих вопросов требуется осуществлять аудит изменений, влияющих на обеспечение соответствия законодательству и отраслевому регулированию, внутренним политикам и процедурам. Управление изменениями также входит в указанные стандарты и как отдельный процесс. Помимо этого, процесс управления изменениями лежит в основе многих других процессов, таких как управление инцидентами и непрерывностью бизнеса, контроль и восстановление целостности, обнаружение и предотвращение вторжений.

Аудит изменений позволяет не только проводить полноценное расследование инцидентов безопасности, но и повышает ответственность персонала за свои действия, поскольку все зафиксированные изменения, повлекшие нарушение работоспособности или безопасности, содержат в своем атрибуте владельца изменения. Другой важной составляющей аудита изменений является возможность использования многократного контроля вносимых изменений со стороны различных должностных лиц, а также согласование и утверждение изменений руководством организации. Это снижает вероятность экспертных ошибок и уменьшает проявления “человеческого фактора”.

В то же время , управление изменениями служит не только целям информационной безопасности. Как показано на Рис.1, управление изменениями является одним из центральных процессов в управлении ИТ-инфраструктурой и услугами.

Рисунок 1. Взаимосвязь ИТ-процессов (ISO/IEC 20000)

Интегрированный набор программных продуктов NetWrix для аудита изменений и управления безопасностью ИТ-инфраструктуры

В качестве одного из многочисленных примеров, подчеркивающий важность аудита изменений, можно привести утечку корпоративной переписки в крупной компании из почтового ящика одного из сотрудников. При расследовании не удалось установить установить кто это сделал и когда. Во-первых, не велся журнал доступа (из-за его большого размера). Во-вторых, регистрация была возможна только по IP-адресу, но из-за динамической модели распределения внутренних IP-адресов утрачивался смысл регистрации и т. д.

Подобного рода проблемы решаются путем применения целого комплекса специализированных средств аудита изменений, подобно тем, которые разрабатывает американская компания NetWrix. Для различных систем и приложений эти продукты позволяют получить вполне конкретные ответы, например:

MS Exchange

- Кто получал доступ к почтовому ящику другого пользователя?

SQL Server

- Кто удалил основную базу данных?

File Server

- Кто изменил права доступа к файлам и папкам?

- Кто получал доступ к конфиденциальным файлам?

- Кто удалил файлы с сервера?

Windows Server

- Кто установил какое программное обеспечение?

- Кто изменил определенные параметры реестра?

- Кто добавил определенную учетную запись в группу локальных администраторов?

- Кто изменил программы автозапуска (AutoRun)?

- Кто изменил настройки общих папок или расшарил определенные директории?

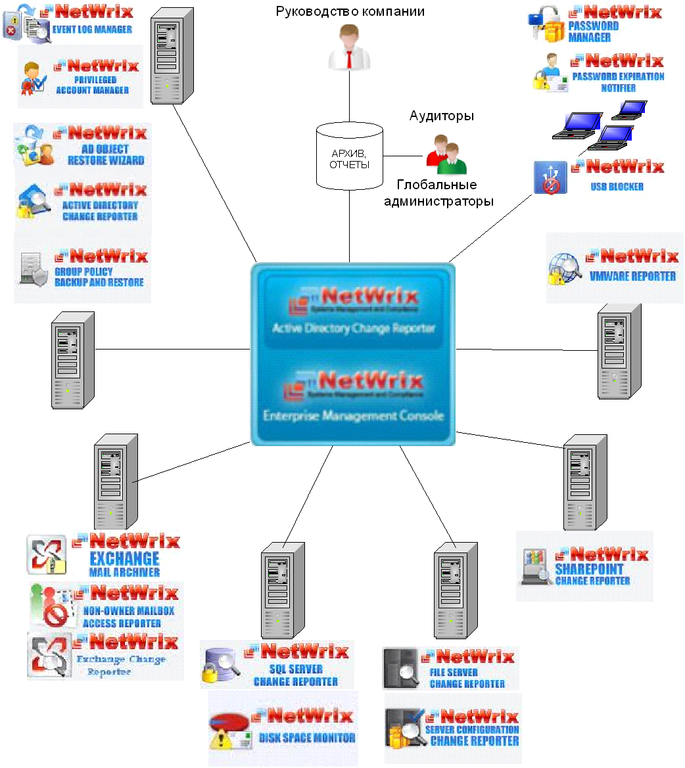

Решения компании NetWrix является интегрированным набором продуктов, которые, кроме указанных выше возможностей, предлагают полный аудит всех изменений ИТ-инфраструктуры, построенной на базе MS Windows:

- Active Directory (AD Change Reporter)

- Group Policy (Group Policy Change Reporter)

- Microsoft Exchange (Exchange Change Reporter)

- файловые сервера и аплайансы (EMC Celerra и File Server Change Reporter)

- виртуальные машины VMware и System Center Virtual Machine Manager (Change Reporter for VMware)

- Windows- сервисы (Server Configuration Change Reporter)

- сетевые устройства (Network Infrastructure Change Reporter)

- сервера SQL Server (SQL Server Change Reporter)

- сервера SharePoint (SharePoint Change Reporter)

Важную роль имеет также архивирование журнальных файлов событий в защищенном месте это, например, подчеркивается в стандарте ISO 27001 (4.3.3). Эти функции обеспечивают практически все продукты NetWrix.

Большое значение также имеет не только аудит изменений, но и возможность произвести их откат в первоначальное состояние, например тех изменений, которые вызвали сбой или нарушение работоспособности систем. Эти функции обеспечивают следующие продукты NetWrix.

- Active Directory Object Restore Wizard

- Group Policy Backup/Restore

Продуктовая линейка NetWrix не ограничивается перечисленными выше средствами аудита изменений. Она также включает в себя программные средства для управления учетными записями пользователей и паролями. К ним относятся:

- Account Lockout Troubleshooting

- Account Lockout Examiner

- Inactive Users Tracker

- Privileged Account Manager

- Bulk Password Reset

Программный продукт Exchange Mail Archiver, который позволяет снизить риски утечки данных и нарушений соответствия законодательству за счет архивирования и анализа электронных сообщений, а USB Blocker позволяет закрыть один из самых распространенных каналов утечки данных – USB-порты и обеспечить централизованный контроль их использования.

Рисунок 2. Использование продуктовой линейки NetWrix для аудита изменений и управления безопасностью ИТ-инфраструктуры

Как показывает проведенный нами анализ нормативных требований (см. Приложение), данная продуктовая линейка обеспечивает выполнение значительного объекта требований предъявляемых к защите персональных данных, банковской и платежной информации, а также прочих видов конфиденциальной информации.

Обеспечение соответствия нормативным требованиям с помощью продуктов NetWrix

Наибольшее значение управление изменениями приобретает в связи с необходимостью обеспечения соответствия законодательству и отраслевому регулированию. В первую очередь за счет появления новых требований со стороны регуляторов и усиления их контроля, а также за счет влияния нарушений нормативных требований на имидж и репутацию компании. Например, отчеты регуляторов о проверках по 152-ФЗ “О персональных данных” носят публичный характер и, если в других случаях компания может скрыть произошедший инцидент с информационной безопасностью, то в данном случае он получает широкое освещение в прессе. Такая огласка негативно влияет и на первых лиц организации, ставя под сомнение их эффективность и квалификацию.

Появление новых требований (например, 224-ФЗ «Об инсайде») в совокупности с другими требованиями регуляторов является причиной для усиления корпоративных систем внутреннего контроля, базирующихся, в том числе, на аудите изменений.

Для выполнения соответствия нормативным требованиям необходимо применять в дополнение к организационным и технические меры, в том числе в части управления изменениями, целостностью, аудитом, идентификацией, паролями и т. п. Для анализа выполнения нормативных требований по информационной безопасности при помощи продуктовой линейки NetWrix мы выбрали наиболее актуальные в настоящее время для российских компаний регулятивные документы: престижный и добровольный международный стандарт на систему управления ИБ ISO 27001, добровольно-принудительный для российских банков стандарт Банка России СТО БР ИББС, не дающий покоя эмитентам и операторам пластиковых карт PCI-DSS и обязательный для выполнения всеми операторами персональных данных (читай всеми российскими компаниями) 152-ФЗ «О персональных данных».

В Приложении показаны те требования, которые могут быть выполнены с помощью продуктов NetWrix. Мы видим, что средства аудита изменений и управления ИТ-инфраструктурой NetWrix вносят свой вклад в закрытие значительной части требований нормативных документов, включая требования по ограничению, контролю и мониторингу доступа к платежной информации, идентификации и аутентификации пользователей, управлению паролями и учетными записями, управлению изменениями, расследованию инцидентов, контролю соответствия, управлению коммуникациями и операциями, регистрации и учету событий, обнаружению попыток НСД к персональным данным и прочей конфиденциальной информации и многое другое.

Приложения

Таб.1 Выполнение требований стандарта PCI DSS

| Требования PCI DSS | Решения NetWrix | Компоненты | Отчеты |

| Требование 7: Ограничить доступ к данным платежных карт в соответствии со служебной необходимостью | |||

| 7.1 Доступом к вычислительным ресурсам и информации о держателях карт должны обладать только те сотрудники, которым такой доступ необходим в соответствии с их должностными обязанностями. | Функции аудита для мониторинга событий безопасности всех изменений в Active Directory, Group Policy, Exchange, файловых серверах, SQL Servers, системах виртуализации. | AD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change ReporterPrivileged Account Manager | AD Change Reporter / Administrative Group Membership ChangesAD Change Reporter / Object Security ChangesFile Server Change Reporter / Permission ChangesSQL Server Change Reporter / Object Changes Privileged Account Manager / User Activity |

| 7.2 Для многопользовательских систем следует установить механизм разграничения доступа, основанный на факторе знания и применяющий принцип «запрещено все, что явно не разрешено». | Мониторинг файлов и папок и их системы допуска, объектов Active Directory и Group Policy, безопасности SQL Server для раннего обнаружения неавторизованных изменений в настройках системы допуска (например, предоставление новых полномочий). | AD Change ReporterFile Server Change ReporterSQL Server Change Reporter | AD Change Reporter / All Active Directory ChangesGroup Policy Change Reporter / All Group Policy ChangesFile Server Change Reporter / Permission ChangesSQL Server Change Reporter / Login ChangesSQL Server Change Reporter / Credential Changes |

| Требование 8: Назначить уникальный идентификатор каждому лицу, имеющему доступ к информационной инфраструктуре | |||

| 8.1 Каждому пользователю должно быть назначено уникальное имя учетной записи до предоставления ему доступа к компонентам системы и данным о держателях карт. | Полный аудит входа в системы для анализа нарушений и предотвращения использования одинаковых учетных записей пользователей разными пользователями (например, с разных компьютеров). | Event Log ManagerLogon Reporter | Event Log Manager / Logon Reporter Logon Reporter / All logon reports |

| 8.5.1 Контроль над добавлением, удалением и изменением идентификаторов, аутентификационных данных и иных объектов идентификации. | Полный аудит создания учетных записей пользователей, их удаление, ресет паролей и изменение всех атрибутов учетных записей пользователей в Active Directory и SQL Server. | AD Change ReporterSQL Server Change Reporter | AD Change Reporter / User Accounts CreatedAD Change Reporter / All Active Directory ChangesSQL Server Change Reporter / Login ChangesSQL Server Change Reporter / User Changes |

| 8.5.2 Проверка подлинности пользователя перед сменой пароля. | Web-система проверки “вопрос/ответ” для проверки подлинности пользователя перед сменой пароля. Эта же система может быть использована службой поддержки для сопровождения ресета паролей через телефон. | Password Manager | Password Manager / User Enrollment on-demand report |

| 8.5.3 Установка уникального первоначального пароля для каждого пользователя и его немедленное изменение при первом входе пользователя. | Аудит всех создаваемых учетных записей пользователей и их начальных атрибутов (включая “сменить при следующем входе в систему”) для предотвращения нарушений. | AD Change Reporter | AD Change Reporter / User Account Modifications |

| 8.5.4 Немедленный отзыв доступа при увольнении пользователя. | Аудит заблокированных учетных записей пользователей, автоматизация работы с неактивными учетными записями пользователей. | AD Change ReporterInactive Users Tracker | AD Change Reporter / Inactive Users Inactive Users Tracker / Daily report |

| 8.5.5 Удаление/блокировка неактивных учетных записей не реже одного раза в 90 дней. | Автоматизация удаления/блокировки учетных записей с полными отчетами. | Inactive Users Tracker | Inactive Users Tracker / Daily report |

| 8.5.6 Включение учетных записей, используемых поставщиками для удаленной поддержки, только на время выполнения работ. Отслеживать удаленные учетные записи, используемые поставщиками, во время работ. | Аудит создания учетных записей, их разблокировки/блокировки/удаления с указанием даты и времени для их анализа. | AD Change ReporterSQL Server Change Reporter | AD Change Reporter / User Account ModificationsSQL Server Change Reporter / Login ChangesSQL Server Change Reporter / User Changes |

| 8.5.7 Доведение правил и процедур аутентификации до всех пользователей, имеющих доступ к данным о держателях карт. | Автоматически настраиваемые напоминания о окончании сроков действия паролей, перенаправление на документированную парольную политику, если пользователь вводит “не стойкие” пароли во время их смены. | Password Expiration NotifierPassword Manager | Password Expiration Notifier / Daily report, User notification reportsPassword Manager / User Activity on-demand report |

| 8.5.8 Запрет использования групповых, разделяемых и стандартных учетных записей и паролей и прочих методов аутентификации. | Полный аудит использования учетных записей и делегирование доступа с учетом концепции “checkout/check-in”. | AD Change ReporterFile Server Change ReporterPrivileged Account Manager | AD Change Reporter / All Active Directory Changes by UserFile Server Change Reporter / All File Server Changes by User Privileged Account Manager / User activity report |

| 8.5.9 Изменение пароля пользователя не реже одного раза в 90 дней. | Аудит изменений в настройках парольной политики Active Directory, автоматическое напоминание пользователям о предстоящих окончаниях сроков действия паролей, предоставление простого способа смены пароля для минимизации обращений в службу поддержки. | Group Policy Change ReporterPassword Expiration NotifierPassword Manager | Group Policy Change Reporter / All Password Policy Changes Password Expiration Notifier / Daily reportPassword Manager / User Activity on-demand report |

| 8.5.10 Требование использования в пароле не менее семи символов. 8.5.11 Требование использования в пароле как цифр, так и букв. 8.5.12 Запрет при смене пароля выбора в качестве нового какого-либо из последних четырех использовавшихся данным пользователем паролей. | Аудит изменений парольной политики Active Directory, реализация самообслуживания сброса пароля для помощи пользователям с забытыми паролями без обращения в службу поддержки. | Group Policy Change ReporterPassword Manager | Group Policy Change Reporter / All Password Policy Changes Password Manager / User Activity on-demand report |

| 8.5.13 Блокировка учетной записи после шести неудачных попыток входа. | Дополнение встроенного механизма Active Directory обширными функциями устранения проблем с блокировкой учетных записей при ложных срабатываниях (снижает простой пользователей и систем). Аудит количества разблокировок и операций сброса пароля для контроля несанкционированного доступа. | Account Lockout Examiner | AD Change Reporter / User Account Modifications |

| 8.5.14 Установка периода блокировки учетной записи равным 30 минутам или до разблокировки учетной записи администратором. | Аудит политики блокировки учетных записей для предотвращения несоответствующих изменений в политике. | Group Policy Change Reporter | Group Policy Change Reporter / Account Lockout Policy Changes |

| 8.5.16 Аутентификацию всех вариантов доступа к любой базе данных, содержащей данные о держателях карт, в том числе доступ со стороны приложений, администраторов и любых других пользователей. Разрешение запросов и прямого доступа к базам данных только для администраторов баз данных. | Аудит изменений учетных записей и ролей в базах данных и параметрах безопасности SQL-сервера. | SQL Server Change Reporter | SQL Server Change Reporter / Login Changes, Roles Changes, Credential Changes, User Changes |

| Требование 10: Контролировать и отслеживать любой доступ к сетевым ресурсам и данным о держателях карт | |||

| 10.1 Должен быть разработан процесс мониторинга доступа к компонентам системы (особенно доступа с административными полномочиями), а также привязки событий к определенным сотрудникам. | Функции аудита и отчетности по всем действиям администраторов в Active Directory, Group Policy, файловых серверах, системах виртуализации, SQL Server и т.д. Обнаружение – кто что изменил, когда и где. | AD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change Reporter | AD Change Reporter / All Active Directory ChangesGroup Policy Change Reporter / All Group Policy ChangesSQL Server Change Reporter / All SQL Server ChangesFile Server Change Reporter / All File Server ChangesChange Reporter for VMware / All VMware Changes |

| 10.2 Для каждого системного компонента должен быть включен механизм протоколирования требуемых событий. | Функции отслеживания действий пользователей и администраторов для серверов и рабочих станций. | Event Log ManagerAD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change Reporter | AD Change Reporter / All Active Directory ChangesFile Server Change Reporter / All File Server ChangesChange Reporter for VMware / All VMware ChangesSQL Server Change Reporter / All SQL Server ChangesEvent Log Manager / All Events by Date |

| 10.3 Для каждого события каждого системного компонента должны быть записаны как минимум следующие параметры:- Идентификатор пользователя.- Тип события.- Дата и время.- Успешным или неуспешным было событие.- Источник события.- Идентификатор или название данных, системного компонента или ресурса, на которые повлияло событие. | Полная информация о каждом изменении: кто изменил, что, когда и где – в Active Directory, файловых серверах, системах виртуализации, SQL Server. | AD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change Reporter | AD Change Reporter / All Active Directory ChangesFile Server Change Reporter / All File Server ChangesChange Reporter for VMware / All VMware ChangesSQL Server Change Reporter / All SQL Server Changes |

| 10.5 Журналы протоколирования событий должны быть защищены от изменений. | Централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. Полнофункциональный ролевой доступ ко всем отчетам. | All modules Change Reporter | All reports |

| 10.6 Следует просматривать журналы протоколирования событий не реже одного раза в день. | Полнофункциональные Web-отчеты (включая предопределенные отчеты и пользовательские отчеты) по всем типам собранных данных. Автоматическое по расписанию создание отчетов и их отправка по электронной почте. | All modules Change Reporter | All reports |

| 10.7 Журналы регистрации событий должны храниться не менее одного года, а также быть в оперативном доступе не менее трех месяцев. | Эффективное хранение до 8 лет прошлых данных аудита и истории изменений в системных компонентах и параметрах безопасности. Полнофункциональные Web-отчеты для немедленного доступа ко всем необходимым данным. | Event Log ManagerAD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change Reporter | All reports |

Таб.2 Выполнение требований стандарта ISO 27001

| Требования ISO 27001 | Решения NetWrix | Компоненты | Отчеты |

| Требование 8: Безопасность людских ресурсов | |||

| A.8.3.3 Отмена прав | Автоматизация удаления/блокировки учетных записей с полными отчетами. | Inactive Users Tracker | Inactive Users Tracker / Daily report |

| Требование 10: Управление коммуникациями и операциями | |||

| A.10.1.2 Управление изменениямиA.10.2.3 Управление изменениями в сервисах, предоставляемых третьей стороной | Аудит изменений. | All modules Change Reporter | All reports |

| A.10.7.1 Управление сменными носителями информации | Централизованное блокирование USB-устройств, не требующее клиентских агентов. | USB Blocker | All reports |

| A.10.10.1 Регистрация событий аудита A.10.10.3 Защита данных журналов аудита A.10.10.4 Журналы администратора и оператора A.10.10.5 Протоколирование сбоев | Централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. | Event Log Manager All modules Change Reporter | All reports |

| A.10.10.2 Мониторинг использования систем | Аудит электронных сообщений, автоматическое предупреждение о недостаточном дисковом пространстве | Exchange Mail ArchiverDisk Space Monitor | All reports |

| Требование 11: Контроль доступа | |||

| A.11.2.1 Регистрация пользователей A.11.2.2 Управление привилегиями A.11.2.3 Управление паролями пользователей A.11.2.4 Проверка прав доступа пользователей A.11.3.1 Использование паролей A.11.5.1 Безопасные процедуры входа в систему A.11.5.2 Идентификация и аутентификация пользователя A.11.5.3 Система управления паролями | Полный аудит входа в системы для анализа нарушений и предотвращения использования одинаковых учетных записей пользователей разными пользователями (например, с разных компьютеров). Полный аудит использования учетных записей, аудит изменений в настройках парольной политики Active Directory, автоматическое напоминание пользователям о предстоящих окончаниях сроков действия паролей, реализация самообслуживания сброса пароля для помощи пользователям с забытыми паролями без обращения в службу поддержки, перенаправление на документированную парольную политику, если пользователь вводит “не стойкие” пароли во время их смены. | Group Policy Change ReporterPassword Manager Password Expiration NotifierPrivileged Account ManagerEvent Log ManagerAccount Lockout TroubleshootingAccount Lockout ExaminerBulk Password Reset | Group Policy Change Reporter / All Password Policy Changes Password Manager / User Activity on-demand reportPassword Expiration Notifier / Daily reportPrivileged Account Manager / User activity reportEvent Log Manager / Logon ReporterLogon Reporter / All logon reports |

| Требование 12: Приобретение, разработка и сопровождение информационных систем | |||

| A.12.5.1 Процедуры контроля изменений A.12.5.3 Ограничения на изменения пакетов программного обеспечения | Аудит изменений. | All modules Change Reporter | All reports |

| A.12.5.2 Технический анализ приложений после изменений операционной системы | Запись внесенных изменений, возможность их отката. | All modules Change ReporterActive Directory Object Restore WizardGroup Policy Backup/Restore | All reports |

| Требование 13: Управление инцидентами информационной безопасности | |||

| A.13.1.1 Информирование о событиях информационной безопасности A.13.2.3 Сбор свидетельств | Функции аудита для мониторинга событий безопасности всех изменений в Active Directory, Group Policy, Exchange, файловых серверах, SQL Servers, системах виртуализации. Централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. | Change Reporter All modulesEvent Log Manager | All reports |

| Требование 15: Соблюдение нормативных требований | |||

| A.15.2.2 Проверка соответствия техническим требованиям | Аудит электронных сообщений, аудит групповых политик и настроек. | Exchange Mail ArchiverAll modules Change Reporter | All reports |

Таб.3 Выполнение требований ФЗ «О персональных данных»

| Требования ФЗ «О персональных данных» | Решения NetWrix | Компоненты | Отчеты | |

| Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-ФЗ “О персональных данных” | ||||

| Статья 19. Меры по обеспечению безопасности персональных данных при их обработке2. Обеспечение безопасности персональных данных достигается, в частности: 6) обнаружением фактов несанкционированного доступа к персональным данным и принятием мер; 8) установлением правил доступа к персональным данным, обрабатываемым в информационной системе персональных данных, а также обеспечением регистрации и учета всех действий, совершаемых с персональными данными в информационной системе персональных данных; 9) контролем за принимаемыми мерами по обеспечению безопасности персональных данных и уровня защищенности информационных систем персональных данных. | Аудит электронных сообщений, аудит групповых политик и настроек. | Exchange Mail ArchiverAll modules Change Reporter | All reports | |

| Постановление Правительства РФ № 781 от 17 ноября 2007 «Об утверждении Положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных» | ||||

| 11. При обработке персональных данных в информационной системе должно быть обеспечено:а) проведение мероприятий, направленных на предотвращение несанкционированного доступа к персональным данным и (или) передачи их лицам, не имеющим права доступа к такой информации; б) своевременное обнаружение фактов несанкционированного доступа к персональным данным;в) недопущение воздействия на технические средства автоматизированной обработки персональных данных, в результате которого может быть нарушено их функционирование; д) постоянный контроль за обеспечением уровня защищенности персональных данных. | Аудит изменений. | All modules Change Reporter | All reports | |

| 12. Мероприятия по обеспечению безопасности персональных данных при их обработке в информационных системах включают в себя: з) контроль за соблюдением условий использования средств защиты информации, предусмотренных эксплуатационной и технической документацией; | Аудит изменений. | All modules Change Reporter | All reports | |

| 15. Запросы пользователей информационной системы на получение персональных данных, включая лиц, указанных в пункте 14 настоящего Положения, а также факты предоставления персональных данных по этим запросам регистрируются автоматизированными средствами информационной системы в электронном журнале обращений. Содержание электронного журнала обращений периодически проверяется соответствующими должностными лицами (работниками) оператора или уполномоченного лица. | Централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. | Event Log ManagerAll modules Change Reporter | All reports | |

| Приказ от 5 февраля 2010 г. N 58 Об утверждении положения «О методах и способах защиты информации в информационных системах персональных данных» | ||||

| а) управление доступом: 1. идентификация и проверка подлинности пользователя при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов; 4. контроль доступа пользователей к защищаемым ресурсам в соответствии с матрицей доступа; | Полный аудит входа в системы для анализа нарушений и предотвращения использования одинаковых учетных записей пользователей разными пользователями (например, с разных компьютеров). Аудит изменений парольной политики Active Directory, реализация самообслуживания сброса пароля для помощи пользователям с забытыми паролями без обращения в службу поддержки. | Event Log ManagerLogon ReporterGroup Policy Change ReporterPassword Manager | Event Log Manager / Logon ReporterLogon Reporter / All logon reportsGroup Policy Change Reporter / All Password Policy ChangesPassword Manager / User Activity on-demand report | |

| б) регистрация и учет: 1. регистрация входа (выхода) пользователей в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения информационной системы. В параметрах регистрации указываются дата и время входа (выхода) пользователя в систему (из системы) или загрузки (останова) системы, результат попытки входа (успешная или неуспешная), идентификатор (код или фамилия) пользователя, предъявленный при попытке доступа, код или пароль, предъявленный при неуспешной попытке; 3. регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки персональных данных. В параметрах регистрации указываются дата и время запуска, имя (идентификатор) программы (процесса, задания), идентификатор пользователя, запросившего программу (процесс, задание), результат запуска (успешный, неуспешный); 4. регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются дата и время попытки доступа к защищаемому файлу с указанием ее результата (успешная, неуспешная), идентификатор пользователя, спецификация защищаемого файла; 5. регистрация попыток доступа программных средств к дополнительным защищаемым объектам доступа (терминалам, техническим средствам, узлам сети, линиям (каналам) связи, внешним устройствам, программам, томам, каталогам, файлам, записям, полям записей). В параметрах регистрации указываются дата и время попытки доступа к защищаемому объекту с указанием ее результата (успешная, неуспешная), идентификатор пользователя, спецификация защищаемого объекта (логическое имя (номер)); | Регистрация событий, централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. | Event Log ManagerAll modules Change Reporter | All reports | |

Таб.4 Выполнение требований стандарта СТО БР ИББС

| Требования СТО БР ИББС | Решения NetWrix | Компоненты | Отчеты |

| М 2.6 “Обеспечивают ли на стадии эксплуатации применяемые меры и средства обеспечения ИБ защиту от угроз несанкционированного раскрытия, модификации или уничтожения информации, недоставки или ошибочной доставки информации, отказа в обслуживании или ухудшения обслуживания, отказа от авторства сообщений?” М 2.8 “Применяются ли на стадии сопровождения меры для защиты от угрозы внесения изменений в АБС, приводящих к нарушению функциональности АБС либо к появлению не документированных возможностей, а также для защиты от угрозы невнесения разработчиком/поставщиком изменений, необходимых для поддержки правильного функционирования и состояния АБС?” | Аудит изменений. | All modules Change Reporter | All reports |

| М 3.3 “Применяется ли парольная защита или другие средствааутентификации для всех ЭВМ и ЛВС, задействованныхв технологических процессах?” | Полный аудит использования учетных записей, аудит изменений в настройках парольной политики Active Directory, перенаправление на документированную парольную политику, если пользователь вводит “не стойкие” пароли во время их смены. | Group Policy Change ReporterPassword ManagerPrivileged Account ManagerEvent Log Manager | Group Policy Change Reporter / All Password Policy ChangesPassword Manager / User Activity on-demand reportPrivileged Account Manager / User activity reportEvent Log Manager / Logon Reporter |

| М 3.6 “Формируются ли уникальные идентификаторы для всехпользователей, задействованных в технологическихпроцессах?” | Полный аудит входа в системы для анализа нарушений и предотвращения использования одинаковых учетных записей пользователей разными пользователями (например, с разных компьютеров). | Event Log ManagerLogon Reporter | Event Log Manager / Logon ReporterLogon Reporter / All logon reports |

| М 3.5 “Выполняется ли контроль доступа пользователей к ресурсам всех ЭВМ и/или ЛВС, задействованных в технологических процессах?” М 7.3 “Отсутствуют ли сотрудники, обладающие всеми полномочиями на бесконтрольное создание, авторизацию,уничтожение и изменение платежной информации,а также проведение операций по изменению состояния банковских счетов?” | Функции аудита для мониторинга событий безопасности всех изменений в Active Directory, Group Policy, Exchange, файловых серверах, SQL Servers, системах виртуализации. | AD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change ReporterPrivileged Account Manager | AD Change Reporter / Administrative Group Membership ChangesAD Change Reporter / Object Security ChangesFile Server Change Reporter / Permission ChangesSQL Server Change Reporter / Object ChangesPrivileged Account Manager / User Activity |

| М 8.4 “Отсутствует ли совмещение в одном лице функций администратора АБС и администратора ИБ?” М 8.5 “Отсутствуют ли в роли администратора ИБ правила,пересекающиеся с правилами роли администратора АБС?” | Аудит изменений учетных записей и ролей в базах данных и параметрах безопасности SQL-сервера. | Privileged Account Manager SQL Server Change Reporter | Privileged Account Manager / User activity reportSQL Server Change Reporter / Login Changes, Roles Changes, Credential Changes, User Changes |

| М 8.6 “Осуществляет ли администратор ИБ контроль над действиями администраторов АБС и пользователей?” М 19.3 “Определены ли в документах организации и выполняются ли процедуры мониторинга и контроля средств и подсистем управления доступом и регистрации?” М 19.2 “Определены ли в документах организации и выполняются ли процедуры мониторинга и контроля изменений и использования прав доступа пользователей?” | Функции аудита для мониторинга событий безопасности всех изменений в Active Directory, Group Policy, Exchange, файловых серверах, SQL Servers, системах виртуализации. | AD Change ReporterFile Server Change ReporterChange Reporter for VMwareSQL Server Change ReporterPrivileged Account Manager | AD Change Reporter / Administrative Group Membership ChangesAD Change Reporter / Object Security ChangesFile Server Change Reporter / Permission ChangesSQL Server Change Reporter / Object ChangesPrivileged Account Manager / User Activity |

| М 3.7 “Регистрируются ли действия сотрудников и пользователей, влияющие на ИБ, в специальном электронном журнале либо регистрация обеспечивается организационными и/или административными мерами?” М 3.8 “Предоставлен ли доступ к электронному журналу регистрации действий пользователей и сотрудников только администратору ИБ и отсутствует ли возможность редактирования записей данного электронного журнала?” М 19.11 “Осуществляются ли в организации процедуры по управлению данными мониторинга и контроля?” М 21.3 “Используются ли при проведении внутреннего аудита ИБ данные мониторинга ИБ (в том числе журналы регистрации инцидентов ИБ)?” М 32.8 “Kонтролируется (подтверждается) ли руководством организации достоверность свидетельств аудита ИБ, предъявляемых при проведении аудита ИБ?” | Регистрация событий, централизованный сбор, архивирование и консолидация журналов событий. Защищенные хранилища в файловой системе с возможностью сохранения данных в SQL Server. | Event Log ManagerAll modules Change Reporter | All reports |

| М 19.4 “Определены ли в документах организации и выполняются ли процедуры мониторинга и контроля использования оборудования и выявления нештатных(или злоумышленных) действий в организации,а также выявления потенциальных нарушений ИБ?” М 19.7 “Определены ли в документах организации и выполняются ли процедуры мониторинга и контроля использования средств криптографической защиты информации?” М 19.8 “Определены ли в документах организации и выполняютсяли процедуры мониторинга и контроля банковскихплатежных технологических процессов?” М 19.9 “Определены ли в документах организации и выполняются ли процедуры мониторинга и контроля банковских информационных технологических процессов?” М 29.13 “Осуществляется ли в организации контроль за реализацией действующих положений и требований по обеспечению ИБ?” | Аудит электронных сообщений, аудит групповых политик и настроек. | Exchange Mail ArchiverAll modules Change Reporter | All reports |

Михаил Пышкин, Александр Астахов, GlobalTrust, январь 2012 года

Опубликовано с сокращениями на cnews.ru