В настоящей статье рассматривается использование риск-ориентированного подхода для оценки экономической целесообразности и эффективности применения средств защиты информации, на примере систем предотвращения утечки информации (DLP-систем).

Оглавление

Введение

В наше время DLP-системы получают все более широкое распространение, несмотря на их дороговизну с одной стороны и отсутствие четких представлений об их экономической эффективности с другой. О внутренних угрозах и губительных последствиях утечек информации нам уже почти все рассказали маркетинговые службы разработчиков этих систем. Пора поговорить об экономике вопроса.

DLP-система – мощный инструмент защиты информации, применение которого сопряжено, однако, с рядом «побочных эффектов», таких как ухудшение морального климата в коллективе, а также непростые отношения с законодательством, защищающим право граждан на личную жизнь. Вложение средств в информационную безопасность должны быть экономически оправданы. Отбойный молоток – тоже очень эффективный инструмент, но им не забивают гвозди. Являются ли DLP-системы экономически оправданными? При каких условиях? Для каких организаций? Как оценить их экономическую эффективность? Какой возврат инвестиций они способны обеспечить?

Современные методики анализа рисков, базирующиеся на международных стандартах, предоставляют достаточно возможностей для нахождения ответов на эти вопросы. Рассмотрим, как это может применяться на практике.

Статистика утечек информации

Продвижение DLP-систем осуществляется их разработчиками при помощи отчетов об инцидентах. Цель этих отчетов заключается, конечно, не в предоставлении наиболее полных и достоверных данных для оценки окупаемости DLP-систем, а демонстрация того, что проблема утечек информации существует, носит достаточно общий характер и имеет тенденцию к увеличению.

Достоверных данных об утечках, особенно по России не существует. Информация берется в основном из открытых источников. Поэтому в данную статистику попадают только резонансные дела, просочившиеся в прессу. Компании статистику своих инцидентов либо вообще не ведут, либо не предоставляют. Многие инциденты умышленно не афишируются.

Тем не менее, нам надо на что-то опираться. К тому же отчеты об утечках не настолько недостоверны, как может показаться. Ведь все утечки по своим последствиям можно разделить на три группы:

- Утечки, наносящие ущерб репутации (все они попадают в СМИ и в официальные отчеты, иначе какой тогда может быть ущерб репутации)

- Утечки, наносящие прямой финансовый ущерб (как правило, не очень большой и достаточно просто оцениваемый)

- Утечки, приводящие к утрате конкурентных преимуществ, например, утечки коммерческой тайны (такие утечки разбираются в судах и должна быть судебная статистика по таким делам)

Другими словами, утечки, по которым нет официальной статистики, не столь существенны для нашего анализа.

Общемировая статистика утечек за 2015 год (по данным Zecurion Analytics) выглядит следующим образом:

- Общий зарегистрированный ущерб – $29 млрд. (868 утечек)

- Средняя стоимость утечки ~ $33 млн.

- Россия на 4-м месте (после США, Великобритании и Канады) — 49 публичных инцидента (~ $1 617 млн.)

- Финансовые данные физлиц — один из самых востребованных киберпреступниками типов информации — 19.1% инцидентов

- Чаще всего утекает информация из госучреждений, предприятий розничной торговли и банков

Наиболее «громкие» утечки 2015 года из российских компаний включали в себя следующее:

- Mail.ru и Яндекс в один день анонсировали запуск двухфакторной аутентификации для доступа к аккаунтам, что дает все основания предполагать утечку информации к конкурентам.

- Яндекс. Инсайдеру удалось успешно скопировать на флешку и вынести исходники и алгоритмы работы поисковика.

- Ижевский автозавод. Инсайдеры сделали «секретные» снимки нового серийного автомобиля Лада Веста и продали их интернет-блогеру.

- Банк «Санкт-Петербург». По данным представителей банка в руки злоумышленников попали имена, номера счетов, номера карт и ИНН нескольких тысяч клиентов. Перевыпуск карт и репутационный ущерб. Банк заявил об отсутствии ущерба.

- Topface. На одном из форумов для киберпреступников обнаружили базу пользователей российского сервиса знакомств Topface (только адреса и никнеймы).

- На портале госзакупок обнаружили паспортные данные членов Совета Федерации.

Более подробную информацию о данных утечках можно найти в СМИ, а также в упомянутом выше отчете Zecurion Analytics. Там есть случаи, которые могли привести к утрате конкурентных преимуществ в результате нарушения коммерческой тайны и случаи, которые могли привести к прямому финансовому ущербу (судебные издержки и компенсации), а также к репутационному ущербу. Могли привести, но не привели. По мнению аналитиков, готовивших отчет, во всех этих случаях «ущерб не очевиден».

Несмотря на «неочевидность» ущерба, рассмотренные данные, как правило, и служат обоснованием для приобретения DLP-системы. Они показывают заказчикам то, что должны показывать:

- проблема существует по всему миру и Россия на одном из первых мест

- проблема выражается кругленькой суммой в 30 миллиардов долларов (и это только вершина айсберга)

- проблема касается каждого и растет из года в год

Видимо этих соображений для многих руководителей оказывается вполне достаточно для того, чтобы обосновать целесообразность приобретения DLP-системы. Однако остаются еще вопросы:

- Какую из существующих DLP-систем выбрать, в какой комплектации и сколько можно на нее потратить?

- Какой процент утечек данная DLP-система позволит предотвратить?

Для ответа на эти вопросы необходимо представлять себе архитектуру DLP-системы, процессы ее функционирования и существующие ограничения.

Архитектура DLP-системы

Чтобы понять какие угрозы реально способна предотвращать DLP-система, а какие нет, рассмотрим ее архитектуру на примере КИБ SearchInform в несколько упрощенном виде.

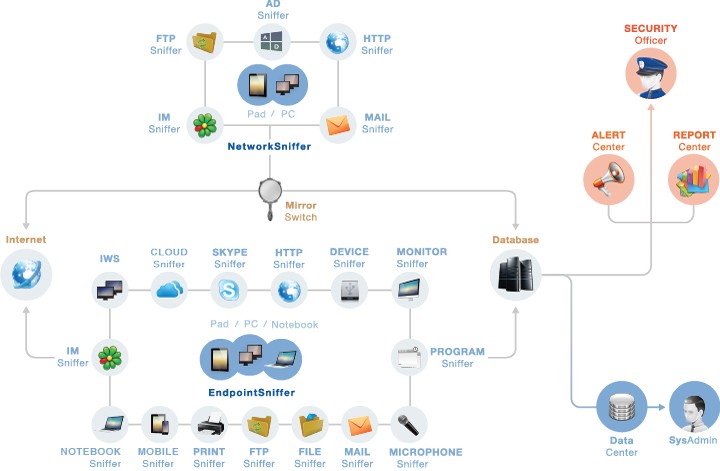

Архитектура DLP-системы многомодульная. Она осуществляет перехват и анализ информации на двух уровнях: на сетевом и на хостовом. Сетевые модули располагаются на сетевом шлюзе на платформе NetworkSniffer и отвечают за сетевой перехват. Они включают в себя: MailSniffer, IMSniffer, HTTPSniffer, FTPSniffer, CloudSniffer, ADSniffer и прочее, в зависимости от того, какие сетевые протоколы требуется контролировать.

Хостовые модули устанавливаются на рабочих станциях пользователей на платформе EndpointSniffer и осуществляют перехват информации в «конечных точках». Они включают в себя: MailSniffer, IMSniffer, HTTPSniffer, MicrophoneSniffer, MobileSniffer, MonitorSniffer, KeyloggerSniffer, FileSniffer, FTPSniffer, PrintSniffer, DeviceSniffer, SkypeSniffer, ProgramSniffer, CloudSniffer и прочие компоненты, в зависимости от того, какие протоколы, приложение, порты или устройства надо контролировать в конечных точках.

Помимо модулей, отвечающих за перехват информации, в состав DLP-системы входят серверные компоненты, обеспечивающие централизованное управление информацией и всеми компонентами системы. Без этих компонентов система не может функционировать. В их числе:

- DataCenter – центр управления «КИБ». Контролирует работоспособность модулей, а также управляет всеми созданными индексами и базами данных.

- SearchServer – модуль, отвечающий за индексацию перехваченной информации.

- AlertCenter – «мозговой центр» всей системы. Опрашивает все модули и, при наличии в перехваченной информации заданных ключевых слов, фраз или фрагментов текста, атрибутов документов, немедленно оповещает об этом офицеров безопасности.

- ReportCenter – инструмент отчётности. Позволяет собирать статистику по активности пользователей и инцидентам, связанным с нарушениями политики безопасности, и представлять ее в виде отчетов.

Примечание:

В состав КИБ SearchInform входит еще ряд компонентов, которые мы не рассматриваем здесь с целью упрощения. Подробнее обо всех модулях и платформах можно прочитать на сайте разработчика по адресу: http://searchinform.ru/main/full-text-search-information-security-product.html

В большинстве случаев имеет смысл приобретать максимальную комплектацию DLP-системы. Исключение могут составлять случаи, когда клиенту нужен только 1-2 модуля, например, чтобы контролировать только подключаемые устройства или только принтеры. Но в этом случае будет дешевле поискать узкоспециализированное решение.

Ограничения DLP-систем

Рассмотренная архитектура DLP-системы заключает в себе следующие возможности по противодействию утечкам:

- Выявлять, блокировать, расследовать утечки информации из корпоративной сети, осуществляемые сотрудниками организации при помощи штатных средств по тем каналам, для которых имеются соответствующие снифферы и которые охвачены правилами политики безопасности DLP-системы

- Осуществлять мониторинг действий пользователей корпоративной сети и контролировать производительность труда

DLP-система не позволяет противодействовать утечкам информации, происходящим в результате кражи или утраты оборудования и носителей информации, внешних взломов сетей и прочих действий, не охваченных политикой безопасности. Такие утечки составляют значительный процент в статистических отчетах.

Таким образом, применение DLP-системы позволит бороться лишь с некоторой частью угроз, связанных с утечками информации. Да и в отношении этих угроз она сможет эффективно функционировать только в сочетании с прочими организационными, юридическими и техническими мерами защиты, обеспечивающими аутентификацию и управление паролями, защиту периметра сети и конечных точек, контроль использования и хранения носителей информации, управление инцидентами и т.д. и т.п. Без всего этого, эффективность DLP-системы может быть сведена к нулю, даже для тех угроз, которые находятся в границах ее политики безопасности. Все эти факторы нам надо будет учесть при дальнейшем анализе, если нас интересует реальная экономическая эффективность и окупаемость DLP-системы.

Коэффициент возврата инвестиций

Конечной целью нашего анализа является оценка возврата инвестиций для DLP-системы. Коэффициент возврата инвестиций (ROI) – основной экономический показать эффективности ИБ. Он определяется как отношение величины сокращения ожидаемых среднегодовых потерь (величины уменьшения риска) к стоимости реализации контрмер:

[Коэффициент возврата инвестиций (ROI)] = ([Уменьшение среднегодовых потерь (ALE)] – [Стоимость защитных мер (TCO)]) / [Стоимость защитных мер (TCO)]

ROI показывает во сколько раз величина потенциального ущерба превышает расходы на его предотвращение. Возможные значения ROI:

- ROI = 0, сколько вложили, столько и съэкономили (ничего не выиграли и не потеряли)

- ROI < 0, стоимость DLP превышает потенциальный ущерб (зря потратили деньги и время)

- 0 < ROI < 1, с учетом большой неопределенности измерений, какая либо польза не очевидна

- ROI = 1, мы получаем 100% экономию на вложенные средства

- ROI > 10, ожидаемое сокращение потерь на порядок превышает затраты

Примечание:

Хоть мы и говорим об инвестициях в ИБ, не надо путать это с обычными инвестициями, которые значительно лучше просчитываются и для которых ROI = 1 – это отличный результат (100% годовая прибыль). Инвестиции в безопасность являются скорее страхованием, а страховая премия может составлять меньше 1% от стоимости застрахованного имущества. Это соответствует значениям ROI > 100. Примерно таким же должен быть ROI для DLP-системы. Если ROI < 10 – это слишком большая страховая премия. Хотели бы вы застраховать свою машину или квартиру, например, за 20% процентов ее стоимости в год?

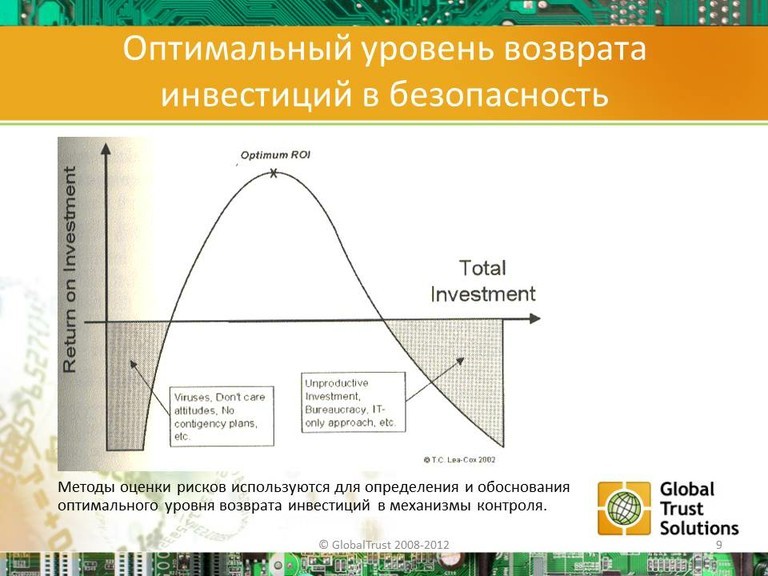

Основная экономическая целью ИБ – обеспечения оптимального уровня возврата инвестиций в безопасность, т.е. максимизация ROI, как это показано на графике. Для этого надо не только оценивать риски, но также регистрировать, анализировать и считать прямые и косвенные потери в результате инцидентов.

На схеме закрашены проблемные области с отрицательным возвратом инвестиций: область недофинансирования и область избыточного финансирования. В первом случае деньги на безопасность не выделяются, либо выделяются по остаточному принципу. Для этого случае характерны проблемы с вирусами, отсутствие планов непрерывности бизнеса и легкомысленное отношение персонала к вопросам безопасности. Во втором случае, осуществляется избыточное финансирование безопасности, но большая часть средств расходуется впустую. Для этого случая характерно процветание бюрократии, избыточная формализация, приобретение дорогостоящего оборудования без принятия необходимых организационных мер.

Простая формула ROI = ALE / TCO может дать ответы на все экономические вопросы ИБ. ROI > 10 – хорошо, ROI < 10 – плохо, ROI < 0 – отвратительно. В этой формуле стоимость владения (TCO) достаточно легко и точно считается, в то время как риск (ALE) является функцией нескольких нелинейных величин, носящих неопределенный характер, таких как частота инцидентов, величина уязвимости и ценность актива.

Стоимость владения

Будем двигаться от простого к сложному, поэтому начнем с оценки стоимости владения (TCO). Она для DLP-системы оценивается по следующей формуле:

Инвестиции в DLP = Единовременные затраты (обследование, проектирование, закупка ПО и оборудования, внедрение, обучение, консалтинг, разработка ОРД, приемочные испытания) + Постоянные затраты (техническая поддержка, продление подписок, администрирование и эксплуатация)

Например, полная комплектация DLP-системы КИБ SearchInform (включая 1 год тех. поддержки, внедрение и обучение специалистов) зависит от количества хостов области контроля и для 1000 машин составляет 1000 машин примерно 14 млн. рублей.

Стоимость оборудования и системного ПО составит соответственно ~ 760 000 руб. (стоимость сервера для 1000 агентов) и ~ 100 000 руб. (стоимость системного ПО: Windows 2008R2, Microsoft SQL Server 2008R2 Standard). В итоге получаем ~ 860 000 руб для 1000 агентов.

При покупке КИБ SearchInform первый год техподдержки входит в стоимость лицензии. В дальнейшем каждый год оплата составляет 30% от стоимости лицензий. Таким образом, для 1000 машин стоимость тех. поддержки составит ~ 4 200 000 руб. в год, начиная со второго года эксплуатации системы.

В техподдержку будет входить:

- обновление софта (выпуск новых версий, расширение функционала, оптимизация работы, исправление багов и т.д.);

- обслуживание по инженерной части (к примеру, если клиент по какой-то причине не может или не знает, как разбить индексы, настроить автоматический запуск компонент, прописать альтернативные адреса серверов и т.д.);

- первичное обучение по части аналитики (создание и настройка политик, составление отчётов и т.д.) и дальнейшая поддержка со стороны отдела внедрения разработчика.

Работы по внедрению DLP-системы обычно включают в себя следующее:

- Заполнение анкеты (для определения состава оборудования, ПО и планирования работ)

- Подготовка к тестовому внедрению

- Тестовое внедрение (может включать сравнительные испытания, нагрузочное тестирование и т.п.)

- Развертывание (установка) DLP-системы

- Первичное обучение

- Настройка политик безопасности

- Анализ перехваченной информации и формирование отчётов

Стоимость этих работ, в данном случае, включена в указанную выше стоимость лицензии. В общем случае для DLP-систем она может в среднем составлять порядка 10-20% от стоимости продукта.

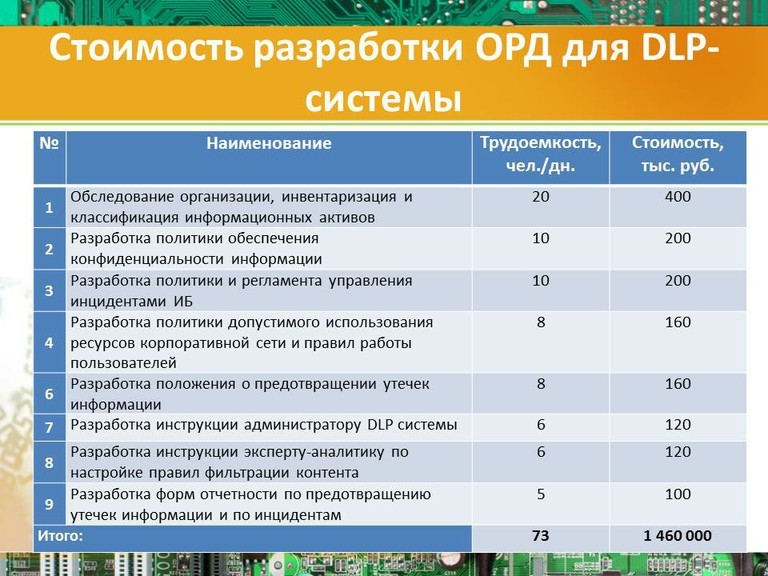

Помимо всего прочего, функционирование DLP-системы должно поддерживаться комплексом организационных и юридических мер, документирование которых осуществляется в ходе разработки комплекта организационно-распорядительных документов. Соответствующие мероприятия могут оцениваться, например, следующим образом:

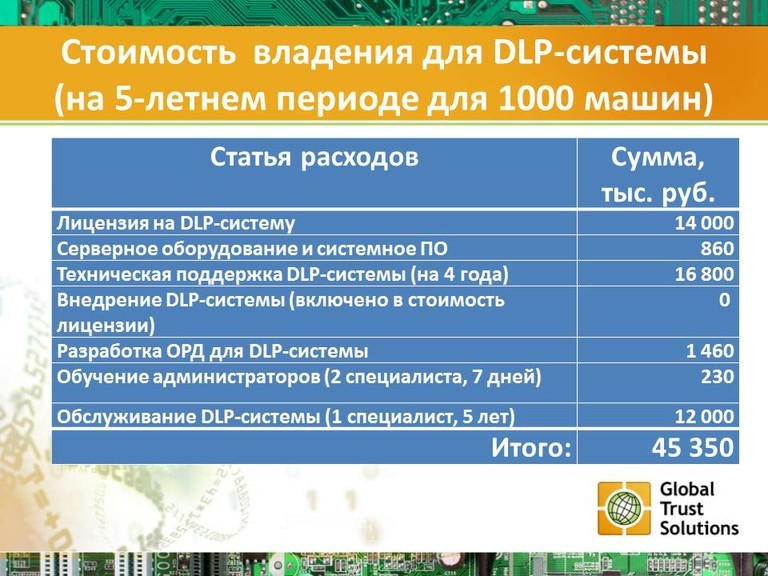

Теперь посчитаем стоимость владения для DLP-системы на 5-летнем периоде для 1000 машин.

Таким образом TCO DLP-системы КИБ SearchInform составляет 45 350 т.р. на 1000 машин на 5-летнем периоде или 9 070 т.р. в год.

Формула риска

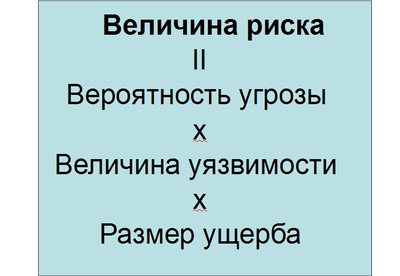

Теперь переходим к оценке риска утечки информации, который количественно определяется величиной вероятного среднегодового ущерба (ALE) и рассчитывается по формуле:

В этой формуле:

- Вероятность угрозы – среднее количество инцидентов ИБ в год

- Величина уязвимости – % успешных инцидентов от общего количества инцидентов

- Размер ущерба – совокупная стоимость скомпрометированных информационных активов, выражающаяся соответствующими потерями организации от успешных инцидентов

В нашем случае будут рассматриваться только те угрозы, связанные с утечкой информации, защита от которых обеспечивается DLP-системой, а в качестве информационных активов –информация, критичная с точки зрения конфиденциальности. К такой информации может могут относится: персональные данные, финансовая информация и различные виды тайн, определяемые законодательством.

Методика управления рисками BSI/ISO/GTS

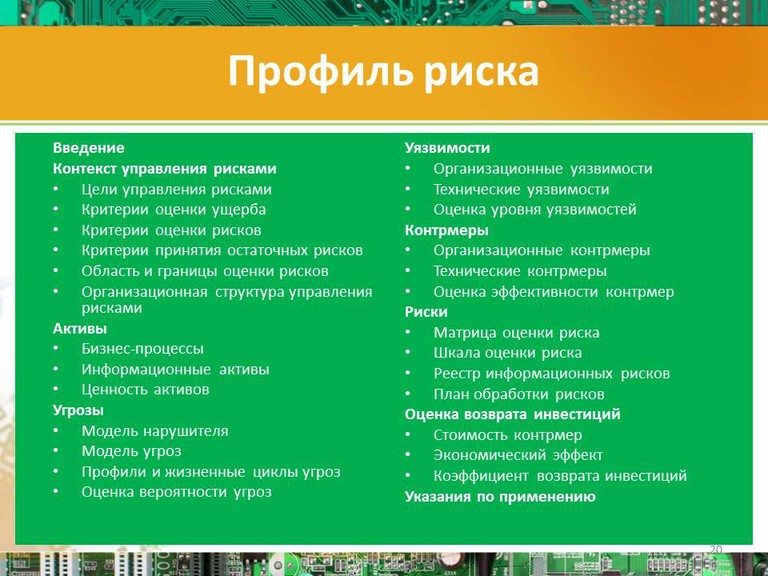

Для оценки перечисленных выше факторов риска необходимо будет пройти все этапы, предусмотренные методикой оценки рисков ИБ, которая изначально описана в 3-й части британского стандарта BS 7799-3, заложена в основу международных стандартов серии ISO 27000, и адаптирована GlobalTrust для практического применения.

Основной документ, который формируется по результатам применения данной методики – профиль рисков ИБ, который описывает все факторы риска для конкретного объекта защиты и определяет все необходимые числовые показатели для количественной оценки рисков и возврата инвестиций в ИБ.

Оценка риска начинается с инвентаризации активов и оценки их ценности для бизнеса. Ценность актива выражается размером потенциального ущерба, который может быть нанесен в результате его компрометации. Оценка ущерба осуществляется в ходе анализа последствий инцидентов.

Для инцидентов связанных с утечкой информации возможны три вида последствий:

- Утрата конкурентных преимуществ, недополученная прибыль (например, в результате утечки ноу-хау или клиентской базы)

- Ущерб репутации (например, в результате утечки персональных данных клиентов, банковской тайны или внутренней финансовой отчетности)

- Прямой финансовый ущерб: судебные издержки, штрафы со стороны регуляторов, компенсации пострадавшим, затраты на ликвидацию последствий инцидента (например, в результате утечки данных третьих лиц, клиентов, партнеров или контрагентов)

Соответствующие сценарии возможных последствий утечек рассматриваются для каждой группы критичных информационных активов организации, при этом оценивается наихудший и наиболее вероятный сценарии развития событий. Полученные результаты сопоставляются с усредненными оценками, полученными различными исследователями.

Оценка последствий утечек информации

Среднестатистическая стоимость утечек может варьироваться от $1.5 (согласно Forrester Research) до $4.8 млн. (согласно Ponemon Institute) или быть сопоставимой со среднемесячным оборотом организации.

В качестве примера воспользуемся расчетами Forrester Research. Для того, чтобы оценить последствия компрометации базы данных (например, ИСПДн), надо дать оценку прямых затрат организации в расчете на одну запись базы данных. Рассматриваются четыре статьи затрат:

- Организационные затраты на выявление, реагирование, расследование и оповещение об инциденте

- Потеря производительности работников организации в результате инцидента

- Компенсационные выплаты пострадавшим клиентам

- Потеря конкурентоспособности

Оценки данных расходов сведены в таблицу:

Прямые затраты от утечки на одну запись

| Категория затрат | Описание | Затраты на одну запись |

| Расследование, ответные меры и оповещение | Уплата штрафов, оповещение клиентов, увеличение нагрузки на кол-центр, маркетинг и пиар, предложение скидок на продукты | $50 |

| Снижение продуктивности работников | Отвлечение работников от выполнение рабочих процедур, привлечение контрагентов | $30 |

| Возмещение убытков | Выплата компенсаций за прямые убытки клиентам, затронутым инцидентом | $30 |

| Упущенные возможности | Утрата будущих возможностей для бизнеса | $98 |

| Общие прямые затраты на одну запись | $218 |

Так, например, если произошла утечка клиентской базы, насчитывающей 100 000 записей, то, согласно этим расчетам, прямой ущерб составит $21,8 млн.

Далее оцениваются последствия репутационного ущерба для компании с годовым оборотом в $1 млрд. Он может выражаться в потере 10% существующей клиентской базы и 20% новых клиентов, что суммарно составляет $120 млн. 12% выручки или более 60% валовой прибыли.

Оценочное влияние утечки на выручку

| Повторные клиенты | Новые клиенты | Всего | |

| Суммарная ежегодная выручка | $800 млн. | $200 млн. | $1 млрд. |

| Потери бизнеса в процентах от выручки | 10% | 20% | 12% |

| Потери бизнеса в долларах | $80 млн. | $40 млн. | $120 млн. |

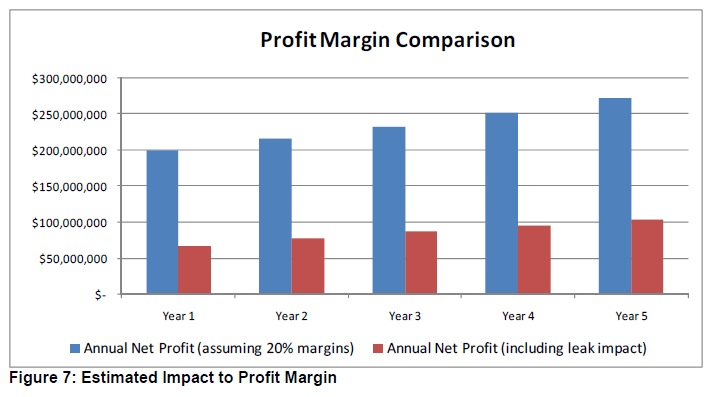

Влияние репутационного ущерба на прибыль организации показано в следующей таблице. Прямые затраты и репутационные потери суммируются. Получаем цифры по недополученной прибыли на 5-летнем периоде.

Оценочное влияние утечки на выручку на периоде 5 лет

| 1 год | 2 год | 3 год | 4 год | 5 год | |

| Годовая выручка (предполагается 8% рост) | $1,000,000,000 | $1,080,000,000 | $1,166,400,000 | $1,259,712,000 | $1,360,488,960 |

| Годовая чистая прибыль (предполагается маржинальность 20%) | $200,000,000 | $216,000,000 | $233,280,000 | $251,942,400 | $272,097,792 |

| Годовая стоимость ликвидации последствий утечки | $12,220,000 | $8,450,000 | $5,770,000 | $4,680,000 | $4,680,000 |

| Потери бизнеса | $120,000,000 | $129,600,000 | $139,968,000 | $151,165,440 | $163,258,675 |

| Суммарные потери от утечки | $132,220,000 | $138,050,000 | $145,738,000 | $155,845,440 | $167,938,675 |

| Результирующая годовая чистая прибыль | $67,780,000 | $77,950,000 | $87,542,000 | $96,096,960 | $104,159,117 |

| Уменьшение прибыльности по причине утечки | 66% | 64% | 62% | 62% | 62% |

На следующей диаграмме для наглядности изображена прогнозируемая прибыль организации до и после инцидента.

Оценочное влияние на рентабельность

Сравнение рентабельности

- Годовая чистая прибыль (предполагается 20% маржи)

- Годовая чистая прибыль (с учетом потерь от утечки)

Теперь потенциальный ущерб от утечки можно сравнить со стоимостью DLP-системы. В качестве стоимости DLP-системы берется стоимость подписки на Websense Data Protect (один из лидеров мирового рынка DLP-систем) на 100 000 пользователей.

Стоимость DLP-системы в процентах от общего размера ущерба

| 1 год | 2 год | 3 год | 4 год | 5 год | |

| Суммарные потери от утечки | $132,220,000 | $138,050,000 | $145,738,000 | $155,845,440 | $167,938,675 |

| Суммарная стоимость DLP-системы | $385,000 | $193,750 | $192,813 | $191,922 | $191,076 |

| Стоимость DLP-системы в процентах от общего размера ущерба | 0.29% | 0.14% | 0.13% | 0.12% | 0.11% |

Из таблицы видно, что в среднем это соотношение составляет 0,15%. Эта цифра соответствует размерам страховой премии, в случае, если мы рассматриваем расходы на ИБ, как страхование от соответствующих рисков.

Оценка вероятности утечек информации

Таким образом, мы получили оценку потенциального ущерба от инцидентов ИБ и оценку стоимости владения для DLP-системы на пятилетнем периоде. Для определения величины риска (ALE) и соответствующего значения коэффициента возврата инвестиций (ROI) осталось оценить вероятность инцидентов (угроз). Эта вероятность, помимо всего прочего, будет зависеть от настроек политик безопасности DLP-системы, определяющих модель угроз, от которых она обеспечивает защиту.

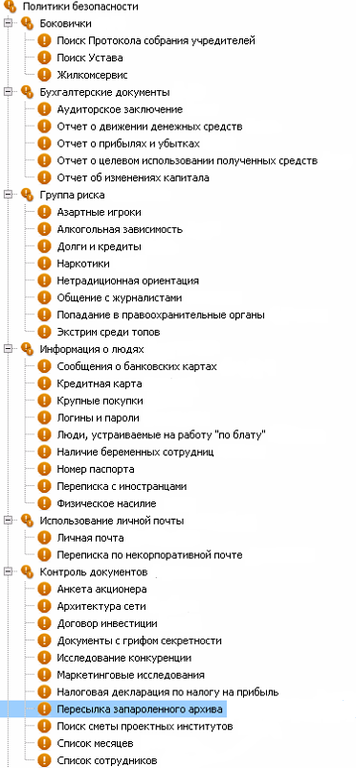

Модель угроз для DLP-системы (политики SearchInform AlertСenter)

Для приблизительной оценки частоты реализации этих угроз может использоваться анализ журнала событий DLP-системы, в котором фиксируются все подозрительные события, потенциально нарушающие политику безопасности.

Частота реализации угроз (события ИБ SearchInform AlertСenter)

| Логины и пароли (Информация о людях) | 4816 |

| Переписка по некорпоративной почте (Использование личной почты) | 4150 |

| Сайты фильмы-онлайн (Нерациональное использование времени и ресурсов) | 2642 |

| Личная почта (Использование личной почты) | 1258 |

| Cообщения о банковских картах (Информация о людях) | 618 |

| Посещение сайтов по трудоустройству (Нелояльные сотрудники) | 389 |

| Cайты знакомств (Нерациональное использование времени и ресурсов) | 347 |

| Опасно (Подозрительная тематика) | 215 |

| Поиск резюме (Нелояльные сотрудники) | 193 |

| Использование принтера в нерабочих целях (Нерациональное использование времени и ресурсов) | 176 |

| Махинации (Подозрительная тематика) | 111 |

| Откатная тематика 2 (Подозрительная тематика) | 108 |

| Сообщения в соцсетях (Нерациональное использование времени и ресурсов) | 94 |

| Кредитная карта (Информация о людях) | 47 |

| Список месяцев (Контроль документов) | 44 |

| Игры онлайн (Нерациональное использование времени и ресурсов) | 37 |

| Откатная тематика (Подозрительная тематика) | 36 |

Однако, DLP-система выявляет не инциденты, связанные с утечками, а события ИБ (десятки и сотни тысяч в месяц), которые могут потенциально быть инцидентами. Нет возможности заблокировать все обнаруженные события, а значит нет возможности и предотвратить возможные утечки. Поэтому нужна еще и статистика: сколько было реальных инцидентов и сколько из них было предотвращено. Сопоставляя это с общей и отраслевой статистикой, можно было бы достаточно точно оценивать вероятность (частоту реализации) инцидентов (угроз) безопасности.

Для иллюстрации воспользуемся одним из отчетом об утечках информации, согласно которому в 2012 году, например, в банках был зарегистрирован 21 инцидент.

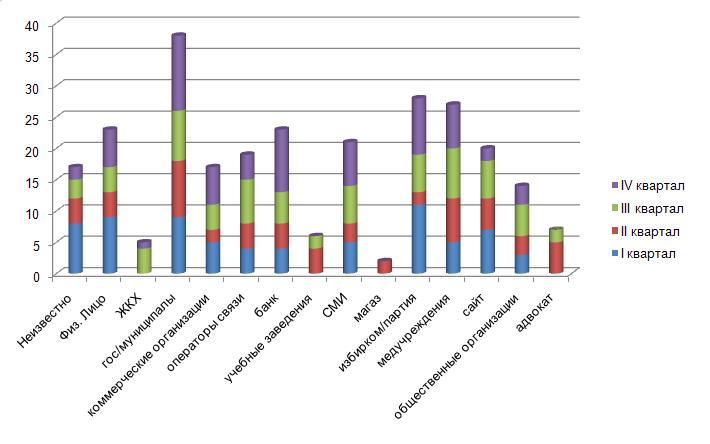

Распределение утечек по источникам за 2012 (263 инцидента по данным SearchInform)

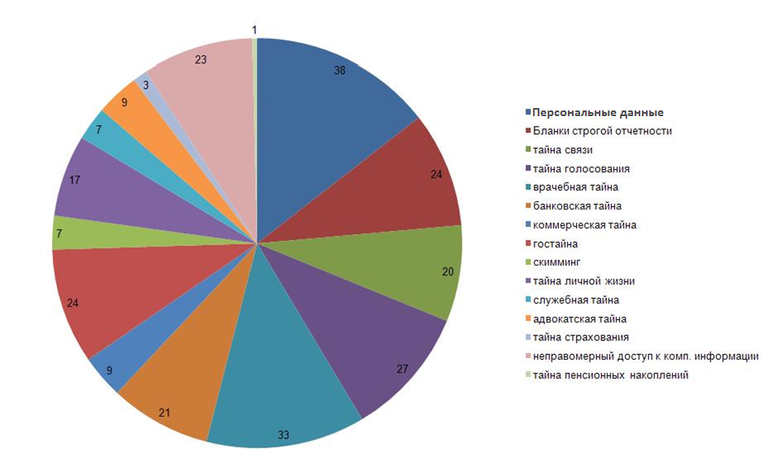

Это подтверждается и картиной распределения утечек по типам информации, согласно которой примерно 20 инцидентов были связаны с утечкой банковской тайны.

Распределение утечек по типам информации (SearchInform)

Если эту цифру разделить на 1000 банков (по которым собиралась статистика), то получится 0,02 или 2% – вероятность инцидента в течение года. Т.е. прогнозируемая частота реализации угрозы – 1 раз в 50 лет.

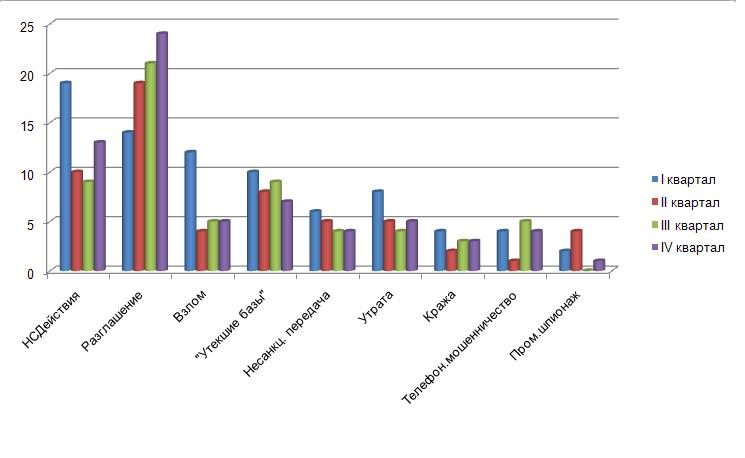

Если посмотреть на распределение утечек по способам получения информации, то мы видим, что далеко не все утечки предотвращаются DLP системой, а только приблизительно 70% инцидентов (левая половина графика). Это надо учитывать в модели угроз. Банковских инцидентов, которые можно предотвратить при помощи DLP, будет не 21, а примерно 15.

Распределение утечек по способам получения информации за 2012 (SearchInform)

Оценка среднегодовых потерь от утечек информации

Теперь по формуле риска можно рассчитать прогнозируемую величину среднегодовых потерь от утечки информации:

Среднегодовые потери (ALE) = [Частота реализации угрозы] х [Величина уязвимости] х [Размер ущерба]

Рассчитаем ALE до и после внедрения DLP-системы. В качестве среднего размера ущерба возьмем «среднее по больнице» согласно доступной нам статистике инцидентов за 2015 год – $33 млн.

Величина уязвимости показывает эффективность DLP. Для иллюстрации предположим, что сам факт использования DLP на порядок уменьшает количество инцидентов. А их тех, которые происходят, на порядок снижается количество успешных. Поэтому после частота угрозы и величина уязвимости у нас соответствующим образом уменьшаются.

Исходя из этих предположений посчитаем эффект от внедрения DLP-системы (уменьшение среднегодовых потерь).

| До внедрения | После внедрения | |

| Частота реализации угрозы(инцидентов за 1 год) | 0,02 | 0,002 |

| Величина уязвимости(% успешных попыток слива) | 0.95 | 0,1 |

| Размер ущерба (тыс. руб.) | 2 145 000 | 2 145 000 |

| Среднегодовой ущерб (ALE) | 40 755 | 429 |

В этой таблице:

- Частота реализации угрозы = количество инцидентов в год / количество организаций

- Размер ущерба (ценность всех защищаемых DLP-системой активов) = среднестатистическая стоимость аналогичной утечки

Оценка возврата инвестиций для DLP-системы

Имея стоимость владения (TCO) DLP-системой на пятилетнем периоде и значение вероятных среднегодовых потерь (ALE) до и после внедрения DLP-системы, рассчитаем коэффициент возврата инвестиций (ROI) по формуле:

[Коэффициент возврата инвестиций (ROI)] = ([Уменьшение среднегодовых потерь] – [Стоимость защитных мер]) / [Стоимость защитных мер]

| Уменьшение среднегодовых потерь (ALE) | 201 630 |

| Стоимость защитных мер (TCO) | 45 350 |

| Возврат инвестиций (ALE – TCO) | 156 280 |

| Коэффициент возврата инвестиций (ROI) | 3.5 |

В результате данных расчетов получаем ROI = 3.5. Это означает, что возврат инвестиций в

DLP-систему, в нашем примере, в 3.5 раза превышает ее стоимость.

Выводы

В данной статье мы продемонстрировали возможности применения методики управления рисками (BSI/ISO/GTS) для оценки возврата инвестиций и экономической эффективности DLP-систем. Таким же образом может оцениваться экономическая эффективность любых средств защиты информации, комплекса средства и все системы обеспечения информационной безопасности в целом.

При этом должны учитываться:

- Внутренняя и отраслевая статистика использования DLP-систем (результаты учета и анализа инцидентов).

- Данные учета и классификации информационных активов.

- Риски конфиденциальности носят спекулятивный характер. Одинаковые утечки могут иметь различные трудно-прогнозируемые последствия. Поэтому одной статистики для оценки ценности активов недостаточно, необходим анализ и прогнозирование с учетом особенностей конкретной ситуации.

Кроме того, следует принимать во внимание, что ALE и ROI носят вероятностный характер, т.е. значение риска (ALE) более точно выражается распределением вероятностей диапазона последствий инцидентов, а коэффициента возврата инвестиций (ROI) также выражается распределением вероятностей своих значений, например:

ROI = 3.5 с вероятностью 80%,

ROI = 2 с вероятностью 4%,

ROI = 5 с вероятностью 7%

и т.п.

Также необходимо учитывать погрешность используемых методов оценки риска и соответствующую степень неопределенности результатов оценки. Диапазон вероятных значений ROI не должен быть слишком широк. Например, ROI = (-2 ; 50) – слишком большая неопределенность метода оценки, а ROI = (2;5) – вполне приемлемая неопределенность.

Библиография

- The ROI of Data Loss Prevention (DLP), A Websense Whitepaper

- Утечки конфиденциальной информации в России и в мире. Итоги 2015 года, ZECURION Analytics

- ROI DLP. Можно ли посчитать?, Петр Сковордник, SearchInform

- ИБ инциденты СНГ 2012, А. Бодрик, А. Токаренко, SearchInform

- Искусство управления информационными рисками, Астахов А.М, ГлобалТраст, Изд. ДМК Пресс, 2009 г. (http://анализ-риска.рф/ )

Автор: Александр Астахов, GlobalTrust

(При подготовке данной статьи использовались материалы из блога Автора, находящегося по адресу: http://iso27000.ru/blogi/aleksandr-astahov).

Опубликовано в Журнале “Директор по безопасности”, Выпуск 2 (Февраль) 2017 г.