Тест на проникновение (пентест), представляет собой попытку оценить безопасность ИТ-инфраструктуры путем использования слабых мест в системе защиты.

Ценность теста на проникновение определяется множеством факторов. Одним из них является опыт и знания пентестера. Ценность это мероприятия снижается, если пентестеры не могут точно имитировать реальную атаку.

Инструменты, используемые тестировщиком, являются еще одним важным элементом, влияющим на ценность пентеста. Без правильных инструментов пентестер может не заметить или оказаться неспособным использовать недостатки или дыры в целевой системе. В этом случае отчет по результатам пентеста будет неполным, создавая у клиента ложное чувство защищенности.

В этой статье мы рассмотрим несколько лучших инструментов тестирования на проникновение. Вы можете выбрать лучший вариант для своих нужд, будь то инструменты с открытым исходным кодом или коммерческие продукты, предназначенные как для крупных корпораций, так и для малого бизнес.

Оглавление

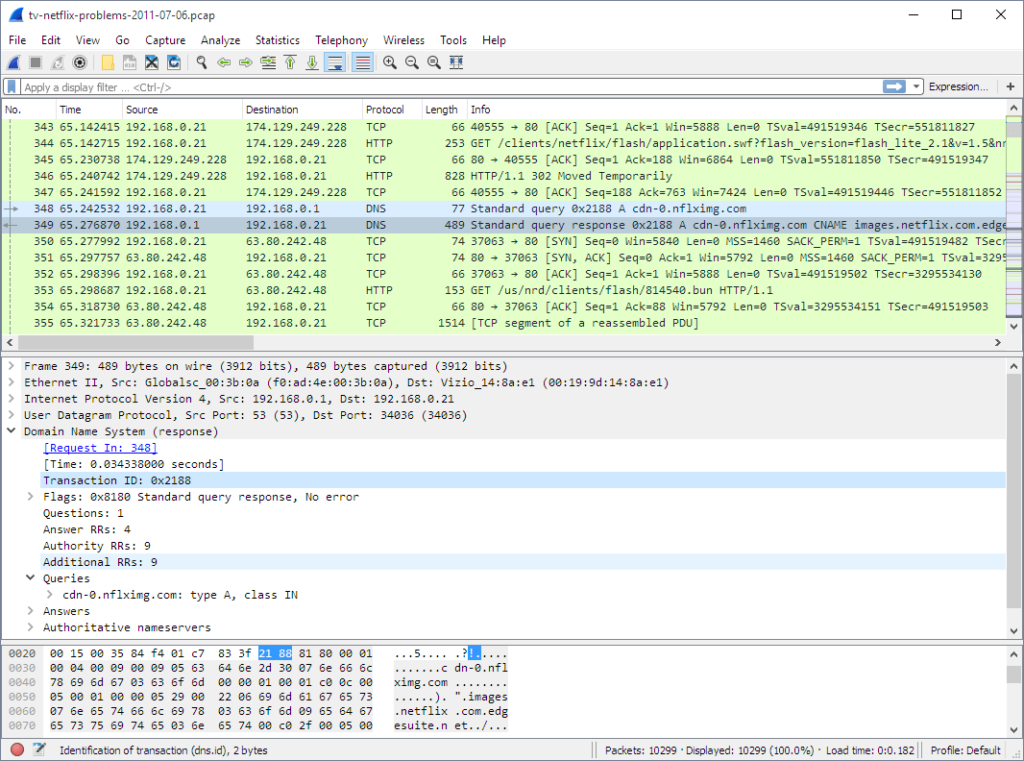

1. Wireshark

Wireshark — анализатор сетевых пакетов. Данные анализатора сетевых пакетов отображаются максимально подробно. Wireshark часто встречается в наборе инструментов безопасности. Пентестеры используют его в режиме реального времени для обнаружения сетевых аномалий и анализа трафика на наличие уязвимостей.

Вот некоторые из причин, по которым люди используют Wireshark:

- Он используется сетевыми администраторами для устранения проблем с сетью.

- Он используется инженерами сетевой безопасности для исследования проблем безопасности.

- Он используется инженерами по обеспечению качества для тестирования сетевых приложений.

- Он используется разработчиками для отладки реализаций протокола.

- Он используется для изучения внутреннего устройства сетевых протоколов.

- Wireshark также может быть полезен во многих других обстоятельствах.

Вы можете скачать его с https://www.wireshark.org/download.html

Рисунок 1. Графический интерфейс Wireshark

Среди различных функций, предлагаемых Wireshark, можно выделить следующие:

- Он доступен как для UNIX, так и для Windows.

- Захватывайте текущие пакетные данные сетевого интерфейса.

- Откройте файлы, в которых хранятся пакетные данные, полученные с помощью tcpdump/WinDump, Wireshark и другого программного обеспечения для захвата пакетов.

- Текстовые файлы, содержащие шестнадцатеричные дампы пакетных данных, можно использовать для импорта пакетов.

- Отображение пакетов с чрезвычайно обширной информацией о протоколе.

- Захваченные пакетные данные должны быть сохранены.

- Некоторые или все пакеты можно экспортировать в различные форматы файлов захвата.

- Фильтруйте пакеты по множеству критериев.

- Поиск пакетов по множеству параметров.

- Фильтры можно использовать для раскрашивания отображения пакетов.

- Составляйте разнообразную статистику.

Wireshark — очень эффективный инструмент для захвата и анализа трафика практически любого сетевого протокола. Его даже можно использовать для проверки правильности работы ваших механизмов шифрования.

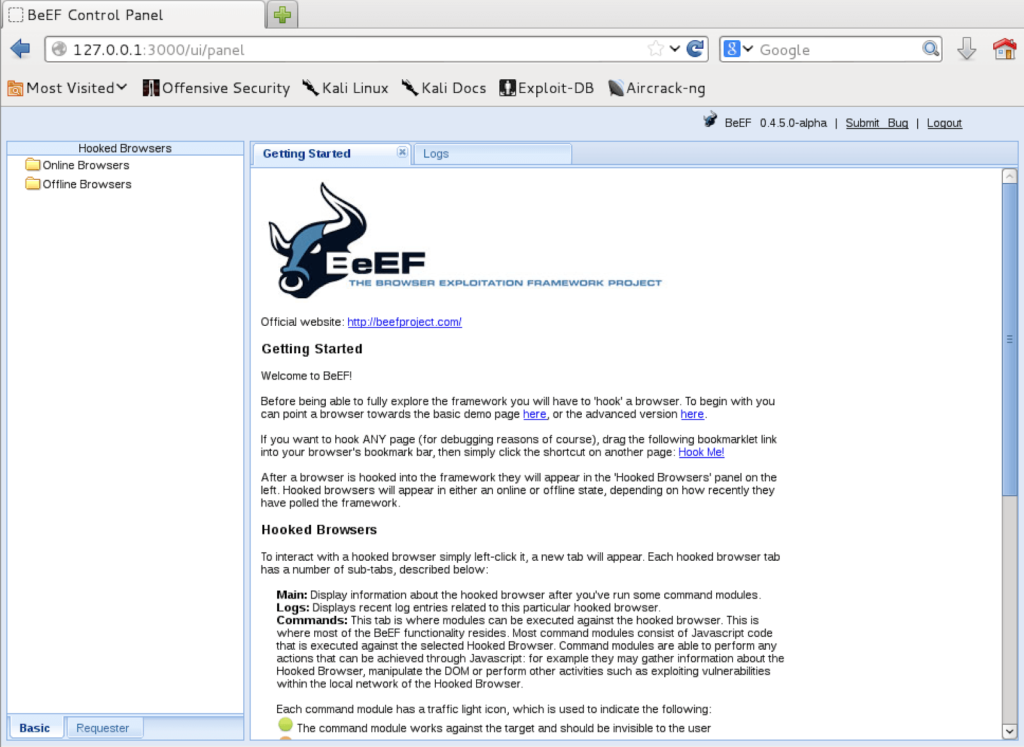

2. BeEF

Платформа эксплуатации уязвимостей браузера сокращенно обозначается как BeEF. Это инструмент для тестирования на проникновение, ориентированный на веб-браузер. Используя векторы атак на стороне клиента, BeEF позволяет профессиональному пентестеру проверять фактическое состояние безопасности целевой среды.

Рисунок 2. Графический интерфейс BeEF

Чтобы установить BeEF на локальный компьютер, вам понадобится операционная система Linux, например Kali Linux, Parrot OS, BlackArch, Backbox или Cyborg OS.

Хотя BeEF предустановлен во многих дистрибутивах операционных системах, предназначенных для пентестов, вполне вероятно, что в вашей его нет. Найдите BeEF в каталоге Kali Linux, чтобы узнать, установлен ли он. Перейдите в Applications> Kali Linux> System Services> beef, чтобы начать.

Требования:

Требования к BeEF перечислены ниже:

- Mac OS X 10.5.0 или новее/современный Linux. Следует отметить, что Windows не поддерживается.

- Требуется Ruby 2.5 или новее.

- Node.js: 10 или новее

- SQLite: 3.x

- Gemfile:

https://github.com/beefproject/beef/blob/master/Gemfile - В OSX требуется Selenium: (см.

https://github.com/shvets/seleniumBrew install selenium-server-standalone).

Ниже приведены некоторые преимущества , которые BeEF предоставляет организациям, использующим его:

- Это бесплатный инструмент для тестирования на проникновение, который вы можете свободно скачать.

- Это позволяет тестерам на проникновение оценивать безопасность браузеров, используя векторы атак на стороне клиента.

- Он подключается к одному или нескольким браузерам и позволяет пользователям запускать предназначенные для них командные модули.

Он прост в использовании, не требует какой-либо технической настройки, не требует какой-либо специальной подготовки или обучения и годится для новичков.

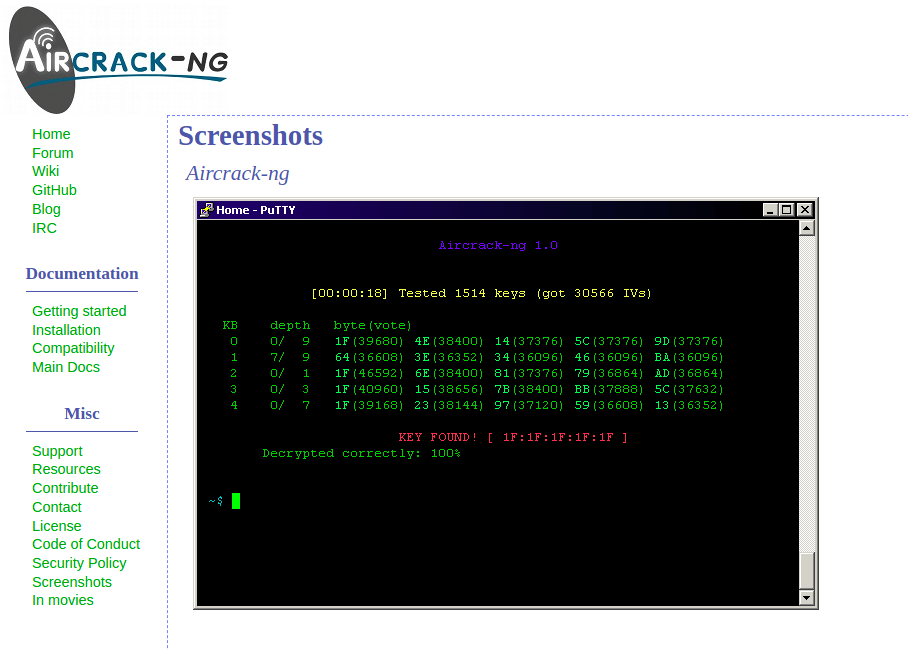

3. Aircrack

Aircrack-ng — это распространенная программа для взлома паролей беспроводной сети, которую можно использовать для взлома паролей 802.11a/b/g WEP и WPA. Собирая пакеты, Aircrack-ng восстанавливает пароли беспроводной сети, используя лучшие методы. Он пытается восстановить пароль после того, как получит достаточное количество пакетов.

Основное внимание уделяется нескольким аспектам безопасности Wi-Fi, в том числе:

- Мониторинг: захват пакетов и экспорт данных в текстовые файлы для анализа с помощью стороннего программного обеспечения.

- Атаки с помощью инъекции пакетов включают, среди прочего, атаки повторного воспроизведения, деаутентификацию и создание поддельных точек доступа.

- Взлом WEP и WPA PSK, проверка возможностей WiFi-устройств и драйверов

Он работает в Linux, но также работает в Windows, macOS, FreeBSD , OpenBSD, NetBSD, Solaris и даже eComStation 2.

В комплект программного обеспечения aircrack-ng входят:

| Имя | Описание |

|---|---|

| aircrack-ng | Использует атаку Флюрера, Мантина и Шамира (FMS), атаку PTW и атаки по словарю для взлома ключей WEP, а также ключей WPA/WPA2-PSK. |

| airdecap-ng | С помощью известного ключа он расшифровывает файлы захвата, зашифрованные WEP или WPA. |

| Airmon-ng | Активирует различные карты в режиме монитора. |

| aireplay-ng | Инжектор пакетов (Linux и Windows с драйверами CommView). |

| Airodump-ng | Анализатор пакетов: регистрирует беспроводный трафик в файлах pcap или IVS и отображает сетевую статистику. |

| AirTun-NG | Создатель интерфейса виртуального туннеля. |

| packageforge-ng | Создает зашифрованные пакеты для внедрения. |

| ivstools | Инструменты для слияния и преобразования. |

| airbase-ng | В отличие от точек доступа, эта стратегия включает в себя тактику атаки на клиентов. |

| airdecloak-ng | Удаляет маскировку WEP из файлов pcap. |

| airolib-ng | Организует и управляет парными главными ключами вычислений с использованием списков ESSID и паролей. |

| airserv-ng | Позволяет другим компьютерам подключаться к беспроводной карте. |

| buddy-ng | Вспомогательный сервер для easside-ng работает на удаленном компьютере. |

| easside-ng | Инструмент для связи с точкой доступа без ключа WEP. |

| tkiptun-ng | Инструмент атаки WPA/TKIP. |

| wesside-ng | Автоматическое восстановление ключа WEP. |

Таблица 1. Программный пакет aircrack-ng

Рисунок 3. Скриншот Aircrack-NG

Можно установить с URL-адреса: http://www.aircrack-ng.org/install.html

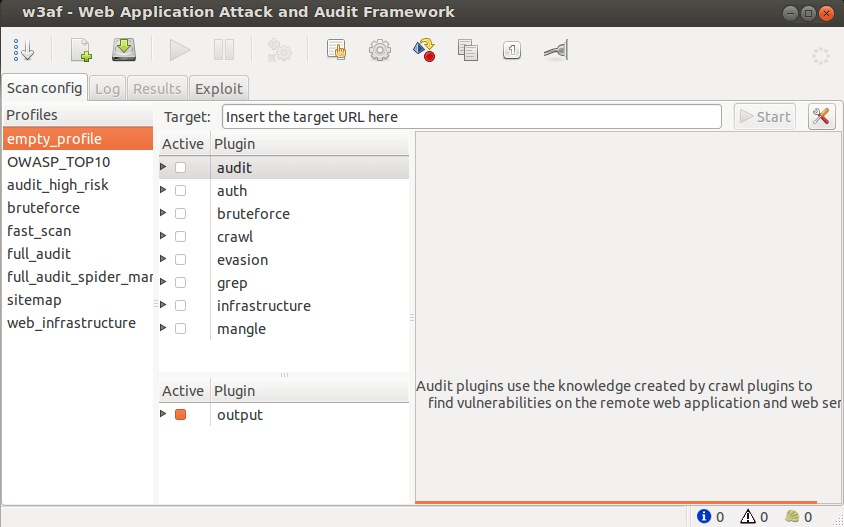

4. w3af

w3af — это полноценная среда аудита и эксплуатации уязвимостей веб-приложений. Эта среда позволяет проводить онлайн-оценки уязвимостей и тестирование на проникновение.

Прежде чем приступить к установке, убедитесь, что у вас установлены необходимые приложения:

- Установить

git.sudo apt-get install git - Возможно, вам потребуется установить Python 2.7, который обычно устанавливается по умолчанию на большинстве компьютеров.

sudo apt-get install python-pip version 1.1

Вы можете установить W3af с помощью нескольких строк кода:

git clone https://github.com/andresriancho/w3af.git

cd w3af/

./w3af_console

. /tmp/w3af_dependency_install.shПосле выполнения этой команды вы получите список невыполненных требований и инструкции, необходимые для их установки.

w3af — это довольно эффективный инструмент аудита и эксплуатации уязвимостей веб-приложений с открытым исходным кодом. Платформа была протестирована на нескольких дистрибутивах Linux, Mac OSX, FreeBSD и OpenBSD и должна работать на любой платформе, поддерживаемой Python.

Вы также можете использовать программное обеспечение из графического интерфейса.

Рисунок 4. Графический интерфейс w3af

W3af как фреймворк предлагает следующие функции разработчикам, которые хотят расширить его с помощью плагинов:

- Демоны: для поиска и использования уязвимостей платформа предлагает веб-серверы и прокси-серверы, которые легко интегрировать в ваши приложения.

- w3af обернул urllib2 потокобезопасным способом и добавил множество расширений (Keep-Alive, Gzip, Logging и т. д.), которые позволяют выполнять специально созданные HTTP-запросы на высокой скорости.

- Ведение журнала — один из наиболее важных компонентов любой платформы, и в пользовательских приложениях можно использовать множество различных методов ведения журнала. Вывод может быть направлен на Консоль, в текстовые CSV, HTML и XML-файлы, отправленные по электронной почте.

- С помощью w3af ваши данные могут быть внедрены практически в каждый раздел HTTP-запроса.

5. SQLmap

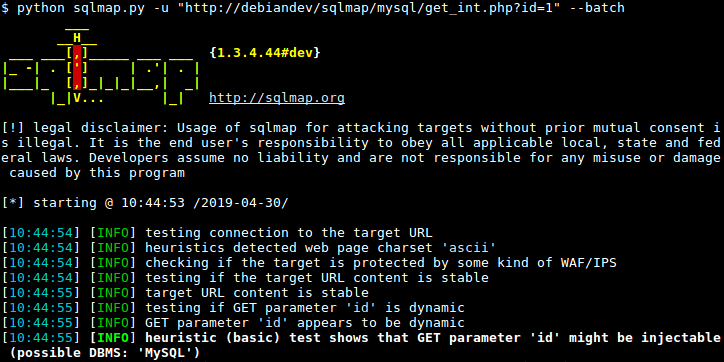

SQLmap — это инструмент тестирования на проникновение с открытым исходным кодом на основе Python, предназначенный для обнаружения и использования SQL-инъекций. Он поддерживает MySQL, PostgreSQL, Oracle, сервер Microsoft SQL и другие современные базы данных.

Рисунок 5. SQLmap

Вы можете загрузить последнюю версию zip-архива или архива.

Лучший способ получить sqlmap — клонировать репозиторий Git:

git clone --depth 1 https://github.com/sqlmapproject/sqlmap.git sqlmap-devНекоторые из выдающихся особенностей SQLmap:

- Полная поддержка логических слепых запросов, слепых запросов на основе времени, запросов на основе ошибок, запросов UNION, составных запросов и внеполосных методов внедрения SQL.

- Можно подключиться к базе данных напрямую, без использования SQL-инъекции, предоставив учетные данные СУБД, IP-адрес, порт и имя базы данных.

- Пользователи, хэши паролей, привилегии, роли, базы данных, таблицы и столбцы могут быть перечислены.

- Форматы хэшей паролей распознаются автоматически, и для их взлома может быть использована атака по словарю.

Преимущества SQLmap заключаются в следующем:

- Он может идентифицировать и использовать базу данных уязвимостей SQL-инъекций и автоматически получать доступ к серверу. Он имеет очень мощный механизм обнаружения, обращается к базовой файловой системе для получения соединения с базой данных “отпечатков пальцев” и выполняет инструкции, которые удаляют соединение с базой данных “отпечатков пальцев”.

- По сравнению с другими инструментами для SQL-инъекций, он прост в использовании и чрезвычайно быстр.

- Он даже имеет возможность использовать сценарии взлома для обхода брандмауэров (WAF).

- Бесплатный и открытый исходный код.

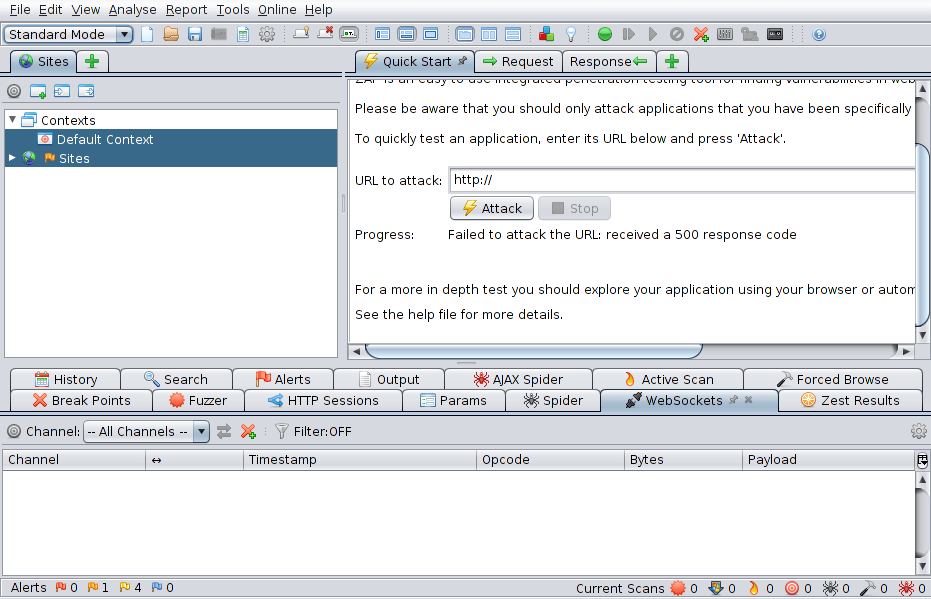

6. OWASP Zed Attack Proxy

OWASP Zed Attack Proxy (ZAP) — это бесплатный инструмент тестирования на проникновение с открытым исходным кодом, который поддерживается OWASP (Open Web Application Security Project). ZAP — это мощная и гибкая среда тестирования веб-приложений.

ZAP называют «man-in-the-middle proxy». Он работает между браузером пентестера и веб-приложением, перехватывая и проверяя сообщения, передаваемые между ними, изменяя содержимое по мере необходимости, а затем пересылая эти пакеты адресату. Он может работать как отдельная программа или как процесс-демон.

Установщики ZAP доступны для Windows, Linux и Mac OS/X. Также доступны образы Docker.

Рисунок 6. Графический интерфейс ZAP

Вы можете скачать соответствующий установщик с официальной страницы загрузки.

Он предназначен для использования всеми, кто имеет широкий опыт в области безопасности, и подходит для разработчиков и функциональных тестировщиков, плохо знакомых с тестированием на проникновение.

Особенности Zed Attack Proxy следующие:

- Основная функция прокси-сервера ZAP — перехватывающий прокси, который позволяет ему анализировать, изменять и вводить трафик в содержимое сообщений, проходящих между браузером тестировщиков и сервером веб-приложений.

- Основной функцией является автоматический сканер, который позволяет тестировщику безопасности вводить URL-адрес тестируемого онлайн-приложения.

- ZAP Proxy позволяет тестировщикам безопасности выполнять взлом паролей веб-приложения методом перебора.

- Функциональность OWASP ZAP Fuzzing позволит вводить неожиданные или неправильные входные данные, чтобы определить, повреждено ли приложение в результате OWASP ZAP.

- Сканирование портов уведомляет нас обо всех открытых и используемых портах.

- WebSockets установит настоящий асинхронный канал связи между клиентом и сервером, сохраняя канал открытым и передавая данные двумя способами (полнодуплексный).

- Advanced SQL Injection позволит тестировщикам безопасности выполнять тестирование SQL-инъекций, чтобы определить, безопасна ли база данных веб-приложения для SQL-инъекций.

- Одним из лучших аспектов OWASP ZAP является управление оповещениями, которое отправляет оповещение, когда ZAP обнаруживает уязвимости.

- ZAP позволяет профессионалам DevOps взаимодействовать с множеством различных технологий, включая инструменты ALM (Jira, TFS), инструменты тестирования, инструменты управления кодом, внешние системы оповещения и другие.

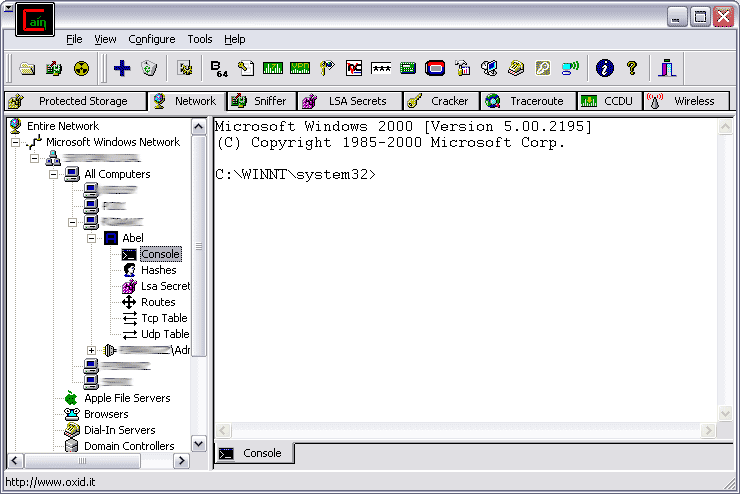

7. Cain and Abel

Cain and Abel — это инструмент для взлома паролей Microsoft Windows, который собирает данные из различных источников и используется во всем мире. Используя различные методы, эта программа может восстановить большое количество паролей.

Рисунок 7. Графический интерфейс Каина и Авеля

Сетевые администраторы, преподаватели, профессиональные пентестеры, консультанты по безопасности, поставщики программного обеспечения безопасности — все получат выгоду от Cain & Abel.

Если вы забыли важный пароль и у вас нет доступа к утилите для сброса пароля, Каин и Авель могут помочь вам его восстановить.

Списки словарей используются в качестве основы для восстановления пароля в «Каине и Авеле». Пакет пытается определить правильный пароль, используя атаки методом перебора, которые пробуют уникальные пароли на высокой скорости и декодируют данные, хранящиеся на жестком диске. Атаки криптоанализа используют радужные таблицы, которые можно создать с помощью программы winrtgen.exe, входящей в состав инструмента «Каин и Авель».

Некоторые особенности:

- WEP-расшифровка

- Увеличение скорости захвата пакетов за счет внедрения беспроводных пакетов

- Возможность записи VoIP-звонков

- Расшифровка запутанных паролей

- Создание хешей

- Трассировка

- Открытие ящиков с паролями

- Получение кэшированных паролей

- Сброс паролей защищенного хранилища

- Подмена ARP (это процесс подмены IP-адреса с целью преобразования его в MAC-адрес.)

- Сниффер сетевых паролей

- Возможность взлома многих алгоритмов (хеши MD4, хеши MD5, хеши SHA-1, хеши SHA-2).

Причины использовать Cain&Abel перечислены ниже:

- Это совершенно бесплатно, без каких-либо скрытых комиссий.

- Он включает в себя ряд методов взлома паролей.

- Простые пароли можно восстановить быстро и легко.

- Каин и Авель можно использовать для проверки надежности вашей политики паролей и обеспечения дополнительной безопасности паролей.

- Он совместим со всеми версиями ОС Windows.

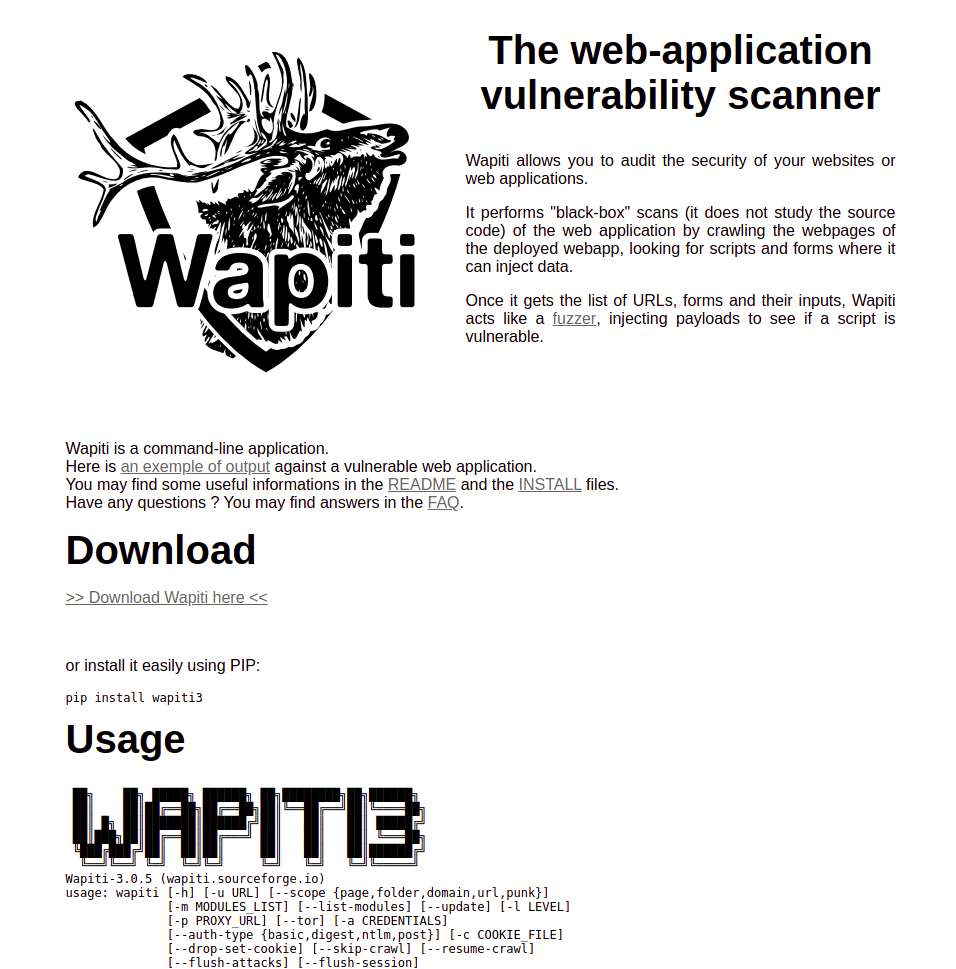

8. Wapiti

Wapiti дает вам возможность проверять безопасность ваших веб-сайтов и веб-приложений.

Он сканирует веб-страницы развернутого веб-приложения в поисках сценариев и форм, в которые можно вводить данные, и запускает сканирование по методу «черного ящика» (он не просматривает исходный код) веб-приложения.

Рисунок 8. Веб-страница WAPITI.

Скачать его можно с сайта проекта: https://wapiti.sourceforge.io/

Wapiti работает как фаззер, внедряя нагрузочные данные, чтобы проверить, уязвим ли скрипт, когда у него есть список URL-адресов, форм и их входных данных.

Wapiti способен обнаруживать широкий спектр уязвимостей, в том числе трудности с обработкой файлов, инъекции баз данных, межсайтовый скриптинг, инъекции LDAP и инъекции CRLF. Wapiti прост в использовании, имеет открытый исходный код и не требует от специальных знаний в области безопасности. Однако он не в состоянии обнаружить все слабые места.

Характеристики Wapiti перечислены ниже:

- Формирует отчеты об уязвимостях в различных формах (HTML, XML, JSON, TXT, CSV).

- Может приостанавливать и возобновлять сканирование или атаку (механизм сеанса с использованием баз данных sqlite3).

- В терминале можно отображать цвета для выделения уязвимостей.

- Разная степень детализации.

- Быстрый и простой способ активации и деактивации модулей атаки.

- Добавить нагрузочные данные может быть так же просто, как вставить строку в текстовый файл.

- Количество одновременных HTTP-запросов, которые могут быть выполнены, настраивается.

9. Netsparker

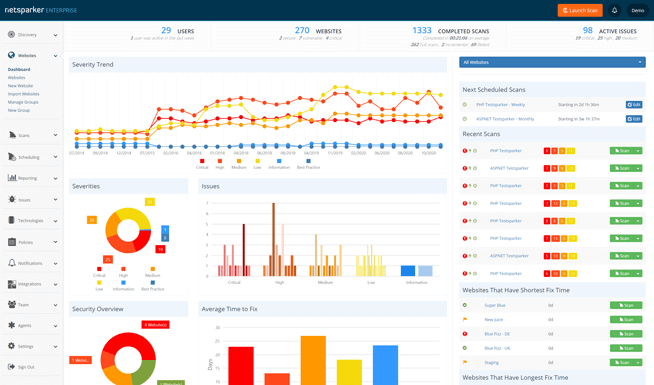

Netsparker — это автоматизированный онлайн-сканер безопасности приложений, который позволяет сканировать веб-сайты, веб-приложения и веб-сервисы на наличие проблем безопасности, оставаясь при этом полностью настраиваемым. Netsparker может сканировать любое веб-приложение, независимо от платформы или языка программирования, использованного для его создания. Netsparker имеет две редакции. Netsparker Enterprise — это многопользовательское масштабируемое решение для обеспечения безопасности веб-приложений, а Netsparker Standard — это локальный сканер веб-уязвимостей для настольных компьютеров.

Рисунок 9. Графический интерфейс Netsparker

10. Metasploit

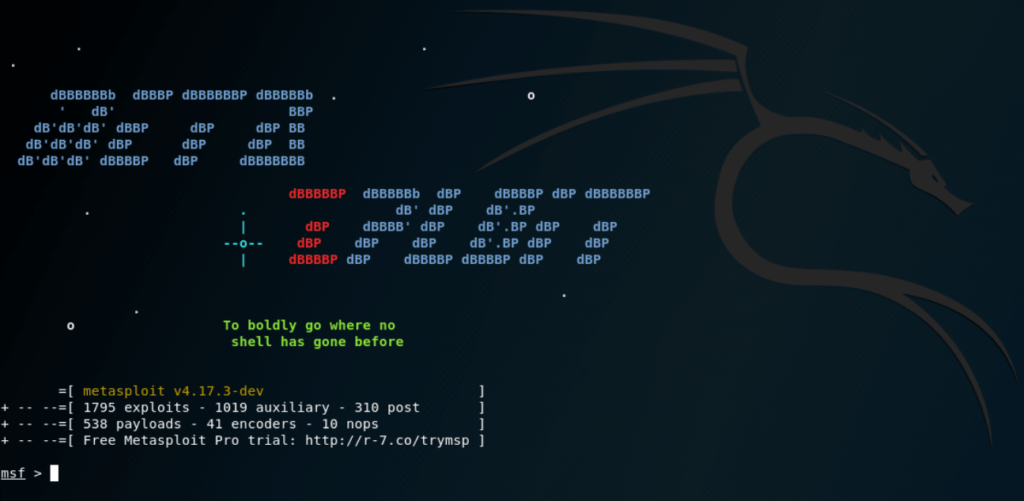

Платформа Metasploit — это сложный инструмент, который этические хакеры могут использовать для исследования системных уязвимостей в сетях и серверах. Его можно легко модифицировать и использовать с большинством операционных систем, поскольку это платформа с открытым исходным кодом. Это одна из лучших программ для тестирования на проникновение.

Рисунок 10. Платформа Metasploit

Metasploit — популярный инструмент для тестирования на проникновение, предустановленный в Kali Linux. Metasploit — программа для взлома.

Команда пентестеров может использовать Metasploit для вставки в сеть готового или специального кода для поиска дефектов. Как только проблемы будут обнаружены и задокументированы, эта информация может быть использована для устранения системных уязвимостей.

Metasploit доступен для бесплатной загрузки с веб-сайта Rapid7 через установщики с открытым исходным кодом. Каждый шаг вашего теста на проникновение может быть автоматизирован.

Из-за конкретных преимуществ, приведенных ниже, Metasploit является лучшей альтернативой традиционным ручным процедурам.

- Одна из наиболее веских причин выбрать Metasploit заключается в том, что он имеет открытый исходный код и активно поддерживается.

- Metasploit прост в использовании. Он значительно упрощает выполнение широкого теста на проникновение в сеть.

- Используя команду set payload в Metasploit, вы можете быстро изменять нагрузочные данные.

- Metasploit заботится о гораздо более организованном выходе из систем, в которые он проник. С другой стороны, специально закодированный эксплойт может привести к сбою системы при выходе из нее.

- Metasploit включает в себя удобный графический интерфейс пользователя (GUI), а также интерфейсы сторонних производителей, таких как Armitage. Эти интерфейсы, как правило, упрощают пентесты.

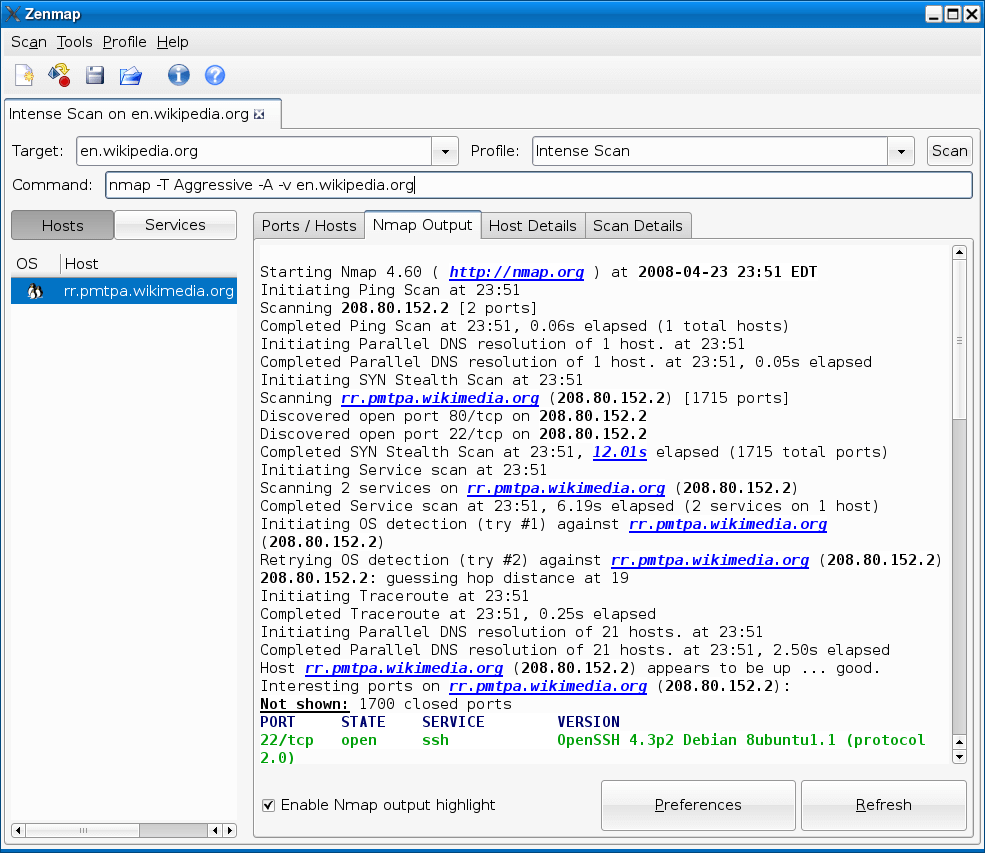

11. Nmap

Nmap — это бесплатный сетевой сканер с открытым исходным кодом, который отправляет пакеты и анализирует ответы для обнаружения хостов и служб в компьютерной сети.

Проведение эффективного сетевого сканирования и перечисления сети предприятия имеет решающее значение для получения обзора состояния безопасности организации.

Рисунок 11. Графический интерфейс Nmap Zenmap

Nmap имеет ряд функций для исследования компьютерных сетей, таких как обнаружение хостов, служб и операционных систем. Nmap — это инструмент, который предоставляет вам обширную информацию в режиме реального времени о вашей сети и устройствах, которые к ней подключены.

Особенности NMAP заключаются в следующем:

- Обнаружение присутствия хостов в сети.

- Перечисление открытых портов на целевых хостах.

- Запрос сетевых служб на удаленных устройствах для получения имени и номера версии программы.

- На основе анализа сетевой активности определяют операционную систему и аппаратные характеристики сетевых устройств.

- Nmap может предлагать дополнительную информацию о целях, такую как обратные DNS-имена, типы устройств и MAC-адреса, посредством взаимодействия с целевой системой с помощью сценариев.

12. SimplyEmail

SimplyEmail — это приложение, которое позволяет получать адреса электронной почты с различных веб-сайтов. Оно похоже на theharvester тем, что представляет собой полезный инструмент для сбора адресов электронной почты и других данных, которые могут стать объектом утечки.

SimplyEmail не только собирает адреса электронной почты и другие данные, но также сканирует домены на наличие контента, включая текст, документы Word и электронные таблицы Excel.

Ниже приведены несколько преимуществ SimplyEmail:

- Разрабатывать модули очень просто (все, что вам нужно, это один необходимый параметр Класса, чтобы начать работу).

- Для получения самых грубых результатов используйте встроенные парсеры.

- Модули имеют собственную очередь многопроцессорной обработки, а также очередь результатов для упрощения обработки данных электронной почты.

- Модули Harvester легко интегрируются.

- Также есть возможность быстрого изменения существенных настроек без необходимости вникать в код.

Поддерживаемые платформы / протестированные с CI компанией SimplyEmail:

- Docker

- Kali Rolling

- Debian 9.x

- Ubuntu 16.04 LTS

- macOS

SimplyEmail можно установить, используя следующие процедуры:

- Перейдите на сайт GitHub

https://github.com/killswitch-GUI/SimplyEmail. - Установите SimplyEmail в одну строку:

curl -s https://raw.githubusercontent.com/killswitch-GUI/SimplyEmail/master/setup/oneline-setup.sh | bash

Чтобы запустить SimplyEmail, введите следующие команды:

cd SimplyEmail

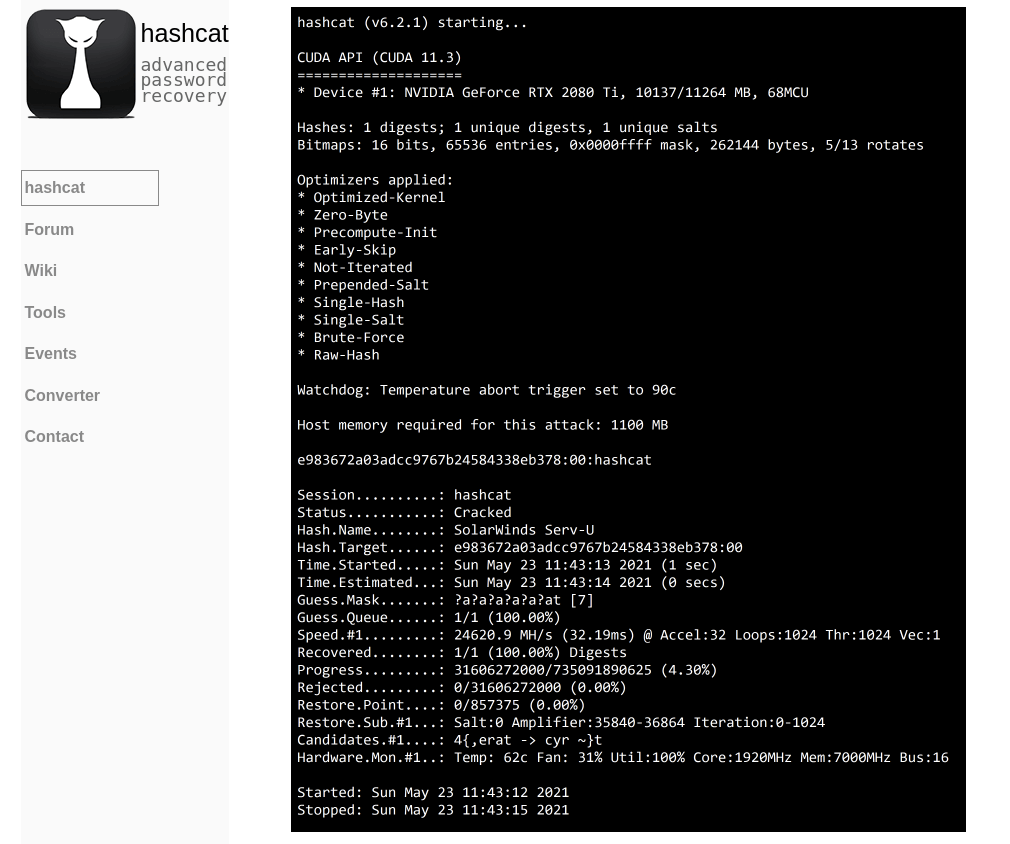

./SimplyEmail.py13. Hashcat

Hashcat — популярный взломщик паролей, способный взломать даже самые сложные пароли. Это достигается за счет возможности взлома определенного пароля различными способами, а также за счет универсальности и скорости.

Hashcat выпускается как программное обеспечение с открытым исходным кодом под лицензией MIT. Скачать его можно с официального сайта. Hashcat предустановлен в Kali Linux.

Рисунок 13. Хэшкат

Hashcat имеет следующие характеристики:

- Это многопоточная программа.

- Он основан на системе с несколькими хэшами и несколькими ОС (родные двоичные файлы Linux, Windows и OSX).

- Он основан на нескольких алгоритмах (MD4, MD5, SHA1, DCC, NTLM, MySQL и т. д.).

- Специализированные правила можно использовать для расширения любого режима атаки.

- Сеансы могут быть автоматически возобновлены или ограничены. При инициализации они распознают восстановленные хеши из выходного файла.

- Количество потоков может быть установлено и запущено в соответствии с их приоритетом.

- Более 90 алгоритмов можно использовать для повышения производительности и эффективности.

Hashcat поддерживает следующие режимы атаки:

- Атака грубой силой

- Комбинаторная атака

- Атака по словарю

- Гибридная атака

- Атака по маске

- Атака на основе правил

- Атака Toggle-Case (поддерживается только при использовании файлов правил)

- Атака ассоциации

14. Hydra

Hydra — это мощный инструмент, предустановленный в Kali Linux и используемый для проведения атак методом грубой силы.

Например, вместо того, чтобы пытаться подобрать пароли вручную в определенной службе, такой как SSH, форма веб-приложения, FTP или SNMP, можно использовать инструмент Hydra, используя готовый список паролей, что сокращает время для подбора правильного пароля.

Самую последнюю выпускную/производственную версию Hydra всегда можно найти на веб-сайте проекта по адресу https://github.com/vanhauser-thc/thc-hydra/releases.

15. Burp Suite

Burp Suite — это набор инструментов с графическим интерфейсом, которые работают вместе, позволяя вам тестировать каждый компонент и аспект современных веб-приложений. Многие специалисты по безопасности используют пакет Burp для тестирования на проникновение и выполнения различных задач безопасности на уровне веб-приложений.

Burp можно загрузить с веб-сайта PortSwigger https://portswigger.net/burp для всех основных операционных систем. Для платформ Windows доступны как 64-битные, так и 32-битные установщики. Если вы хотите запустить Burp как мобильное приложение, также доступен отдельный файл Java JAR.

Рисунок 14. Загрузка Burp Suite

Burp был создан PortSwigger Ltd. и доступен в трех редакциях. Вы можете найти все версии на веб-сайте продукта, указанном выше.

Burp Suite Community Edition предоставляет все необходимое для тестирования веб-безопасности. Многие пентестеры используют Burp Suite Professional для более быстрого выявления большего количества уязвимостей. Burp Suite Enterprise Edition позволяет вам выполнять автоматическое сканирование веб-уязвимостей для всего вашего бизнеса. Благодаря запланированному сканированию, интерфейсам CI/CD, а также простым инструкциям по устранению неисправностей и отчетности вы можете устранить узкие места и сэкономить время для команд AppSec.

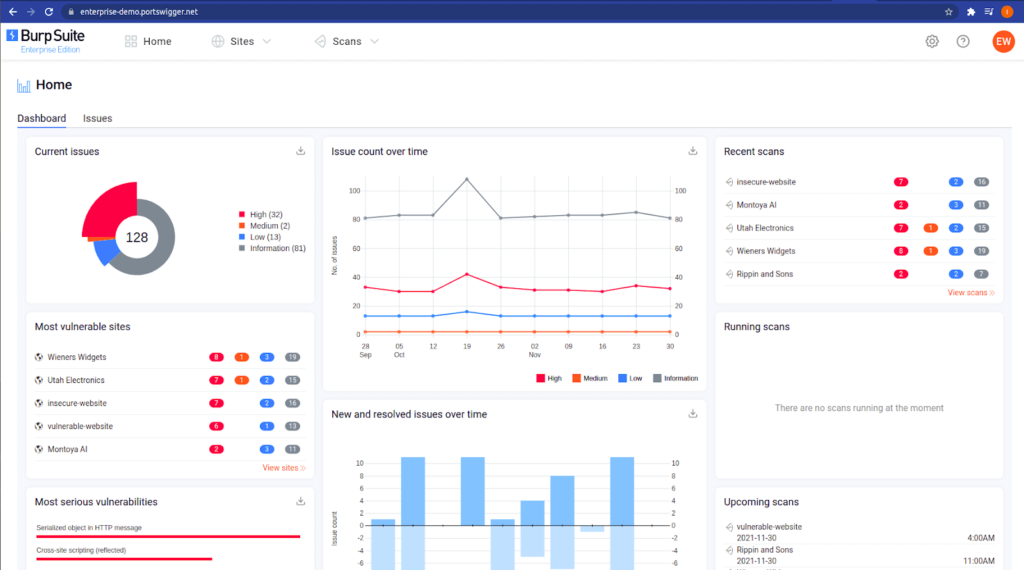

Вы можете испытать Burp Suite Enterprise перед его установкой, используя демонстрационную страницу, приведенную ниже.

Рисунок 15. Панель управления Burp Suite

Основные особенности Burp Suite:

- Использование функции целевой карты сайта

- Burp Spider сканирует веб-приложение

- Burp Scanner используется для автоматического сканирования.

- Использование Burp Intruder для автоматизации индивидуальных атак

- Burp Repeater используется для управления и повторения HTTP-запросов.

- Burp Sequencer используется для анализа непредсказуемости данных приложения.

- Burp Decoder используется для декодирования и кодирования данных.

- Сравнения карт сайтов

16. Nikto

Nikto — это сканер уязвимостей с открытым исходным кодом на основе Perl, который был впервые выпущен в конце 2001 года. Он обеспечивает дополнительное сканирование уязвимостей для веб-серверов. Он сканирует веб-серверы на наличие 6400 потенциально вредоносных файлов и скриптов, 1200 устаревших версий серверов и примерно 300 проблем, связанных с конкретной версией.

Сканер уязвимостей выявляет различные уязвимости, которые могут представлять угрозу безопасности веб-сервера. Nikto способен выявить следующие проблемы:

- Тип и версия веб-сервера фиксируются.

- Если старая версия серверного ПО содержит известные уязвимости.

- Выявление проблем с конфигурацией веб-сервера (список каталогов, файлы резервных копий, старые файлы конфигурации и т. д.)

- Какие веб-приложения работают на веб-сервере.

- Проверка приложений на наличие известных уязвимостей.

17. FuzzDB

FuzzDB — это бесплатная база данных с открытым исходным кодом, которая содержит шаблоны атак, предсказуемые имена ресурсов, шаблоны регулярных выражений для выявления интересных ответов сервера и материалы документации. FuzzDB был разработан для повышения шансов обнаружения уязвимостей безопасности приложений посредством динамического тестирования безопасности приложений. Он похож на популярные инструменты тестирования на проникновение, такие как OWASP Zap и Burp Suite, которые используются для тестирования веб-приложений.

FuzzDB доступен на Github по адресуhttps://github.com/fuzzdb-project/fuzzdb

Основные возможности FuzzDB заключаются в следующем:

- Предсказуемые местоположения ресурсов. Например, файлы журналов и административные каталоги часто хранятся в небольшом количестве предсказуемых мест. FuzzDB имеет их обширную базу данных, организованную по платформам операционной системы, веб-серверам и приложениям.

- Шаблоны атак. FuzzDB предоставляет полную коллекцию полезных данных для атак, которые, как известно, создают проблемы, включая внедрение команд ОС, списки каталогов, обход каталогов, раскрытие источника, обход загрузки файлов, обход аутентификации и многое другое.

- Анализ ответов. FuzzDB — это набор словарей шаблонов регулярных выражений, которые включают в себя необычные сообщения об ошибках, помогающие выявить проблемы безопасности программного обеспечения, списки общих имен файлов cookie идентификатора сеанса, регулярные выражения для различных личных данных и многое другое.

Также включены веб-оболочки, типичные списки паролей и имен пользователей, а также несколько удобных списков слов.

FuzzDB распространяется под лицензиями New BSD и Creative Commons Attribution.

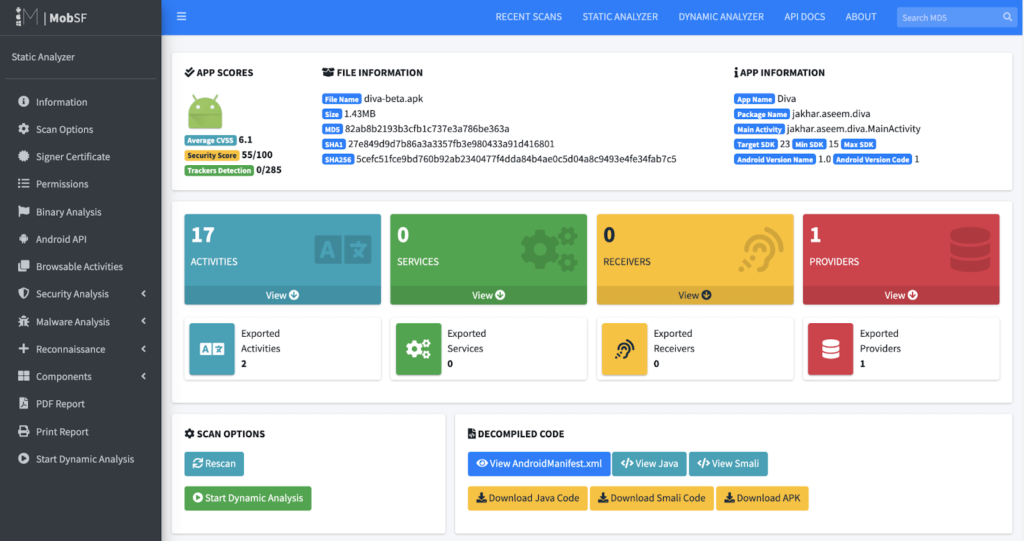

18. MobSF

Платформа мобильной безопасности (MobSF) — это платформа для пентестов мобильных приложений (Android/iOS/Windows), которая автоматизирована, имеет открытый исходный код и способна выполнять статический, динамический анализ и анализ вредоносного ПО. Он поддерживает как двоичные файлы (APK, IPA и APPX), так и сжатый исходный код для эффективного и быстрого анализа безопасности мобильных приложений Android, iOS и Windows.

Вы можете установить его в операционные системы Linux, Mac, Windows на базе Ubuntu/Debian. Для каждой ОС существуют некоторые требования, их список можно найти здесь: https://mobsf.github.io/docs/#/requirements

Ниже приведены несколько кодов строк, необходимых для его установки.

Установка MobSF для Linux/Mac:

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF.git

cd Mobile-Security-Framework-MobSF

./setup.shУстановка MobSF для Windows:

git clone https://github.com/MobSF/Mobile-Security-Framework-MobSF.git

cd Mobile-Security-Framework-MobSF

setup.batВы можете запустить его в Windows следующим образом:

run.bat 127.0.0.1:8000Он поставляется с графическим пользовательским интерфейсом в виде веб-сервиса. Веб-сервис включает в себя панель мониторинга, отображающую результаты анализа, а также собственный сайт документации, встроенный эмулятор и API, позволяющий пользователям автоматизировать расследование.

Рисунок 16. Панель управления MobSF

Разработчики могут выявлять уязвимости на ранних этапах процесса разработки с помощью этого инструмента SAST с открытым исходным кодом. Еще одним уникальным элементом MobSF является то, что он размещается в локальных средах, что предотвращает взаимодействие конфиденциальных данных с облачной средой. Среды тестирования мобильных приложений на всех трех основных платформах: Android, iOS и Windows можно быстро настроить с помощью MobSF.

19. Linux-Exploit-Suggester

Во время тестов на проникновение в систему Linux на компьютере, к которому можно получить доступ со стандартными правами, права администратора пытаются получить путем повышения прав. Одним из методов повышения прав является эксплуатация уязвимости операционной системы. PenturaLabs создала инструмент аудита повышения привилегий Linux как простой скрипт, помогающий пентестерам в поиске уязвимостей Linux.

Он доступен для скачивания по адресу https://github.com/mzet-/linux-exploit-suggester.

Linux-Exploit-Suggester предназначен для помощи в обнаружении недостатков безопасности в ядре Linux/компьютере под управлением Linux. Он включает в себя следующие функции:

- Исследование уязвимости ядра в контексте публично известных эксплойтов. Инструмент оценивает подверженность ядра всем общеизвестным эксплойтам ядра Linux. Воздействие рассчитывается для каждого эксплойта.

- Проверка состояния мер безопасности для усиления безопасности ядра. Большинство параметров безопасности, доступных в ядре Linux, могут быть проверены LES.

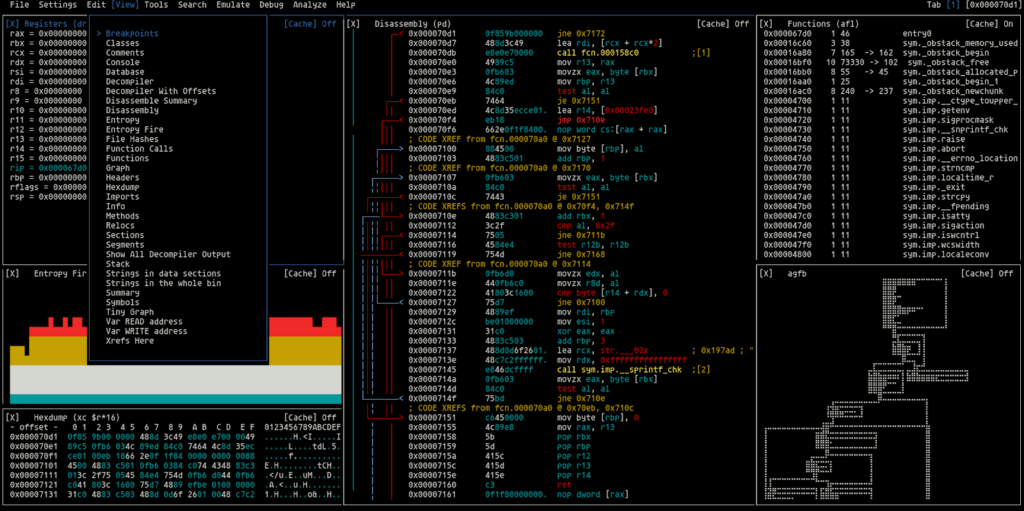

20. Radare2

Radare2 — свободный кроссплатформенный фреймворк для реверс-инжиниринга, написанный на Си, который включает дизассемблер, шестнадцатеричный редактор, анализатор кода и т. д. Используется при реверсе, отладке вредоносного ПО и прошивок.

Творческий процесс изучения программного обеспечения и его анализа без доступа к исходному коду известен как реверс-инжиниринг. Это процесс деконструкции программного обеспечения таким образом, чтобы раскрыть его основные детали, такие как структура, функции и операции.

Проект радара начинался как простой шестнадцатеричный редактор с командной строкой, ориентированный на расследование инцидентов, но по мере того, как со временем добавлялось больше функций, он превратился в низкоуровневый инструмент командной строки с поддержкой сценариев, который может редактировать с локальных жестких дисков, памяти ядра, программ, и удаленные серверы GDB, а также анализировать, эмулировать, отлаживать, изменять и дизассемблировать любые двоичные файлы.

Рисунок 17. Радар2

Radare — это платформа с открытым исходным кодом для дизассемблирования, отладки, анализа, сравнения данных и манипулирования двоичными файлами. Эта платформа совместима с Windows, Linux и множеством других операционных систем и архитектур.

Платформа обратного проектирования Radare 2 с открытым исходным кодом является бесплатной альтернативой IDA Pro.

Все ли инструменты тестирования на проникновение имеют открытый исходный код?

Программное обеспечение с открытым исходным кодом занимает значительную долю рынка технологий кибербезопасности. Существует множество бесплатных инструментов тестирования на проникновение с открытым исходным кодом, которые соответствуют критериям программного обеспечения безопасности корпоративного уровня.

К сожалению, многие бесплатные инструменты безопасности с открытым исходным кодом не обладают всеми функциями своих премиальных аналогов. Многие новички в области кибербезопасности начинают с бесплатных версий, чтобы изучить и попрактиковаться, прежде чем инвестировать в полные версии.

Многие инструменты работают должным образом, и разработчик программного обеспечения может настроить программный код в соответствии со своими индивидуальными потребностями.

Малые и средние предприятия часто используют комбинацию бесплатных и коммерческих решений с открытым исходным кодом для усиления своей кибербезопасности и настройки решения для защиты своих цифровых активов и сетей в соответствии с конкретными бизнес-требованиями.

Каковы типы инструментов тестирования на проникновение?

Тестирование на проникновение превратилось в важный компонент процесса проверки безопасности. Хотя выбор из такого большого количества инструментов для тестирования на проникновение — это превосходно, из-за такого большого количества инструментов, выполняющих схожие задачи, может быть сложно понять, какие из них обеспечивают наилучшую эффективность.

Мы рассмотрели некоторые из лучших инструментов тестирования на проникновение, доступных сегодня, и можем классифицировать их по категориям, подобным перечисленным ниже:

- Сканеры уязвимостей. Сканеры уязвимостей — это полезные инструменты для обнаружения и сообщения об известных уязвимостях в ИТ-среде компании. Эти инструменты автоматизированы и могут сканировать онлайн-приложения на наличие уязвимостей безопасности, таких как межсайтовый скриптинг, внедрение SQL, внедрение команд, обход пути и небезопасная конфигурация сервера, обычно извне.

- Сетевые снифферы. Сетевые снифферы делают снимки перемещения данных по сети без их перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, тогда как более продвинутые инструменты могут работать с множеством дополнительных сетевых протоколов и на более низких уровнях, таких как кадры Ethernet.

- Веб-прокси. Веб-прокси — это инструмент, который упрощает подключение к прокси-серверу. Некоторые веб-сайты предоставляют бесплатную услугу веб-прокси, которая позволяет вам подключаться к их прокси-серверу и просматривать страницы анонимно. Расширение браузера веб-прокси похоже на веб-прокси, за исключением того, что оно хранится в вашем браузере и доступно в любое время, когда оно вам понадобится.

- Password Cracker: Программа для взлома паролей может помочь вам восстановить пароль, который вы забыли или который был скомпрометирован. Для восстановления паролей программы используют различные методы.

- Сканеры портов. Когда дело доходит до начала расследования безопасности в удаленной или локальной сети, сканеры портов являются одними из наиболее полезных инструментов.

Источник: https://www.zenarmor.com/docs/network-security-tutorials/best-security-penetration-testing-tools

Пожалуй, самая читаемая статья на этом сайте. А самая популярная рубрика – Хакерские сайты.

Весьма познавательно.