Постоянные угрозы, такие как компрометация деловой электронной переписки, требуют развития средств защиты личных данных. Переход от использования приложений для аутентификации и ограничения IP-адресов к комплексной системе нулевого доверия, включающей ключи безопасности (passkeys) или пароли FIDO2, открывает путь к более безопасному и удобному для пользователя процессу аутентификации. Используя эти технологии, организации могут укрепить свою защиту от сложных киберугроз.

Мы все слышали, что личность — это новая граница безопасности. Это изменение стало реальностью, когда программное обеспечение как услуга (SaaS) стало мейнстримом. Что означает фраза «идентичность — новая граница безопасности»? Чем больше мы аутентифицируемся в облачных приложениях, тем меньше мы зависим от брандмауэров для защиты нашей личности.

12 февраля 2024 года вице-президент Microsoft Алекс Вайнерт объявил , что только 38% всех проверок подлинности Microsoft 365 защищены многофакторной аутентификацией (MFA), в то время как самой распространенной угрозой безопасности является компрометация деловой электронной переписки. Хакеры выяснили, что фишинговое электронное письмо, ведущее к банковскому переводу, представляет собой минимальные усилия с самой высокой наградой. Федеральное бюро расследований США (ФБР) заявило, что компрометация деловой переписки представляет собой серьезную угрозу для мировой экономики, потери которой оцениваются в 50 миллиардов долларов в период с 2013 по 2022 год. В 2022 году от этого было в 80 раз больше убытков, чем от программ-вымогателей (2,7 миллиарда долларов против 34 миллионов долларов).

За это же время внедрение MFA существенно возросло. Так почему же MFA не замедлила атаки на деловую переписку? За прошедшие годы я помог десяткам жертв компрометации деловой переписки и обнаружил, что большинство атак можно было предотвратить. Рассмотрим как сегодня хакеры обходят MFA и почему ключи доступа FIDO Alliance могут помочь.

Оглавление

Уязвимости приложений аутентификации

Приложения аутентификации, разработанные для обеспечения второго уровня безопасности помимо традиционных паролей, получили высокую оценку за свою простоту и дополнительную безопасность. Однако они не лишены недостатков. Одной из существенных проблем является усталость от MFA — явление, когда пользователи, перегруженные частыми запросами аутентификации или просто после атаки с распылением одного пароля, непреднамеренно предоставляют доступ злоумышленникам. Кроме того, методы атакующего посередине (attacker-in-the-middle, AiTM), такие как Evilginx2, перехватывают коммуникации между пользователем и службой, обходя новые возможности сопоставления кода, предоставляемые современными приложениями аутентификации. Эти уязвимости подчеркивают необходимость объяснения значения некоторых терминов и обсуждения того, почему такие атаки сложно предотвратить.

Неэффективность IP-ограничений

На первый взгляд, практика ограничения доступа к службам на основе IP-адреса пользователя, предлагает простое решение для обеспечения безопасности. Тем не менее, этот метод становится все более непрактичным и устаревшим в современном мире SaaS и несовместим с принципами нулевого доверия, такими как “предположение о нарушении”.

Нулевое доверие — это стратегия и подход к разработке и реализации следующего набора принципов безопасности:

- Явная проверка: всегда выполняйте аутентификацию и авторизацию на основе всех доступных источников данных.

- Используйте доступ с наименьшими привилегиями: ограничьте доступ пользователей с помощью своевременного и достаточного доступа (JIT/JEA), а также адаптивных политик с учетом существующих рисков.

- Предположите нарушение: минимизируйте радиус поражения и доступ к сегменту. Проверьте наличие сквозного шифрования (точка-точка) и используйте аналитику для обеспечения прозрачности, обнаружения угроз и улучшения защиты.

Это основа нулевого доверия. Вместо того, чтобы верить, что все, что находится за корпоративным брандмауэром, безопасно, модель нулевого доверия предполагает нарушение и проверяет каждый запрос, как если бы он исходил из неконтролируемой сети. Независимо от того, откуда исходит запрос или к какому ресурсу он обращается, модель нулевого доверия учит нас «никогда не доверять, всегда проверять».

Поэтому не настраивайте список контроля доступа к чьей-либо домашней сети, исходя из предположения, что домашняя сеть безопасна. Предположим, что пользователь, устройство и сеть были скомпрометированы. Проверяйте подлинность пользователя и устройства. Практикуйте микросегментацию. Внедрите хостовые межсетевые экраны.

IP-ограничение может играть роль в качестве четвертого фактора аутентификации (после пароля, приложения для проверки подлинности и устройства) для привилегированных учетных записей ИТ персонала, но оно не распространяется на обычных пользователей из-за появления функций конфиденциальности в операционных системах. Например, iOS от Apple (начиная с версии 15), делает ограничение по IP нереальным, поскольку все соединения экранируются Cloudflare. Аналитикам центра управления безопасностью (SOC) сложно идентифицировать эти соединения, если только система не предназначена для аутентификации как пользователя, так и устройства.

Когда я вижу ограничение доступа по IP-адресам, я вижу пробелы в политиках, позволяющих делать исключения для устройств BYOD. Это связано с тем, что аутентификацию устройства BYOD нелегко осуществить без согласия сотрудника. 95% организаций разрешают своим сотрудникам использовать личные устройства. Невозможно привязать IP к личности пользователя, когда пользователям разрешено использовать свои личные телефоны, поскольку большинство пользователей сопротивляются и не разрешают ИТ-специалистам устанавливать корпоративные приложения управления мобильными устройствами (MDM) на свои личные устройства. Это самая распространенная жалоба, которую я сегодня слышу от ИТ-отделов.

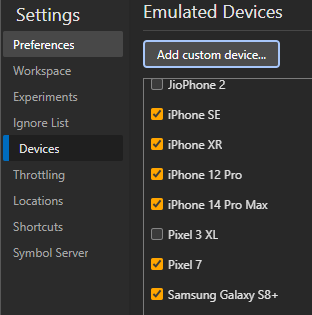

Злоумышленники могут воспользоваться неизбежной брешью, которая возникает, когда IP-ограничение применяется только к Windows-хостам и исключается macOS и мобильные устройства. Хакер может просто обновить свой веб-браузер, чтобы эмулировать телефон, и он в деле.

Такая подмена пользовательского агента подрывает надежность средств управления на основе IP, которые невозможно надежно применить к мобильным устройствам BYOD (без согласия пользователя на регистрацию своего телефона в MDM, установку сертификата и VPN). Это подчеркивает необходимость выхода за рамки статических защитных механизмов и принятия парадигмы нулевого доверия.

Роль FIDO2 и соответствие устройств

Ограничения MFA и IP-ограничения подчеркивают настоятельную необходимость принятия структуры безопасности с нулевым доверием. FIDO2 с его аппаратными токенами предлагает значительный скачок в безопасности, обеспечивая надежную защиту от фишинга. В сочетании с проверкой соответствия устройств с помощью решения MDM, такого как Microsoft Intune или VMware Workspace ONE, можно гарантировать, что только безопасные и актуальные устройства получат доступ к ресурсам. Эта стратегия не только устраняет недостатки предыдущих методов, но и соответствует принципу нулевого доверия, который ничему не доверяет и проверяет все.

Навигация по совместимости: интеграция ключей доступа

Хотя физические ключи безопасности FIDO2 (такие как Yubikeys) представляют собой значительный прогресс в области аутентификации без пароля и защиты от фишинга, проблемы совместимости, особенно на мобильных устройствах, создают трудности для внедрения, особенно в магазинах Microsoft Enterprise. Для конечных пользователей, не обладающих техническими знаниями, слишком сложно интегрировать их со своими личными телефонами. Полного решения не было, поскольку приложения аутентификации еще не защищены от фишинга. Наконец, использование физических ключей безопасности привело к возникновению логистических препятствий и затрат.

Инновационная концепция ключей доступа (passkeys) предлагает многообещающее решение. В соответствии со стандартами FIDO ключи доступа заменяют пароли и обеспечивают более быстрый, простой и безопасный вход на веб-сайты и в приложения на устройствах пользователя. В отличие от паролей, ключи доступа надежны, устойчивы к фишингу и привязаны к устройству, что устраняет необходимость в дополнительном оборудовании. Ключи доступа упрощают работу пользователя, устраняя пароль. Инициатива Microsoft по интеграции ключей доступа в функции аутентификации условного доступа в Microsoft Entra ID уже в марте 2024 года знаменует собой решающий шаг на пути к упрощению и совершенствованию методов аутентификации и является продолжением совместного обязательства, взятого на себя Apple, Google и Microsoft 5 мая 2022 года, по принятию стандарта на ключи доступа. Apple выполнила свое обязательство по интеграции ключей доступа в iOS 16, а Google сделал это осенью 2023 года.

Преимущества ключей доступа

Ключи доступа отличаются присущей им устойчивостью к фишингу, поскольку они привязаны как к устройству, так и к конкретной службе, что снижает риск сетевых прокси-атак AiTM, таких как Evilginx2. Это смещает борьбу в сторону защиты от кражи основного токена обновления (primary refresh token) на устройстве Windows.

Ключи доступа не только повышают безопасность, но и улучшают взаимодействие с пользователем, устраняя необходимость управления физическими токенами. Переход к программным ключам доступа (passkeys) представляет собой экономически эффективную стратегию для организаций, снижающую накладные расходы, связанные с распространением и заменой физических токенов.